Une vulnérabilité de sécurité de haute gravité désormais corrigée dans la fonction de filtre d’image de WhatApp aurait pu être utilisée de manière abusive pour envoyer une image malveillante sur l’application de messagerie afin de lire des informations sensibles dans la mémoire de l’application.

Suivi comme CVE-2020-1910 (score CVSS : 7,8), la faille concerne une lecture/écriture hors limites et découle de l’application de filtres d’image spécifiques à une image malveillante et de l’envoi de l’image modifiée à un destinataire involontaire, permettant ainsi à un attaquant d’accéder à des données précieuses stockées dans le la mémoire de l’application.

« Une vérification des limites manquantes dans WhatsApp pour Android avant la version 2.21.1.13 et WhatsApp Business pour Android avant la version 2.21.1.13 aurait pu permettre la lecture et l’écriture hors limites si un utilisateur appliquait des filtres d’image spécifiques à un image conçue et envoyé l’image résultante », WhatsApp c’est noté dans son avis publié en février 2021.

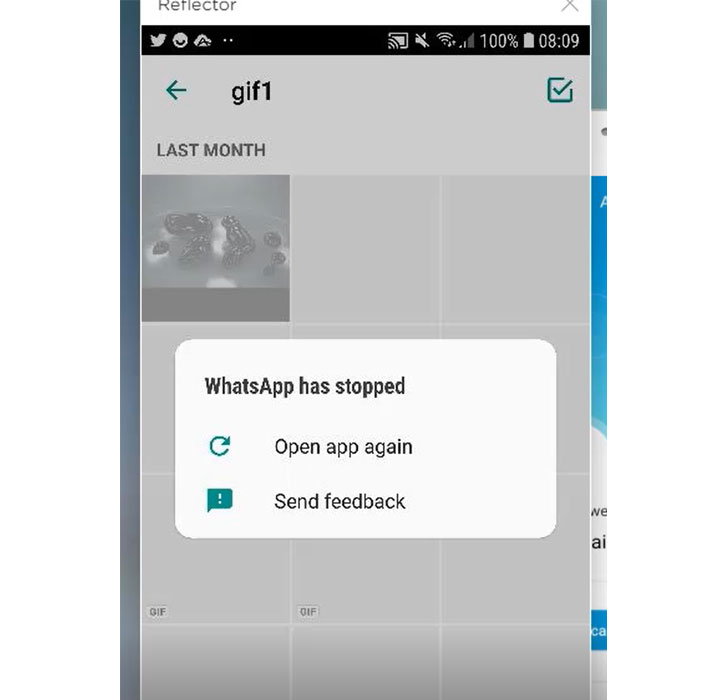

Cabinet de cybersécurité Point de contrôle La recherche, qui a révélé le problème à la plate-forme appartenant à Facebook le 10 novembre 2020, a déclaré qu’elle était capable de faire planter WhatsApp en basculant entre divers filtres sur les fichiers GIF malveillants.

Plus précisément, le problème provenait d’une fonction « applyFilterIntoBuffer() » qui gère les filtres d’image, qui prend l’image source, applique le filtre sélectionné par l’utilisateur et copie le résultat dans le tampon de destination. En procédant à la rétro-ingénierie de la bibliothèque « libwhatsapp.so », les chercheurs ont découvert que la fonction vulnérable reposait sur l’hypothèse que les images source et filtrées ont les mêmes dimensions et aussi les mêmes RVBA format couleur.

Etant donné que chaque pixel RGBA est stocké sur 4 octets, une image malveillante n’ayant que 1 octet par pixel peut être exploitée pour obtenir un accès mémoire hors limites puisque la fonction » essaie de lire et copier 4 fois la quantité de la source allouée tampon d’image. »

WhatsApp a déclaré qu’il n’avait « aucune raison de croire que les utilisateurs auraient été touchés par ce bogue ». Depuis la version 2.21.1.13 de WhatsApp, la société a ajouté deux nouvelles vérifications sur l’image source et l’image filtre qui garantissent que les images source et filtre sont au format RGBA et que l’image a 4 octets par pixel pour empêcher les lectures non autorisées.