Une campagne de logiciels malveillants ciblant des entités sud-coréennes qui a été révélée plus tôt cette année a été attribuée à un groupe de piratage de l’État-nation nord-coréen appelé Andariel, indiquant une fois de plus que Lazare les attaquants suivent les tendances et leur arsenal est en constante évolution.

« La façon dont les commandes Windows et leurs options ont été utilisées dans cette campagne est presque identique à l’activité précédente d’Andariel », a déclaré la société russe de cybersécurité Kaspersky. mentionné dans une plongée profonde publiée mardi. Les victimes de l’attaque se trouvent dans les secteurs de la fabrication, des services de réseau domestique, des médias et de la construction.

Désigné comme faisant partie de la constellation Lazarus, Andariel est connu pour déclencher des attaques contre des organisations et des entreprises sud-coréennes en utilisant des méthodes spécialement conçues pour une efficacité maximale. En septembre 2019, le sous-groupe, avec Lazarus et Bluenoroff, a été sanctionné par le département du Trésor américain pour leur cyberactivité malveillante sur les infrastructures critiques.

Andariel serait actif depuis au moins mai 2016.

La Corée du Nord est à l’origine d’un effort de plus en plus orchestré visant à infiltrer les ordinateurs des institutions financières en Corée du Sud et dans le monde, ainsi qu’à organiser des cambriolages de crypto-monnaie pour financer le pays à court d’argent afin de contourner l’étranglement de sanctions économiques imposé d’arrêter le développement de son programme d’armes nucléaires.

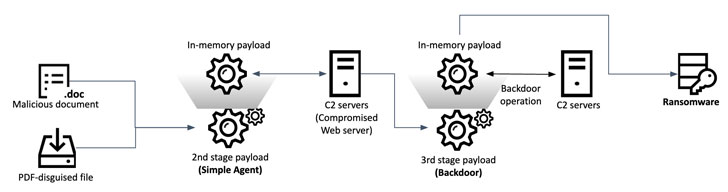

Les conclusions de Kaspersky s’appuient sur un rapport précédent de Malwarebytes en avril 2021, qui documentait une nouvelle chaîne d’infection qui distribuait des e-mails de phishing armés d’une macro intégrée dans un fichier Word qui s’exécute à l’ouverture afin de déployer un code malveillant dissimulé sous la forme d’un fichier image bitmap (.BMP) pour déposer un cheval de Troie d’accès à distance (RAT) sur les systèmes ciblés.

Selon la dernière analyse, l’acteur malveillant, en plus d’avoir installé une porte dérobée, aurait également livré un ransomware de cryptage de fichiers à l’une de ses victimes, ce qui implique un motif financier aux attaques. Il convient de noter qu’Andariel a l’habitude de tenter de voler des informations de carte bancaire en piratant des guichets automatiques pour retirer de l’argent ou vendre des informations sur les clients sur le marché noir.

« Cet échantillon de ransomware est fait sur mesure et spécifiquement développé par l’acteur de la menace derrière cette attaque », a déclaré Seongsu Park, chercheur principal en sécurité chez Kaspersky. « Ce ransomware est contrôlé par des paramètres de ligne de commande et peut soit récupérer une clé de cryptage du C2 [server] ou, alternativement, comme argument au moment du lancement. »

Le ransomware est conçu pour crypter tous les fichiers de la machine à l’exception des extensions système « .exe », « .dll », « .sys », « .msiins » et « .drv » en échange du paiement d’un bitcoin rançon pour accéder à un outil de décryptage et à une clé unique pour déverrouiller les fichiers brouillés.

L’attribution de Kaspersky à Andariel découle des chevauchements dans la routine de décryptage basée sur XOR qui ont été incorporées dans les tactiques du groupe dès 2018 et dans les commandes post-exploitation exécutées sur les machines victimes.

« Le groupe Andariel a continué à se concentrer sur des cibles en Corée du Sud, mais leurs outils et leurs techniques ont considérablement évolué », a déclaré Park. « Le groupe Andariel avait l’intention de diffuser des ransomwares par le biais de cette attaque et, ce faisant, il a souligné sa place en tant qu’acteur parrainé par l’État à motivation financière. »