Les dernières recherches ont démontré un nouvel exploit qui permet de télécharger des données arbitraires à partir d’appareils qui ne sont pas connectés à Internet en envoyant simplement des émissions «Find My Bluetooth» aux appareils Apple à proximité.

« Il est possible de télécharger des données arbitraires à partir d’appareils non connectés à Internet en envoyant Find My [Bluetooth Low Energy] diffuse vers les appareils Apple à proximité qui téléchargent ensuite les données pour vous, « Fabian Bräunlein, chercheur en sécurité positive mentionné dans un article technique divulgué la semaine dernière.

« Étant inhérent à la conception axée sur la confidentialité et la sécurité du système Find My Offline Finding, il semble peu probable que cette utilisation abusive puisse être complètement évitée. »

L’étude s’appuie sur une étude précédente de TU Darmstadt publiée en mars 2021, qui a révélé deux défauts de conception et de mise en œuvre distincts dans le système de suivi de localisation Bluetooth crowdsourcing d’Apple qui pourraient conduire à une attaque de corrélation de localisation et à un accès non autorisé à l’historique de localisation d’un utilisateur des sept dernières années. journées.

L’enquête a été complétée par la publication d’un cadre appelé OpenHaystack conçu pour permettre à tout utilisateur de créer un «AirTag», permettant aux individus de suivre les appareils Bluetooth personnels via l’énorme réseau Find My d’Apple.

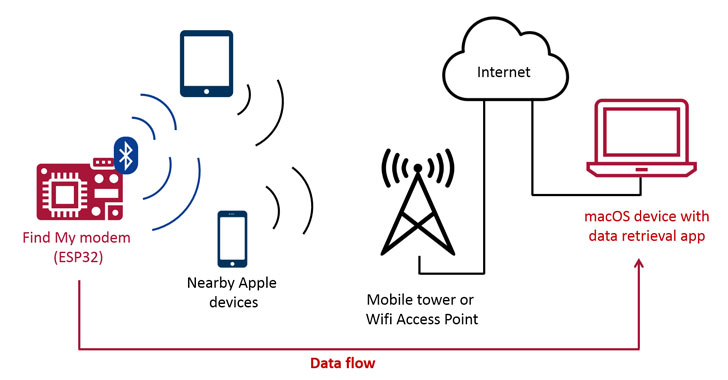

Mais l’ingénierie inverse du système de recherche hors ligne d’Apple Find My a également laissé la porte ouverte à la possibilité que le protocole puisse être émulé pour télécharger des données arbitraires sur Internet en diffusant les informations via des balises Bluetooth qui seraient captées par les appareils Apple de manière physique. proximité, puis relayer ensuite les données cryptées vers les serveurs d’Apple, à partir desquels une application macOS peut récupérer, décoder et afficher les données téléchargées.

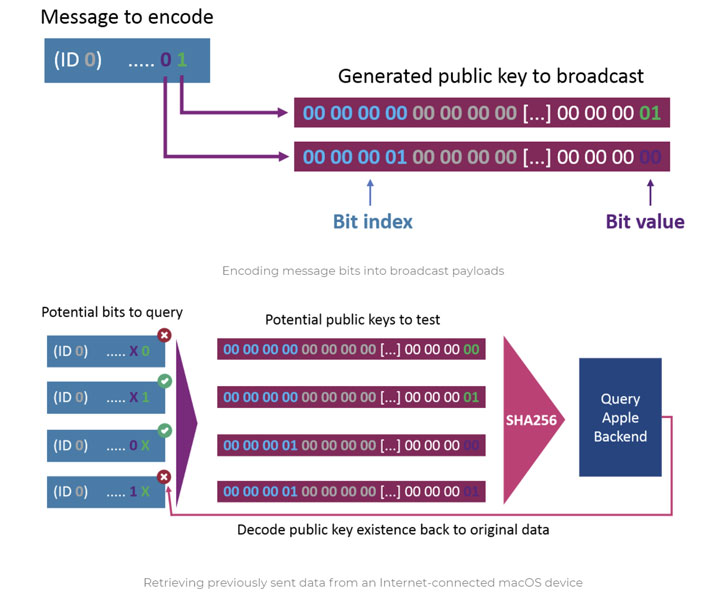

L’un des principaux aspects de Find My est son schéma de clé rotative composé d’une paire de clés publiques-privées qui sont modifiées de manière déterministe toutes les 15 minutes, la clé publique étant envoyée dans le paquet d’annonces Bluetooth Low Energy.

Ainsi, lorsque les appareils Apple à proximité tels que les MacBook, les iPhones et les iPad reçoivent la diffusion, ils récupèrent leur propre emplacement, puis chiffrent l’emplacement à l’aide de la clé publique susmentionnée avant d’envoyer le rapport de localisation crypté à iCloud avec un hachage de la clé publique. Dans la dernière étape, le propriétaire de l’appareil perdu peut utiliser un deuxième appareil Apple connecté avec le même identifiant Apple pour accéder à l’emplacement approximatif.

Les protections de cryptage signifient que non seulement Apple ne sait pas quelles clés publiques appartiennent à un appareil perdu ou AirTag spécifique, mais qu’il ne sait pas non plus quels rapports de localisation sont destinés à un utilisateur spécifique – d’où l’exigence d’identifiant Apple ci-dessus. «La sécurité réside uniquement dans le cryptage des rapports de localisation: l’emplacement ne peut être décrypté qu’avec la clé privée correcte, ce qui est impossible à la force brute et uniquement stocké sur l’appareil propriétaire couplé», a déclaré Bräunlein.

le idée, par conséquent, consiste à exploiter cette lacune en codant un message dans les charges utiles de diffusion, puis en les obtenant à l’autre extrémité à l’aide d’un composant de récupération de données basé sur OpenHaystack qui déchiffre et extrait les informations transmises à partir du dispositif émetteur, par exemple un microcontrôleur.

« Lors de l’envoi, les données sont encodées dans les clés publiques qui sont diffusées par le microcontrôleur. Les appareils Apple à proximité capteront ces diffusions et les transmettront à un backend Apple dans le cadre de leur rapport de localisation. Ces rapports pourront être récupérés ultérieurement par tout Appareil Mac pour décoder les données envoyées », a expliqué Bräunlein.

Bien que les implications malveillantes d’un tel exploit dans le monde réel puissent sembler théoriques, il est également difficile pour Apple de se défendre contre une attaque de ce type en raison de la nature cryptée de bout en bout du réseau Find My. Pour contrer de telles utilisations involontaires, le chercheur suggère de renforcer le système de deux manières possibles, notamment en authentifiant la publicité BLE et en appliquant des limites de débit aux extractions de rapports sur place en mettant en cache les hachages et en s’assurant que les seuls « 16 nouveaux identifiants de clé sont interrogés toutes les 15 minutes. et identifiant Apple. » Il est à noter qu’il y a un limite de 16 AirTags par identifiant Apple.

« Dans le monde des réseaux de haute sécurité, où la combinaison de lasers et de scanners semble être une technique remarquable pour combler le vide d’air, les appareils Apple des visiteurs pourraient également devenir des intermédiaires possibles pour exfiltrer les données de certains systèmes à espace vide ou de salles de Faraday en cage », Dit Bräunlein.