Des chercheurs en cybersécurité ont mis au point une nouvelle technique d’attaque qui militarise les contrôleurs logiques programmables (automates) pour s’implanter dans un premier temps sur les postes de travail d’ingénierie et envahir ensuite les réseaux de technologie opérationnelle (OT).

Surnommé « Automate maléfique » par la société de sécurité industrielle Claroty, le problème affecte les logiciels de poste de travail d’ingénierie de Rockwell Automation, Schneider Electric, GE, B&R, Xinje, OVARRO et Emerson.

Les contrôleurs logiques programmables (PLC) sont un composant crucial des dispositifs industriels qui contrôlent les processus de fabrication dans les secteurs d’infrastructure critiques. Les automates, en plus d’orchestrer les tâches d’automatisation, sont également configurés pour démarrer et arrêter les processus et générer des alarmes.

Il n’est donc pas surprenant que l’accès enraciné fourni par les automates programmables ait fait des machines le centre d’attaques sophistiquées pendant plus d’une décennie, de Stuxnet à PIPEDREAM (alias INCONTROLLER), dans le but de provoquer des perturbations physiques.

« Ces applications de station de travail sont souvent un pont entre les réseaux de technologie opérationnelle et les réseaux d’entreprise », Claroty a dit. « Un attaquant capable de compromettre et d’exploiter les vulnérabilités d’un poste de travail d’ingénierie pourrait facilement se déplacer sur le réseau interne, se déplacer latéralement entre les systèmes et obtenir un accès supplémentaire à d’autres automates et systèmes sensibles. »

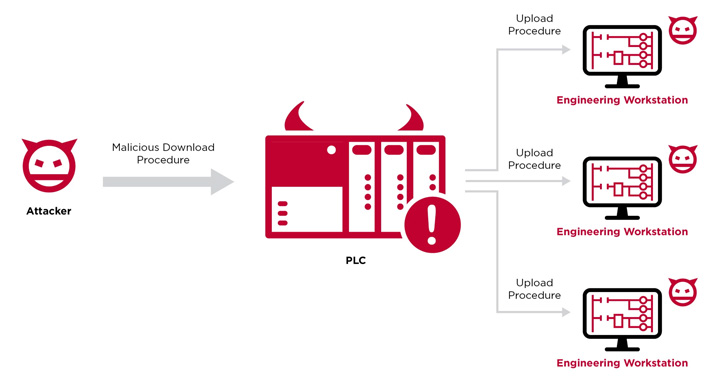

Avec l’attaque Evil PLC, le contrôleur agit comme un moyen pour arriver à ses fins, permettant à l’auteur de la menace de violer un poste de travail, d’accéder à tous les autres PLC du réseau et même de falsifier la logique du contrôleur.

En d’autres termes, l’idée est « d’utiliser l’automate comme point pivot pour attaquer les ingénieurs qui le programment et le diagnostiquent et obtenir un accès plus approfondi au réseau OT », ont déclaré les chercheurs.

L’ensemble de la séquence se déroule comme suit : un adversaire opportuniste induit délibérément un dysfonctionnement sur un automate exposé à Internet, une action qui incite un ingénieur sans méfiance à se connecter à l’automate infecté en utilisant le logiciel de la station de travail d’ingénierie comme outil de dépannage.

Dans la phase suivante, l’acteur malveillant exploite les failles précédemment non découvertes identifiées dans les plates-formes pour exécuter un code malveillant sur le poste de travail lorsqu’une opération de téléchargement est effectuée par l’ingénieur pour récupérer une copie de travail de la logique PLC existante.

« Le fait que l’automate stocke des types de données supplémentaires qui sont utilisés par le logiciel d’ingénierie et non l’automate lui-même » crée un scénario dans lequel les données inutilisées stockées sur l’automate peuvent être modifiées pour manipuler le logiciel d’ingénierie, ont souligné les chercheurs.

« Dans la plupart des cas, les vulnérabilités existent parce que le logiciel fait entièrement confiance aux données provenant de l’automate sans effectuer de contrôles de sécurité approfondis. »

Dans un scénario d’attaque théorique alternatif, la méthode Evil PLC peut également être utilisée comme pots de miel pour inciter les acteurs malveillants à se connecter à un PLC leurre, ce qui entraînerait une compromission de la machine de l’attaquant.

Claroty a en outre dénoncé l’absence de protections de sécurité dans le système de contrôle industriel destiné au public (SCI), ce qui permet aux pirates de modifier plus facilement leur logique via des procédures de téléchargement frauduleuses.

Pour atténuer de telles attaques, il est recommandé de limiter l’accès physique et réseau aux automates aux ingénieurs et opérateurs autorisés, d’appliquer des mécanismes d’authentification pour valider la station d’ingénierie, de surveiller le trafic réseau OT pour détecter toute activité anormale et d’appliquer les correctifs en temps opportun.