Les chercheurs ont révélé une nouvelle famille de logiciels malveillants Android qui abuse des services d’accessibilité de l’appareil pour détourner les informations d’identification des utilisateurs et enregistrer de l’audio et de la vidéo.

Surnommé « Oscorp« par le CERT-AGID italien, le malware » incite l’utilisateur à installer un service d’accessibilité avec lequel [the attackers] peut lire ce qui est présent et ce qui est tapé à l’écran. «

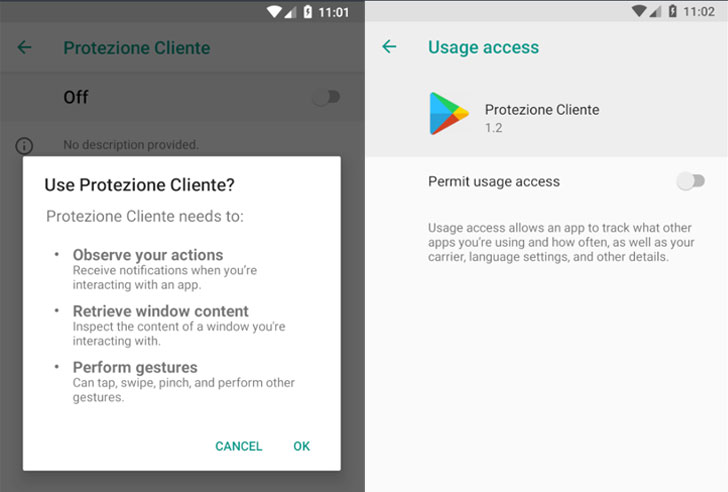

Ainsi nommé en raison du titre de la page de connexion de son serveur de commande et de contrôle (C2), l’APK malveillant (appelé «Assistenzaclienti.apk» ou «Customer Protection») est distribué via un domaine nommé « supportoapp[.]com, « qui, lors de l’installation, demande des autorisations intrusives pour activer le service d’accessibilité et établit des communications avec un serveur C2 pour récupérer des commandes supplémentaires.

De plus, le logiciel malveillant rouvre à plusieurs reprises l’écran Paramètres toutes les huit secondes jusqu’à ce que l’utilisateur active les autorisations pour les statistiques d’accessibilité et d’utilisation de l’appareil, poussant ainsi l’utilisateur à accorder des privilèges supplémentaires.

Une fois l’accès fourni, le logiciel malveillant exploite les autorisations pour enregistrer les frappes au clavier, désinstaller les applications sur l’appareil, passer des appels, envoyer des messages SMS, voler la crypto-monnaie en redirigeant les paiements effectués via Portefeuille Blockchain.com et accédez aux codes d’authentification à deux facteurs depuis l’application Google Authenticator.

Le portefeuille contrôlé par l’attaquant avait 584 $ au 9 janvier, ont déclaré les chercheurs.

Dans la dernière étape, le logiciel malveillant exfiltre les données capturées – ainsi que les informations système (par exemple, les applications installées, le modèle de téléphone, l’opérateur) – vers le serveur C2, en plus de récupérer les commandes du serveur qui lui permettent de lancer l’application Google Authenticator , volez des messages SMS, désinstallez des applications, lancez des URL spécifiques et enregistrez l’audio et la vidéo de l’écran via WebRTC.

De plus, les utilisateurs qui ouvrent les applications ciblées par le logiciel malveillant voient une page de phishing qui leur demande leur nom d’utilisateur et leur mot de passe, a noté le CERT, ajoutant que le style de cet écran varie d’une application à l’autre et qu’il est conçu avec l’intention de tromper la victime. fournir les informations.

Le type exact d’applications identifiées par ce malware reste incertain, mais les chercheurs ont déclaré qu’il pourrait s’agir de n’importe quelle application traitant des données sensibles, telles que celles destinées à la banque et à la messagerie.

« Les protections Android empêchent les logiciels malveillants de causer tout type de dommage jusqu’à ce que l’utilisateur active [accessibility] », conclut le CERT-AGID.« Une fois activé, cependant, un «barrage» s’ouvre. En fait, Android a toujours eu une politique très permissive envers les développeurs d’applications, laissant la décision ultime de faire confiance ou non à une application à l’utilisateur final. «