Un groupe de cybercriminalité connu pour cibler les sites Web de commerce électronique a lancé une «campagne malveillante en plusieurs étapes» plus tôt cette année, conçue dans le but de distribuer des voleurs d’informations et des skimmers de paiement basés sur JavaScript.

Dans un nouveau rapport publié aujourd’hui et partagé avec The Hacker News, la société de cybersécurité Group-IB, basée à Singapour, a attribué l’opération au même groupe qui a été lié à une attaque distincte visant les marchands en ligne utilisant des logiciels malveillants de vol de mot de passe pour infecter leurs sites Web avec Renifleurs JavaScript FakeSecurity (JS-renifleurs).

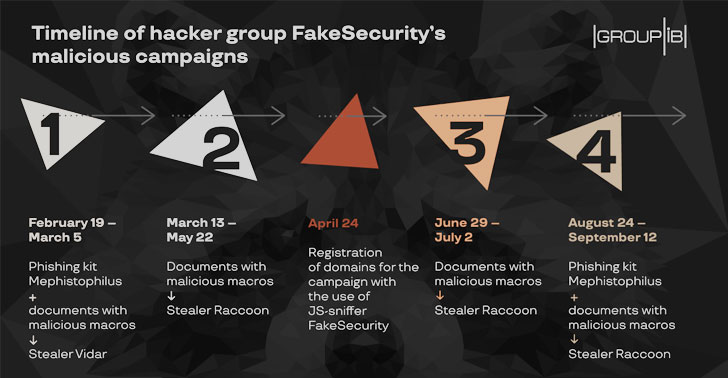

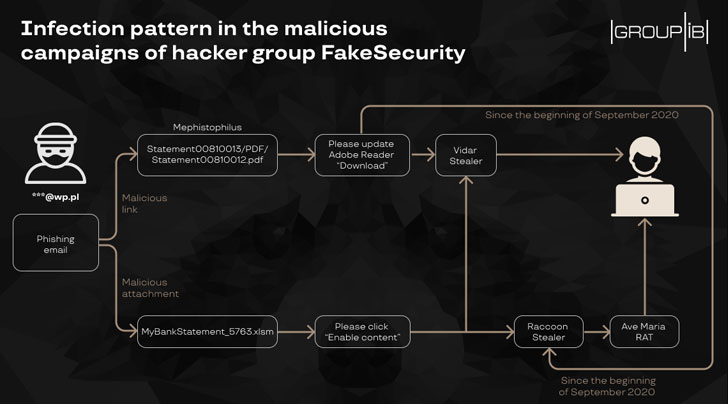

La campagne a progressé en quatre vagues, commençant en février et se terminant en septembre, les opérateurs s’appuyant sur des pages de phishing spécialement conçues et des documents d’attrait contenant des macros malveillantes pour télécharger les voleurs d’informations Vidar et Raccoon sur les systèmes victimes.

Le but ultime de l’attaque, ont noté les chercheurs, était de voler les données de paiement et d’utilisateur via plusieurs vecteurs d’attaque et outils pour diffuser le malware.

Les fausses pages Web ont été créées à l’aide du Mephistophilus kit de phishing, qui permet aux attaquants de créer et de déployer des pages de destination de phishing conçues pour la distribution de logiciels malveillants.

« Les attaquants ont envoyé des liens vers de fausses pages informant les victimes d’un plugin manquant nécessaire pour afficher correctement le document », chercheurs du Groupe-IB expliqué dans une analyse des tactiques du groupe de cybercriminalité en novembre dernier. « Si un utilisateur téléchargeait le plugin, son ordinateur était infecté par le logiciel malveillant de vol de mot de passe. »

Alors que la première vague de la campagne en février et mars a permis au voleur de mot de passe Vidar d’intercepter les mots de passe des navigateurs d’utilisateurs et de diverses applications, les itérations suivantes sont passées au voleur Raccoon et à AveMaria RAT pour atteindre ses objectifs.

Raton laveur, d’abord documenté par Cybereason l’année dernière, est livré avec un large éventail de capacités et communique avec un serveur de commande et de contrôle (C2) pour siphonner les données – y compris les captures d’écran, les informations de carte de crédit, les portefeuilles de crypto-monnaie, les mots de passe de navigateur stockés, les e-mails et les détails du système.

Raccoon est également unique en ce qu’il contourne le blocage des serveurs C2 actifs en faisant une demande à un canal Telegram (« blintick ») afin de recevoir l’adresse cryptée du serveur C2, en plus d’offrir un support client 24h / 24 et 7j / 7 aux questions de la communauté et commentaires via le service de chat.

AveMaria RAT, de même, est capable d’assurer la persistance, d’enregistrer les frappes, d’injecter du code malveillant et d’exfiltrer des fichiers sensibles, entre autres.

Vidar et Raccoon sont vendus en tant que malware-as-a-service (MaaS) sur des forums souterrains. Le prix de location du voleur Vidar varie de 250 $ à 300 $ par mois, alors que ce dernier coûte 200 $ par mois à utiliser.

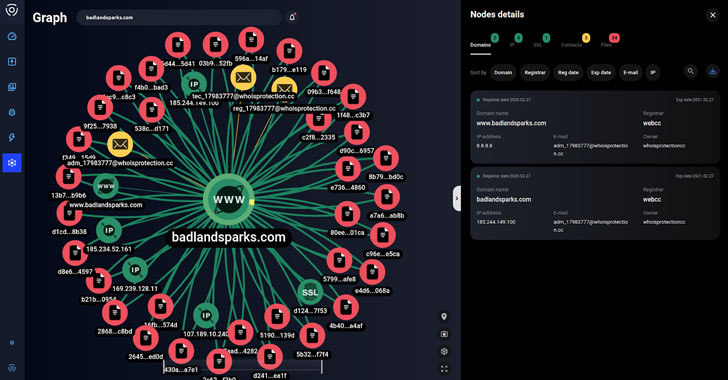

Outre les quatre étapes décrites ci-dessus, Group-IB a également observé une phase intermédiaire entre mai et septembre 2020, au cours de laquelle jusqu’à 20 magasins en ligne ont été infectés par un renifleur JS modifié de la famille FakeSecurity.

Fait intéressant, l’infrastructure utilisée pour distribuer les voleurs Vidar et Raccoon a été réutilisée pour stocker le code de renifleur et collecter les données de cartes bancaires volées, ce qui a conduit les chercheurs à relier les deux campagnes.

Cette évolution est un autre signe que les adversaires intensifient leurs efforts pour compromettre les marchés en ligne afin de voler les informations de paiement des clients, alors même que les forces de l’ordre s’efforcent de lutter contre la cybercriminalité.

Plus tôt en janvier, le Interpol, agissant sur la base de preuves médico-légales numériques du groupe IB, a attrapé trois personnes associées à un groupe appelé « GetBilling« dans le cadre d’une opération baptisée Night Fury pour avoir mené une campagne de renifleurs JS en Indonésie.