Une campagne de malwares en cours a été découverte exploitant des vulnérabilités récemment révélées dans les appareils Linux pour coopter les systèmes dans un Botnet IRC pour le lancement d’attaques par déni de service distribué (DDoS) et l’extraction de la crypto-monnaie Monero.

Les attaques impliquent une nouvelle variante de malware appelée « FreakOut« qui exploite les failles récemment corrigées dans TerraMaster, Laminas Project (anciennement Zend Framework) et Liferay Portal, selon la nouvelle analyse de Check Point Research publié aujourd’hui et partagé avec The Hacker News.

Attribuant le malware comme étant l’œuvre d’un pirate informatique de longue date – qui utilise les alias Fl0urite et Freak sur HackForums et Pastebin dès 2015 – les chercheurs ont déclaré que les failles – CVE-2020-28188, CVE-2021-3007, et CVE-2020-7961 – ont été militarisés pour injecter et exécuter des commandes malveillantes sur le serveur.

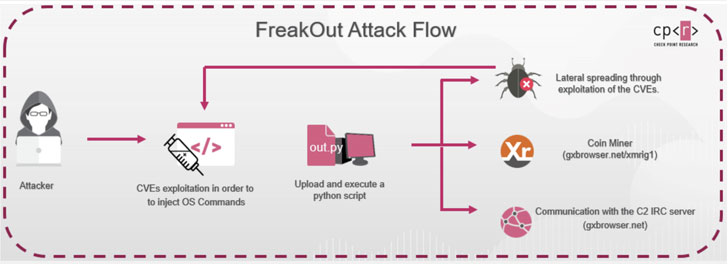

Indépendamment des vulnérabilités exploitées, l’objectif final de l’attaquant semble être de télécharger et d’exécuter un script Python nommé « out.py » à l’aide de Python 2, qui atteint la fin de vie l’année dernière – ce qui implique que l’acteur de la menace mise sur la possibilité que cette version obsolète soit installée sur les appareils victimes.

« Le malware, téléchargé depuis le site hxxp: // gxbrowser[.]net, est un script Python obscurci qui contient du code polymorphe, l’obscurcissement changeant chaque fois que le script est téléchargé », ont déclaré les chercheurs, ajoutant que la première attaque tentant de télécharger le fichier a été observée le 8 janvier.

Et en effet, trois jours plus tard, la firme de cybersécurité F5 Labs averti d’une série d’attaques visant les appareils NAS de TerraMaster (CVE-2020-28188) et Liferay CMS (CVE-2020-7961) dans le but de propager le bot IRC N3Cr0m0rPh et le mineur de crypto-monnaie Monero.

Un botnet IRC est un ensemble de machines infectées par des logiciels malveillants qui peuvent être contrôlés à distance via un canal IRC pour exécuter des commandes malveillantes.

Dans le cas de FreakOut, les périphériques compromis sont configurés pour communiquer avec un serveur de commande et de contrôle (C2) codé en dur à partir duquel ils reçoivent des messages de commande à exécuter.

Le logiciel malveillant est également doté de capacités étendues qui lui permettent d’effectuer diverses tâches, notamment l’analyse des ports, la collecte d’informations, la création et l’envoi de paquets de données, le reniflage du réseau, les attaques DDoS et l’inondation.

En outre, les hôtes peuvent être réquisitionnés dans le cadre d’une opération de botnet pour la crypto-extraction, se répandant latéralement sur le réseau et lançant des attaques sur des cibles extérieures tout en se faisant passer pour la société victime.

Avec des centaines d’appareils déjà infectés quelques jours après le lancement de l’attaque, les chercheurs préviennent que FreakOut atteindra des niveaux plus élevés dans un proche avenir.

Pour sa part, TerraMaster devrait corriger la vulnérabilité dans la version 4.2.07. En attendant, il est recommandé aux utilisateurs de passer à Portail Liferay 7.2 CE GA2 (7.2.1) ou version ultérieure et laminas-http 2.14.2 pour atténuer le risque associé aux défauts.

«Ce que nous avons identifié est une campagne de cyber-attaque en direct et en cours ciblant des utilisateurs Linux spécifiques», a déclaré Adi Ikan, responsable de la recherche sur la cybersécurité des réseaux chez Check Point. « L’attaquant derrière cette campagne est très expérimenté en matière de cybercriminalité et très dangereux. »

« Le fait que certaines des vulnérabilités exploitées viennent juste d’être publiées, nous fournit à tous un bon exemple pour souligner l’importance de sécuriser votre réseau en permanence avec les derniers correctifs et mises à jour. »