Une campagne de publicité malveillante en cours est utilisée pour distribuer des chargeurs .NET virtualisés conçus pour déployer le logiciel malveillant voleur d’informations FormBook.

« Les chargeurs, surnommés MalVirt, utilisent une virtualisation obscurcie pour l’anti-analyse et l’évasion, ainsi que le pilote Windows Process Explorer pour terminer les processus », ont déclaré les chercheurs de SentinelOne, Aleksandar Milenkoski et Tom Hegel. a dit dans une rédaction technique.

Le passage à la publicité malveillante de Google est le dernier exemple de la façon dont les acteurs des logiciels criminels conçoivent des itinéraires de livraison alternatifs pour distribuer des logiciels malveillants depuis que Microsoft a annoncé son intention de bloquer l’exécution de macros dans Office par défaut à partir de fichiers téléchargés sur Internet.

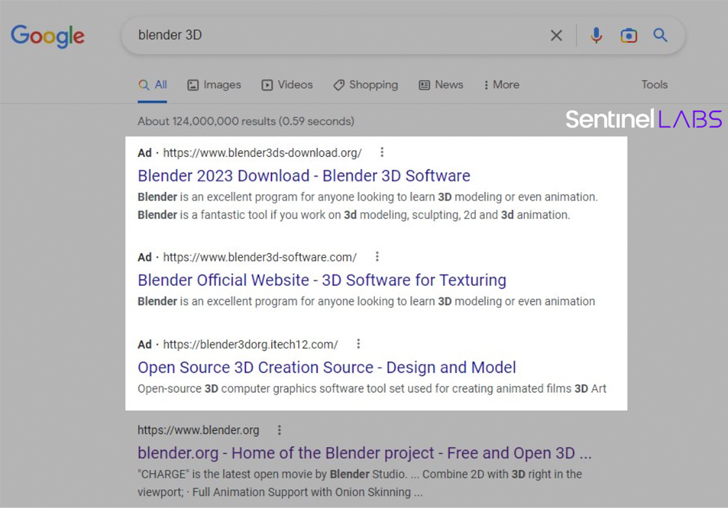

La publicité malveillante consiste à placer des publicités malveillantes sur les moteurs de recherche dans l’espoir d’inciter les utilisateurs à la recherche de logiciels populaires comme Blender à télécharger le logiciel cheval de Troie.

Les chargeurs MalVirt, qui sont implémentés dans .NET, utilisent le légitime KoiVMComment protecteur de virtualisation pour les applications .NET pour dissimuler son comportement et sont chargés de distribuer la famille de logiciels malveillants FormBook.

En plus d’incorporer des techniques d’anti-analyse et d’anti-détection pour échapper à l’exécution dans une machine virtuelle ou un environnement de bac à sable d’application, les chargeurs utilisent une version modifiée de KoiVM qui intègre des couches d’obscurcissement supplémentaires afin de rendre le déchiffrement encore plus difficile.

Les chargeurs déploient et chargent également un Microsoft signé Explorateur de processus pilote dans le but d’effectuer des actions avec des autorisations élevées. Les privilèges, par exemple, peuvent être utilisés pour mettre fin à des processus avec un logiciel de sécurité afin d’éviter d’être signalés.

FormBook et son successeur, XLoader, implémentent un large éventail de fonctionnalités, telles que l’enregistrement de frappe, le vol de capture d’écran, la collecte d’informations d’identification Web et autres, et la mise en scène de logiciels malveillants supplémentaires.

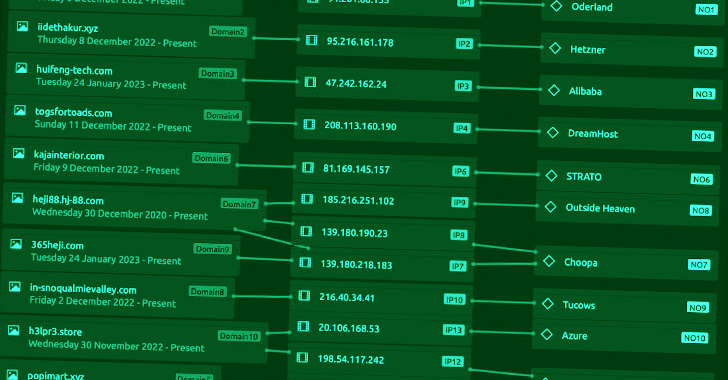

Les souches de logiciels malveillants sont également remarquables pour camoufler leur trafic de commande et de contrôle (C2) parmi les requêtes HTTP d’écran de fumée avec du contenu codé vers plusieurs domaines leurres, comme l’ont précédemment révélé Zscaler et Check Point l’année dernière.

« En réponse au blocage par défaut des macros Office par Microsoft dans les documents provenant d’Internet, les acteurs de la menace se sont tournés vers d’autres méthodes de distribution de logiciels malveillants – plus récemment, la publicité malveillante », ont déclaré les chercheurs.

« Les chargeurs MalVirt […] démontrent à quel point les acteurs de la menace investissent pour échapper à la détection et contrecarrer l’analyse. »

Il est pertinent que la méthode connaisse déjà une pic en raison de son utilisation par d’autres acteurs criminels pour pousser les voleurs IcedID, Raccoon, Rhadamanthys et Vidar au cours des derniers mois.

« Il est probable qu’un acteur menaçant ait commencé à vendre des publicités malveillantes en tant que service sur le dark web, et il y a une forte demande », Abuse.ch a dit dans un rapportsoulignant une raison possible de « l’escalade ».

Les résultats arrivent deux mois après K7 Security Labs basé en Inde détaillé une campagne de phishing qui exploite un chargeur .NET pour déposer Remcos RAT et Agent Tesla au moyen d’un binaire virtualisé KoiVM.

Cependant, ce ne sont pas toutes des publicités malveillantes, car les adversaires expérimentent également d’autres types de fichiers comme les compléments Excel (XLL) et les pièces jointes aux e-mails OneNote pour se faufiler au-delà des périmètres de sécurité. L’utilisation des compléments Visual Studio Tools pour Office (VSTO) comme véhicule d’attaque vient de rejoindre cette liste.

« Les compléments VSTO peuvent être intégrés aux documents Office (VSTO local) ou, alternativement, récupérés à partir d’un emplacement distant lorsqu’un document Office portant VSTO est ouvert (VSTO distant) », Deep Instinct divulgué la semaine dernière. « Ceci, cependant, peut nécessiter le contournement des mécanismes de sécurité liés à la confiance. »