Le logiciel malveillant connu sous le nom de DirtyMoe a acquis de nouvelles capacités de propagation semblables à des vers qui lui permettent d’étendre sa portée sans nécessiter aucune interaction de l’utilisateur, selon les dernières recherches.

« Le module de vermifugation cible les anciennes vulnérabilités bien connues, par exemple, Bleu éternel et Patate chaude Escalade des privilèges Windows « , Martin Chlumecký, chercheur chez Avast mentionné dans un rapport publié mercredi.

« Un module de ver peut générer et attaquer des centaines de milliers d’adresses IP privées et publiques par jour ; de nombreuses victimes sont à risque car de nombreuses machines utilisent encore des systèmes non corrigés ou des mots de passe faibles. »

Actif depuis 2016, le Le botnet DirtyMoe est utilisé pour effectuer des attaques de cryptojacking et de déni de service distribué (DDoS), et est déployé au moyen de kits d’exploitation externes comme PurpleFox ou d’installateurs injectés de Telegram Messenger.

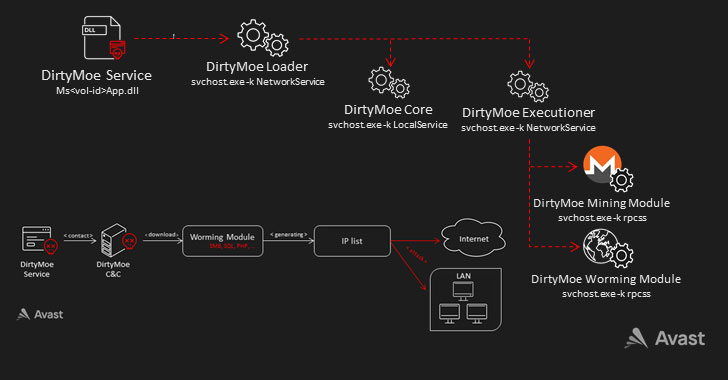

Un service DirtyMoe est également utilisé dans le cadre de la séquence d’attaque. Il déclenche le lancement de deux processus supplémentaires, à savoir le noyau et le bourreau, qui sont utilisés pour charger les modules pour l’extraction de Monero et pour propager le logiciel malveillant à la manière d’un ver.

Les modules de vermifuge attaquent les machines victimes en utilisant plusieurs vulnérabilités pour installer le logiciel malveillant, chaque module ciblant une faille spécifique en fonction des informations recueillies après la reconnaissance –

- CVE-2019-9082 : ThinkPHP – Plusieurs RCE d’injection PHP

- CVE-2019-2725 : Oracle Weblogic Server – RCE de désérialisation « AsyncResponseService »

- CVE-2019-1458 : Escalade des privilèges locaux de WizardOpium

- CVE-2018-0147 : Vulnérabilité de désérialisation

- CVE-2017-0144 : Exécution de code à distance EternalBlue SMB (MS17-010)

- MS15-076 : RCE autorise l’élévation de privilèges (escalade de privilèges Windows Hot Potato)

- Attaques par dictionnaire visant les services MS SQL Servers, SMB et Windows Management Instrumentation (WMI) avec des mots de passe faibles

« L’objectif principal du module de vermifugation est d’obtenir RCE avec des privilèges d’administrateur et d’installer une nouvelle instance de DirtyMoe », a expliqué Chlumecký, ajoutant que l’une des fonctions principales du composant est de générer une liste d’adresses IP à attaquer en fonction de l’emplacement géologique du module.

De plus, un autre module de vermifugation en développement s’est avéré contenir des exploits ciblant PHP, Java Deserialization et Oracle Weblogic Servers, ce qui implique que les attaquants cherchent à élargir la portée des infections.

« Les adresses IP cibles de vermifugation sont générées à l’aide de l’algorithme intelligemment conçu qui génère uniformément des adresses IP à travers le monde et en relation avec l’emplacement géologique du module de vermifugation », a déclaré Chlumecký. « De plus, le module cible les réseaux locaux/domestiques. De ce fait, les adresses IP publiques et même les réseaux privés derrière des pare-feu sont à risque. »