Les entreprises informatiques et de communication en Israël étaient au centre d’une campagne d’attaque de la chaîne d’approvisionnement menée par un acteur de la menace iranien qui impliquait de se faire passer pour les entreprises et leur personnel des ressources humaines pour cibler les victimes avec de fausses offres d’emploi dans le but de pénétrer dans leurs ordinateurs et d’accéder au clients de l’entreprise.

Les attaques, qui se sont produites en deux vagues en mai et juillet 2021, ont été liées à un groupe de pirates informatiques appelé Siamesekitten (alias Lyceum ou Hexane) qui a principalement ciblé les fournisseurs de pétrole, de gaz et de télécommunications au Moyen-Orient et en Afrique au moins depuis 2018, des chercheurs de ClearSky mentionné dans un rapport publié mardi.

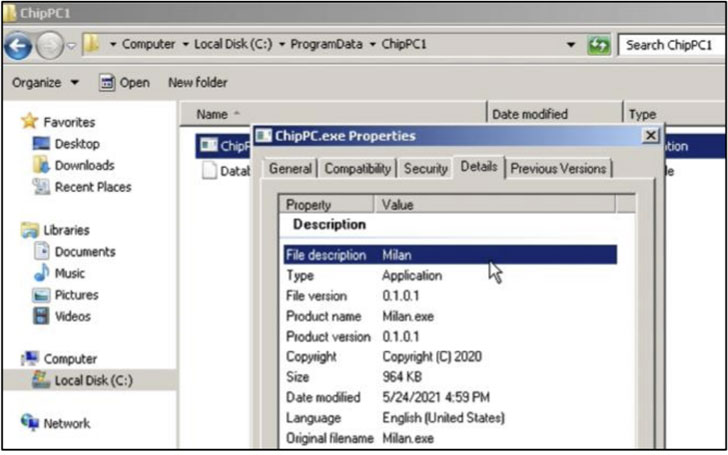

Les infections entreprises par l’adversaire ont commencé par identifier les victimes potentielles, qui ont ensuite été attirées par des offres d’emploi « séduisantes » dans des entreprises bien connues comme ChipPc et Software AG en se faisant passer pour des employés du service des ressources humaines des entreprises usurpées, pour conduire les victimes à un site Web d’hameçonnage contenant des fichiers armés qui déchargent une porte dérobée connue sous le nom de Milan pour établir des connexions avec un serveur distant et télécharger un cheval de Troie d’accès à distance de deuxième étape nommé DanBot.

ClearSky a émis l’hypothèse que l’accent mis par les attaques sur les entreprises informatiques et de communication suggère qu’elles sont destinées à faciliter les attaques de la chaîne d’approvisionnement contre leurs clients.

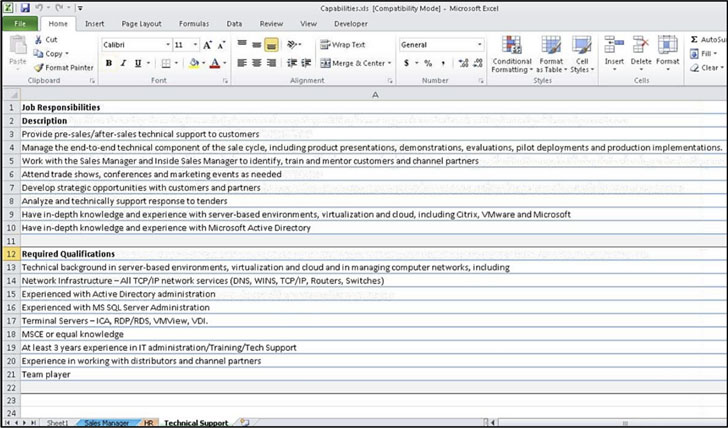

Outre l’utilisation de documents leurres comme vecteur d’attaque initial, l’infrastructure du groupe comprenait la mise en place de sites Web frauduleux pour imiter l’identité de l’entreprise ainsi que la création de faux profils sur LinkedIn. Les fichiers leurre, quant à eux, prennent la forme d’une feuille de calcul Excel macro-embarquée qui détaille les offres d’emploi supposées et d’un fichier exécutable portable (PE) qui comprend un « catalogue » de produits utilisés par l’organisation usurpée.

Quel que soit le fichier téléchargé par la victime, la chaîne d’attaque aboutit à l’installation de la porte dérobée de Milan en C++. Les attaques de juillet 2021 contre des entreprises israéliennes sont également remarquables par le fait que l’acteur menaçant a remplacé Milan par un nouvel implant appelé Shark écrit en .NET.

« Cette campagne est similaire à la campagne nord-coréenne des « demandeurs d’emploi », utilisant ce qui est devenu un vecteur d’attaque largement utilisé ces dernières années – l’usurpation d’identité », a déclaré la société de cybersécurité israélienne. « L’objectif principal du groupe est de mener des activités d’espionnage et d’utiliser le réseau infecté pour accéder aux réseaux de leurs clients. Comme pour les autres groupes, il est possible que l’espionnage et la collecte de renseignements soient les premières étapes vers l’exécution d’attaques d’usurpation d’identité ciblant les ransomwares ou les logiciels malveillants d’essuie-glace. «