Une campagne de cyberespionnage visant les secteurs de l’aérospatiale et de la défense afin d’installer des implants de collecte de données sur les machines des victimes à des fins de surveillance et d’exfiltration de données peut avoir été plus sophistiquée qu’on ne le pensait auparavant.

Les attaques, qui visaient des adresses IP appartenant à des fournisseurs de services Internet (FAI) en Australie, en Israël, en Russie et à des entreprises de défense basées en Russie et en Inde, impliquaient un outil de logiciel espion jusqu’alors inconnu appelé Torisma surveiller furtivement ses victimes pour une exploitation continue.

Suivi sous le nom de code « Opération North Star« Selon les chercheurs de McAfee, les premiers résultats de la campagne en juillet ont révélé l’utilisation de sites de médias sociaux, de spear-phishing et de documents militarisés avec de fausses offres d’emploi pour inciter les employés travaillant dans le secteur de la défense à prendre pied sur les réseaux de leurs organisations.

Les attaques ont été attribuées à l’infrastructure et aux TTP (techniques, tactiques et procédures) précédemment associés à Cobra caché – un terme générique utilisé par le gouvernement américain pour décrire tous les groupes de piratage nord-coréens parrainés par l’État.

Le développement continue la tendance de la Corée du Nord, un pays lourdement sanctionné, tirant parti de son arsenal d’acteurs menaçants pour soutenir et financer son programme d’armes nucléaires en perpétrant des attaques malveillantes contre des entrepreneurs américains de la défense et de l’aérospatiale.

Alors que l’analyse initiale suggérait que les implants étaient destinés à recueillir des informations de base sur les victimes afin d’évaluer leur valeur, la dernière enquête sur l’opération North Star montre un «degré d’innovation technique» conçu pour rester caché sur les systèmes compromis.

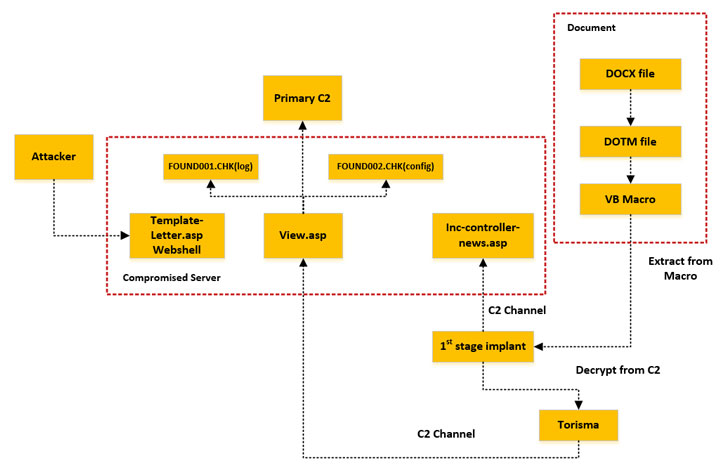

Non seulement la campagne a utilisé du contenu de recrutement légitime provenant de sites Web populaires d’entrepreneurs de défense américains pour inciter les victimes ciblées à ouvrir des pièces jointes malveillantes de spear-phishing, mais les attaquants ont compromis et utilisé de véritables sites Web aux États-Unis et en Italie – une maison de vente aux enchères, une imprimerie, et une entreprise de formation en informatique – pour héberger leurs capacités de commandement et de contrôle (C2).

« L’utilisation de ces domaines pour mener des opérations C2 leur a probablement permis de contourner les mesures de sécurité de certaines organisations, car la plupart des organisations ne bloquent pas les sites Web de confiance », McAfee ont déclaré les chercheurs Christiaan Beek et Ryan Sherstibitoff.

De plus, l’implant de première étape intégré dans les documents Word continuerait à évaluer les données du système victime (date, adresse IP, utilisateur-agent, etc.) en recoupant avec une liste prédéterminée d’adresses IP cibles pour installer un deuxième implant appelé Torisma, tout en minimisant le risque de détection et de découverte.

Cet implant de surveillance spécialisé est utilisé pour exécuter un shellcode personnalisé, en plus de surveiller activement les nouveaux disques ajoutés au système ainsi que les connexions de bureau à distance.

«Cette campagne était intéressante car il y avait une liste particulière de cibles d’intérêt, et cette liste a été vérifiée avant que la décision ne soit prise d’envoyer un deuxième implant, soit 32 ou 64 bits, pour un suivi plus approfondi», les chercheurs m’a dit.

«La progression des implants envoyés par le C2 a été surveillée et écrite dans un fichier journal qui a donné à l’adversaire un aperçu des victimes qui ont été infiltrées avec succès et pourraient être surveillées plus avant.