Un groupe de piratage prolifique parrainé par l’État nord-coréen a été lié à une nouvelle campagne d’espionnage en cours visant à exfiltrer des informations sensibles d’organisations de l’industrie de la défense.

Attribuer les attaques avec une grande confiance au Groupe Lazarus, les nouvelles découvertes de Kaspersky signalent une expansion des tactiques de l’acteur de l’APT en allant au-delà de la gamme habituelle de crimes à motivation financière pour financer le régime à court d’argent.

Cet élargissement de ses intérêts stratégiques s’est produit début 2020 en s’appuyant sur un outil appelé MenaceAiguille, ont déclaré les chercheurs Vyacheslav Kopeytsev et Seongsu Park dans un article publié jeudi.

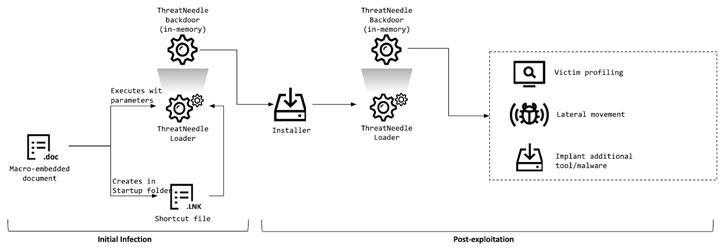

À un niveau élevé, la campagne s’appuie sur une approche en plusieurs étapes qui commence par une attaque de spear-phishing soigneusement conçue, conduisant finalement les attaquants à prendre le contrôle à distance des appareils.

ThreatNeedle est livré aux cibles via des e-mails sur le thème COVID avec des pièces jointes Microsoft Word malveillantes en tant que vecteurs d’infection initiaux qui, une fois ouverts, exécutent une macro contenant un code malveillant conçu pour télécharger et exécuter des charges utiles supplémentaires sur le système infecté.

Le logiciel malveillant de la prochaine étape fonctionne en intégrant ses capacités malveillantes dans une porte dérobée Windows qui offre des fonctionnalités de reconnaissance initiale et de déploiement de logiciels malveillants pour les mouvements latéraux et l’exfiltration des données.

« Une fois installé, ThreatNeedle est en mesure d’obtenir le contrôle total de l’appareil de la victime, ce qui signifie qu’il peut tout faire, de la manipulation des fichiers à l’exécution des commandes reçues », chercheurs de Kaspersky Security mentionné.

Kaspersky a découvert des chevauchements entre ThreatNeedle et une autre famille de logiciels malveillants appelée Manuscrypt qui a été utilisée par Lazarus Group lors de précédentes campagnes de piratage contre les industries de la crypto-monnaie et des jeux mobiles, en plus de découvrir des connexions avec d’autres clusters Lazarus tels que AppleJeus, DeathNote et Bookcode.

Fait intéressant, Manuscrypt a également été déployé dans une opération du groupe Lazarus le mois dernier, qui impliquait de cibler la communauté de la cybersécurité avec des opportunités de collaborer sur la recherche de vulnérabilités, uniquement pour infecter les victimes avec des logiciels malveillants susceptibles de provoquer le vol d’exploits développés par les chercheurs pour des vulnérabilités éventuellement non divulguées, les utilisant ainsi pour lancer de nouvelles attaques contre des cibles vulnérables de leur choix.

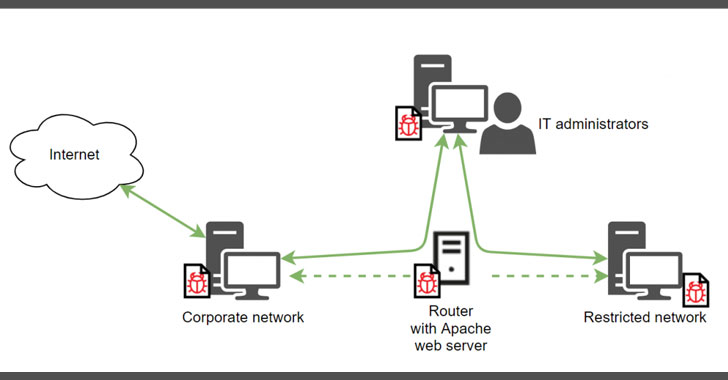

Le plus préoccupant du développement est peut-être une technique adoptée par les attaquants pour contourner les protections de segmentation du réseau dans un réseau d’entreprise sans nom en « accédant à un routeur interne et en le configurant en tant que serveur proxy, leur permettant d’exfiltrer les données volées de l’intranet. réseau à leur serveur distant. «

La société de cybersécurité a déclaré que des organisations dans plus d’une douzaine de pays avaient été touchées à ce jour.

Au moins un des e-mails de spear-phishing référencés dans le rapport est rédigé en russe, tandis qu’un autre message est accompagné d’une pièce jointe malveillante nommée «Boeing_AERO_GS.docx», impliquant probablement une cible américaine.

Plus tôt ce mois-ci, trois pirates informatiques nord-coréens associés à la division du renseignement militaire de la Corée du Nord ont été inculpés par le ministère américain de la Justice pour avoir prétendument participé à un complot criminel visant à extorquer 1,3 milliard de dollars en crypto-monnaie et en espèces à des banques et à d’autres organisations du monde entier. .

« Ces dernières années, le groupe Lazarus s’est concentré sur les attaques contre les institutions financières du monde entier », ont conclu les chercheurs. « Cependant, à partir du début de 2020, ils se sont concentrés sur l’attaque agressive de l’industrie de la défense. »

« Bien que Lazarus ait également utilisé auparavant le malware ThreatNeedle utilisé dans cette attaque pour cibler les entreprises de crypto-monnaie, il est actuellement activement utilisé dans les attaques de cyberespionnage. »