Des chercheurs en cybersécurité ont révélé jeudi une nouvelle attaque dans laquelle les acteurs de la menace exploitent Xcode comme vecteur d’attaque pour compromettre les développeurs de plates-formes Apple avec une porte dérobée, ajoutant à une tendance croissante qui consiste à cibler les développeurs et les chercheurs avec des attaques malveillantes.

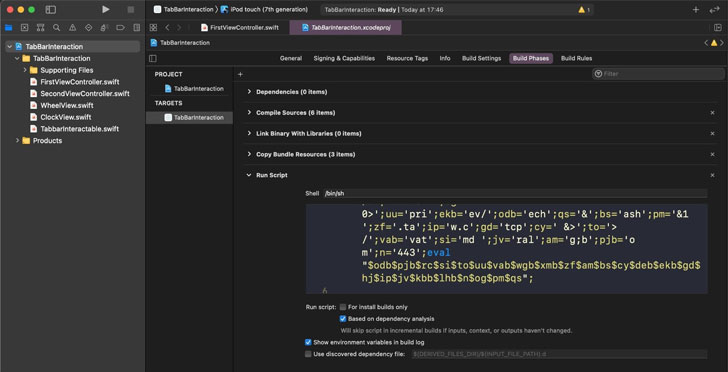

Surnommé «XcodeSpy», le projet Xcode trojanized est une version corrompue d’un projet légitime et open-source disponible sur GitHub appelé TabBarInteraction qui est utilisé par les développeurs pour animer les barres d’onglets iOS en fonction de l’interaction de l’utilisateur.

« XcodeSpy est un projet Xcode malveillant qui installe une variante personnalisée de la porte dérobée EggShell sur l’ordinateur macOS du développeur avec un mécanisme de persistance », chercheurs de SentinelOne mentionné.

Xcode est l’environnement de développement intégré (IDE) d’Apple pour macOS, utilisé pour développer des logiciels pour macOS, iOS, iPadOS, watchOS et tvOS.

Plus tôt cette année, le groupe d’analyse des menaces de Google a découvert une campagne nord-coréenne destinée aux chercheurs en sécurité et aux développeurs d’exploitations, qui impliquait le partage d’un projet Visual Studio conçu pour charger une DLL malveillante sur les systèmes Windows.

Le projet Xcode trafiqué fait quelque chose de similaire, mais cette fois, les attaques ont distingué les développeurs Apple.

En plus d’inclure le code d’origine, XcodeSpy contient également un script d’exécution obscurci qui est exécuté lorsque la cible de construction du développeur est lancée. Le script contacte ensuite un serveur contrôlé par un attaquant pour récupérer une variante personnalisée de la porte dérobée EggShell sur la machine de développement, qui est dotée de capacités pour enregistrer des informations à partir du microphone, de la caméra et du clavier de la victime.

« XcodeSpy tire parti d’une fonctionnalité intégrée de l’IDE d’Apple qui permet aux développeurs d’exécuter un script shell personnalisé lors du lancement d’une instance de leur application cible », ont déclaré les chercheurs. « Bien que la technique soit facile à identifier si elle est recherchée, les développeurs nouveaux ou inexpérimentés qui ne connaissent pas la fonction Run Script sont particulièrement exposés car il n’y a aucune indication dans la console ou le débogueur pour indiquer l’exécution du script malveillant. »

SentinelOne a déclaré avoir identifié deux variantes de la charge utile EggShell, les échantillons téléchargés sur VirusTotal depuis le Japon les 5 août et 13 octobre de l’année dernière. Des indices supplémentaires indiquent une organisation américaine non nommée qui aurait été ciblée à l’aide de cette campagne entre juillet et octobre 2020, avec d’autres développeurs en Asie susceptibles d’être également ciblés.

Les adversaires ont déjà eu recours à des exécutables Xcode corrompus (aka XCodeGhost) pour injecter du code malveillant dans les applications iOS compilées avec le Xcode infecté à l’insu des développeurs, puis utiliser les applications infectées pour collecter des informations sur les appareils une fois qu’ils sont téléchargés et installés à partir de l’App Store.

Puis, en août 2020, des chercheurs de Trend Micro ont découvert une menace similaire qui s’est propagée via des projets Xcode modifiés, qui, lors de la construction, ont été configurés pour installer un malware mac appelé XCSSET pour voler des informations d’identification, capturer des captures d’écran, des données sensibles à partir d’applications de messagerie et de prise de notes, et même crypter des fichiers contre une rançon.

Mais XcodeSpy, en revanche, emprunte une voie plus facile, car l’objectif semble être de frapper les développeurs eux-mêmes, bien que l’objectif ultime derrière l’exploitation et l’identité du groupe derrière celui-ci reste encore flou.

« Cibler les développeurs de logiciels est la première étape d’une attaque réussie de la chaîne d’approvisionnement. Une façon de le faire est d’abuser des outils de développement nécessaires pour mener à bien ce travail », ont déclaré les chercheurs.

« Il est tout à fait possible que XcodeSpy ait ciblé un développeur ou un groupe de développeurs en particulier, mais il existe d’autres scénarios potentiels avec des victimes aussi importantes. Les attaquants pourraient simplement rechercher des cibles intéressantes et collecter des données pour de futures campagnes, ou pourrait tenter de collecter des informations d’identification AppleID à utiliser dans d’autres campagnes utilisant des logiciels malveillants avec des signatures de code Apple Developer valides. «