Un groupe de menaces lié à un groupe de piratage appelé Soldat des tropiques a été repéré en train d’utiliser un logiciel malveillant précédemment non documenté codé en langage Nim pour frapper des cibles dans le cadre d’une campagne récemment découverte.

Le nouveau chargeur, surnommé Nimbda, est « fourni avec un outil ‘SMS Bomber’ de greyware en langue chinoise qui est très probablement distribué illégalement sur le Web de langue chinoise », a déclaré la société israélienne de cybersécurité Check Point. a dit dans un rapport.

« Celui qui a conçu le chargeur Nim a pris un soin particulier à lui donner la même icône exécutable que le SMS Bomber qu’il dépose et exécute », ont déclaré les chercheurs. « Par conséquent, l’ensemble du bundle fonctionne comme un binaire cheval de Troie. »

SMS Bomber, comme son nom l’indique, permet à un utilisateur de saisir un numéro de téléphone (pas le sien) afin d’inonder l’appareil de la victime de messages et de le rendre potentiellement inutilisable lors d’une attaque par déni de service (DoS).

Le fait que le binaire se double de SMS Bomber et d’une porte dérobée suggère que les attaques ne visent pas seulement ceux qui utilisent l’outil – une « cible plutôt peu orthodoxe » – mais aussi de nature très ciblée.

Soldat des tropiqueségalement connu sous les surnoms Earth Centaur, KeyBoy et Pirate Panda, a fait ses preuves en frappant des cibles situées à Taïwan, à Hong Kong et aux Philippines, se concentrant principalement sur les industries gouvernementales, de la santé, des transports et de la haute technologie.

Qualifiant le collectif sinophone de « particulièrement sophistiqué et bien équipé », Trend Micro a souligné l’année dernière la capacité du groupe à faire évoluer ses TTP pour rester sous le radar et s’appuyer sur une large gamme d’outils personnalisés pour compromettre ses objectifs.

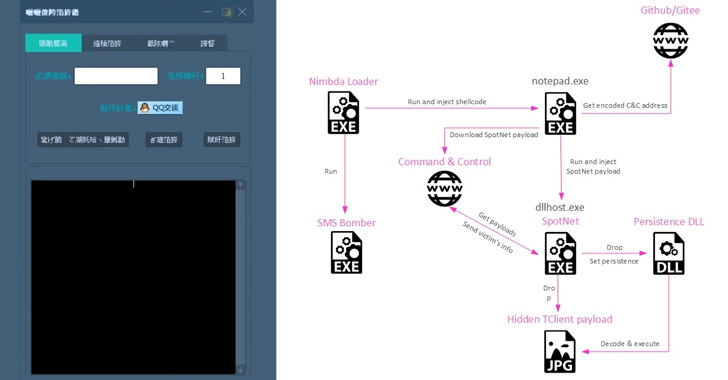

La dernière chaîne d’attaque documentée par Check Point commence par l’outil SMS Bomber falsifié, le chargeur Nimbda, qui lance un exécutable intégré, dans ce cas la charge utile légitime du bombardier SMS, tout en injectant également un morceau de shellcode séparé dans un processus notepad.exe .

Cela lance un processus d’infection à trois niveaux qui implique le téléchargement d’un binaire de l’étape suivante à partir d’une adresse IP masquée spécifiée dans un fichier de démarquage (« EULA.md ») hébergé dans un référentiel GitHub ou Gitee contrôlé par l’attaquant.

Le binaire récupéré est une version améliorée d’un cheval de Troie nommé Yahoyah qui est conçu pour collecter des informations sur les réseaux sans fil locaux à proximité de la machine victime ainsi que d’autres métadonnées système et exfiltrer les détails vers un serveur de commande et de contrôle (C2).

Yahoyah, pour sa part, agit également comme un conduit pour récupérer le malware de dernière étape, qui est téléchargé sous la forme d’une image à partir du serveur C2. La charge utile codée stéganographiquement est une porte dérobée connue sous le nom de TClient et a été déployée par le groupe lors de campagnes précédentes.

« Le groupe d’activités observé brosse le tableau d’un acteur concentré et déterminé avec un objectif clair en tête », ont conclu les chercheurs.

« Habituellement, lorsque des outils tiers bénins (ou d’apparence bénigne) sont triés sur le volet pour être insérés dans une chaîne d’infection, ils sont choisis pour être les moins visibles possibles ; le choix d’un outil ‘SMS Bomber’ à cette fin est troublant, et raconte toute une histoire dès l’instant où l’on ose extrapoler un mobile et une victime visée. »