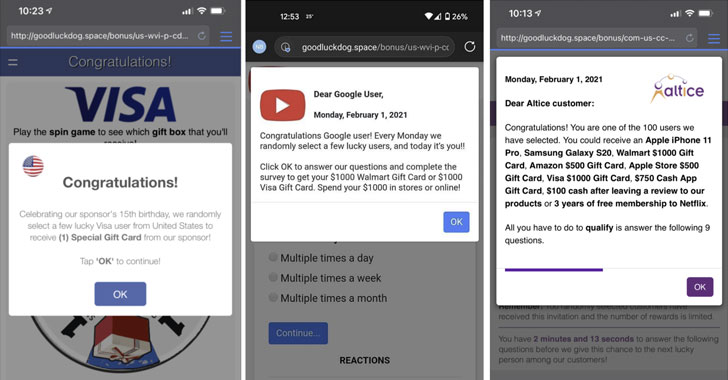

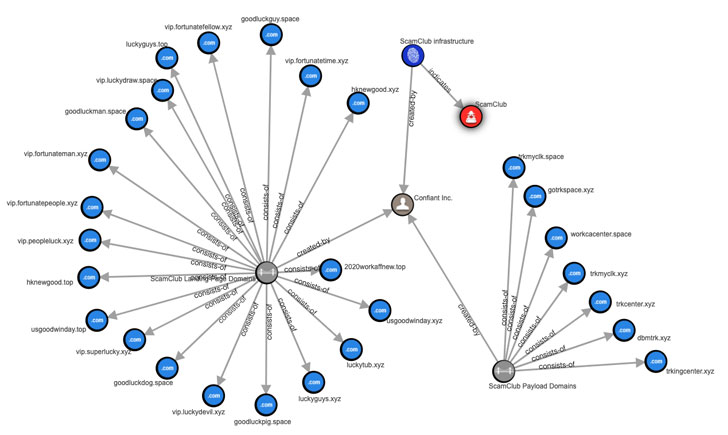

Un groupe de malvertising connu sous le nom de « ScamClub » a exploité une vulnérabilité zero-day dans les navigateurs basés sur WebKit pour injecter des charges utiles malveillantes qui redirigeaient les utilisateurs vers des sites frauduleux de cartes-cadeaux.

Les attaques, d’abord Pointé par la société de sécurité publicitaire Confiant fin juin 2020, a exploité un bogue (CVE-2021-1801) qui permettait à des parties malveillantes de contourner le iframe politique de sandboxing dans le moteur de navigateur qui alimente Safari et Google Chrome pour iOS et exécute un code malveillant.

Plus précisément, la technique exploitait la manière dont WebKit gère JavaScript auditeurs d’événements, permettant ainsi de sortir du bac à sable associé à l’élément de cadre en ligne d’une annonce malgré la présence de l’attribut « allow-top-navigation-by-user-activation » qui interdit explicitement toute redirection sauf si l’événement de clic se produit à l’intérieur de l’iframe.

Pour tester cette hypothèse, les chercheurs ont commencé à créer un simple fichier HTML contenant un iframe en bac à sable d’origine croisée et un bouton à l’extérieur qui a déclenché un événement pour accéder à l’iframe et rediriger les clics vers des sites Web non fiables.

« Le […] Le bouton est en dehors du cadre bac à sable après tout », a déclaré Eliya Stein, chercheur confiant.« Cependant, s’il redirige, cela signifie que nous avons un bogue de sécurité du navigateur entre nos mains, ce qui s’est avéré être le cas lors des tests sur les navigateurs WebKit , à savoir Safari sur ordinateur de bureau et iOS. «

Suite à une divulgation responsable à Apple le 23 juin 2020, le géant de la technologie patché WebKit le 2 décembre 2020, et a ensuite résolu le problème «avec une meilleure application du sandbox iframe» dans le cadre des mises à jour de sécurité publiées plus tôt ce mois-ci pour iOS 14.4 et macOS Big Sur.

Confiant a déclaré que les opérateurs de ScamClub ont généré plus de 50 millions d’impressions malveillantes au cours des 90 derniers jours, avec jusqu’à 16 millions d’annonces concernées diffusées en une seule journée.

«Sur le plan tactique, cet attaquant favorise historiquement ce que nous appelons une stratégie de« bombardement »», a expliqué Stein.

« Au lieu d’essayer de passer sous le radar, ils inondent l’écosystème de la technologie publicitaire avec des tonnes de demandes horribles bien conscients que la majorité sera bloquée par une sorte de contrôle d’accès, mais ils le font à des volumes incroyablement élevés dans l’espoir que le un petit pourcentage qui passe à travers fera des dégâts importants. «

Confiant a aussi publié une liste de sites Web utilisés par le groupe ScamClub pour exécuter sa récente campagne d’escroquerie.