Un groupe de cyberespionnage iranien connu pour cibler les secteurs du gouvernement, de la technologie de défense, de l’armée et de la diplomatie se fait désormais passer pour des journalistes pour approcher des cibles via LinkedIn et WhatsApp et infecter leurs appareils avec des logiciels malveillants.

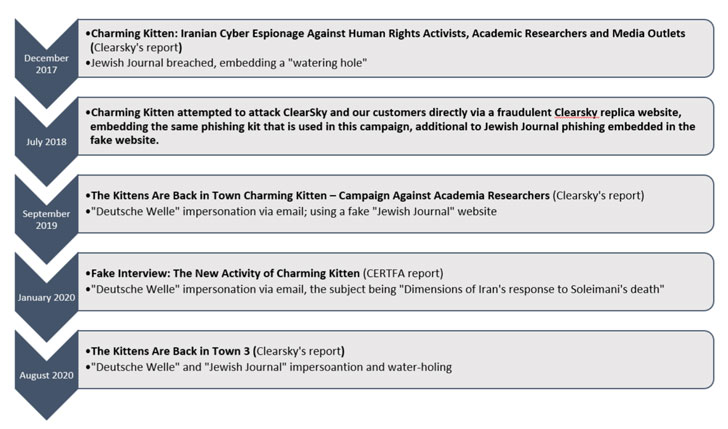

Détailler le nouvelles tactiques du groupe APT « Charming Kitten », a déclaré la société israélienne Clearsky, « à partir de juillet 2020, nous avons identifié un nouveau TTP du groupe, se faisant passer pour » Deutsche Welle « et le » Jewish Journal « en utilisant des courriels aux côtés des messages WhatsApp comme leur principale plate-forme pour approchez la cible et persuadez-la d’ouvrir un lien malveillant. «

Ce développement est la première fois que l’acteur de la menace aurait mené une attaque de point d’eau via WhatsApp et LinkedIn, qui comprend également des appels téléphoniques aux victimes, a noté Clearsky dans une analyse jeudi.

Après que la société ait alerté Deutsche Welle sur l’usurpation d’identité et le point d’eau sur son site Web, le radiodiffuseur allemand a confirmé que « le journaliste qui a imité Charming Kitten n’a envoyé aucun e-mail à la victime ni à aucun autre chercheur universitaire en Israël au cours des dernières semaines. «

Charmant chaton (également connu sous les alias APT35, Parastoo, NewsBeef et Newscaster) a déjà été lié à une série de campagnes secrètes au moins depuis décembre 2017 dans le but de voler des informations sensibles aux militants des droits de l’homme, aux chercheurs universitaires et aux médias.

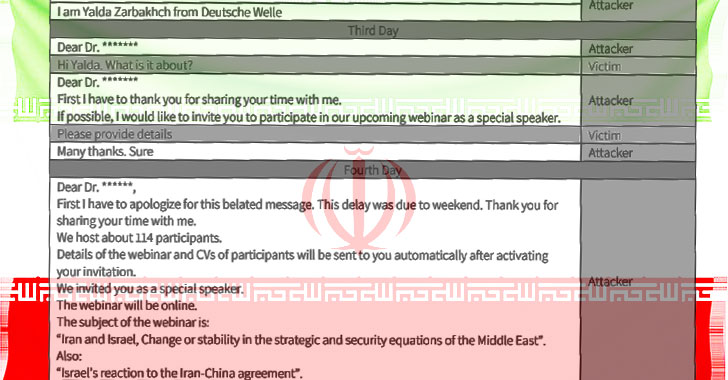

Le point d’eau – dans ce cas, un lien malveillant intégré dans le domaine Deutsche Welle compromis – a livré le malware voleur d’informations via WhatsApp, mais pas avant que les victimes ne soient d’abord approchées via des méthodes d’ingénierie sociale éprouvées dans le but d’attirer. les universitaires à prendre la parole lors d’un webinaire en ligne.

« La correspondance a commencé par un e-mail envoyé à la cible, initiant une conversation », a expliqué Clearsky. « Après une courte conversation avec la cible, l’attaquant de Charming Kitten demande de déplacer la conversation vers WhatsApp. Si la cible refuse de passer à WhatsApp, l’attaquant enverra un message via un faux profil LinkedIn. »

Dans un scénario, l’adversaire a même franchi l’étape consistant à envoyer des messages et à appeler une victime pour gagner la confiance de la cible, puis à guider la personne à travers les étapes de connexion au webinaire en utilisant le lien malveillant précédemment partagé dans le chat.

Bien qu’APT35 ait peut-être choisi une nouvelle ruse, ce n’est pas la première fois que les pirates iraniens utilisent les réseaux sociaux pour espionner le personnel concerné.

Dans un délai de trois ans « Opération Newscaster« découvert par iSIGHT Partners (désormais propriété de FireEye) en 2014, l’acteur menaçant a créé de faux comptes Facebook et un faux site Web d’informations pour espionner les dirigeants militaires et politiques aux États-Unis, en Israël et dans d’autres pays.

«Dans cette campagne, nous avons observé une volonté des attaquants de parler au téléphone directement avec la victime, en utilisant des appels WhatsApp et un numéro de téléphone allemand légitime. Ce TTP est rare et met en péril la fausse identité des attaquants», ont déclaré les chercheurs de Clearsky. .