Le fournisseur de solutions de sécurité réseau Fortinet a confirmé qu’un acteur malveillant avait divulgué de manière non autorisée les noms de connexion VPN et les mots de passe associés à 87 000 appareils FortiGate SSL-VPN.

« Ces informations d’identification ont été obtenues à partir de systèmes non corrigés contre CVE-2018-13379 au moment du scan de l’acteur. Bien qu’ils aient peut-être été corrigés depuis, si les mots de passe n’ont pas été réinitialisés, ils restent vulnérables », a déclaré la société. mentionné dans un communiqué mercredi.

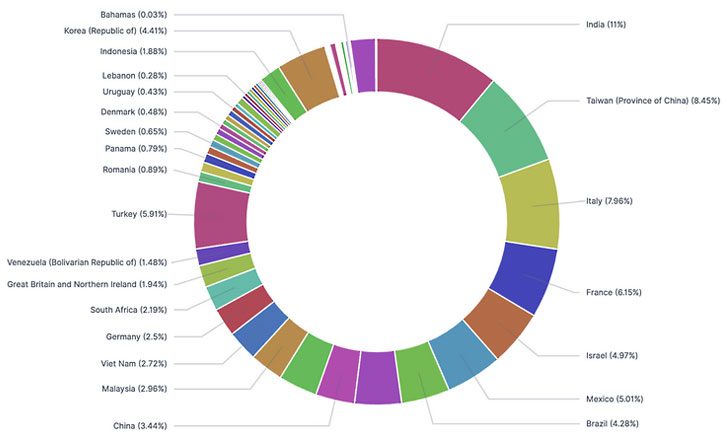

La divulgation intervient après que l’acteur menaçant a divulgué gratuitement une liste d’informations d’identification Fortinet sur un nouveau forum russophone appelé RAMPE qui a été lancé en juillet 2021 ainsi que sur le site de fuite de données du ransomware Groove, avec Advanced Intel notant que la « liste des violations contient un accès brut aux meilleures entreprises » couvrant 74 pays, dont l’Inde, Taïwan, l’Italie, la France et Israël. « 2 959 victimes sur 22 500 sont des entités américaines », ont déclaré les chercheurs.

CVE-2018-13379 concerne une vulnérabilité de traversée de chemin dans le portail Web FortiOS SSL VPN, qui permet à des attaquants non authentifiés de lire des fichiers système arbitraires, y compris le fichier de session, qui contient des noms d’utilisateur et des mots de passe stockés en clair.

Bien que le bogue ait été corrigé en mai 2019, la faille de sécurité a été exploitée à plusieurs reprises par plusieurs adversaires pour déployer un éventail de charges utiles malveillantes sur des appareils non corrigés, ce qui a incité Fortinet à émettre une série d’avertissements dans Août 2019, juillet 2020, avril 2021, et encore dans juin 2021, exhortant les clients à mettre à niveau les appareils concernés.

CVE-2018-13379 est également apparu comme l’une des failles les plus exploitées en 2020, selon une liste compilée par les agences de renseignement en Australie, au Royaume-Uni et aux États-Unis plus tôt cette année.

À la lumière de la fuite, Fortinet recommande aux entreprises de désactiver immédiatement tous les VPN, de mettre à niveau les appareils vers FortiOS 5.4.13, 5.6.14, 6.0.11 ou 6.2.8 et versions ultérieures, puis de lancer une réinitialisation du mot de passe à l’échelle de l’organisation, avertissement que « vous pouvez rester vulnérable après la mise à niveau si les informations d’identification de vos utilisateurs ont déjà été compromises ».