Des détails techniques ont été divulgués concernant un certain nombre de vulnérabilités de sécurité affectant le système de gestion de réseau Web MXview de Moxa, dont certaines pourraient être enchaînées par un adversaire non authentifié pour obtenir l’exécution de code à distance sur des serveurs non corrigés.

Les cinq failles de sécurité « pourraient permettre à un attaquant distant non authentifié d’exécuter du code sur la machine hôte avec les privilèges les plus élevés disponibles : NT AUTHORITY\SYSTEM », a déclaré Noam Moshe, chercheur en sécurité à Claroty. mentionné dans un rapport publié cette semaine.

Moxa Vue MX est conçu pour configurer, surveiller et diagnostiquer les dispositifs de mise en réseau dans les réseaux industriels. Les failles, qui affectent les versions 3.x à 3.2.2 du logiciel de gestion de réseau, ont été corrigées dans version 3.2.4 ou supérieure à la suite d’un processus de divulgation coordonné en octobre 2021.

« L’exploitation réussie de ces vulnérabilités peut permettre à un attaquant de créer ou d’écraser des fichiers critiques pour exécuter du code, accéder au programme, obtenir des informations d’identification, désactiver le logiciel, lire et modifier des données autrement inaccessibles, autoriser des connexions à distance à des canaux de communication internes ou interagir et utiliser MQTT à distance », l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) mentionné dans un avis.

MQTT fait référence à un protocole de messagerie qui facilite la communication asynchrone à distance, permettant le transfert de messages vers et depuis différents composants dans un environnement MXview.

La liste des défauts est la suivante —

- CVE-2021-38452 (Score CVSS : 7,5) – Une vulnérabilité de traversée de chemin dans l’application, permettant l’accès ou l’écrasement de fichiers critiques utilisés pour exécuter du code

- CVE-2021-38454 (Score CVSS : 10,0) – Un service mal configuré qui permet des connexions à distance à MQTT, permettant d’interagir à distance et d’utiliser le canal de communication

- CVE-2021-38456 (Score CVSS : 9,8) – Utilisation de mots de passe codés en dur

- CVE-2021-38458 (Score CVSS : 9,8) – Un problème de neutralisation incorrecte d’éléments spéciaux pouvant entraîner l’exécution à distance de commandes non autorisées

- CVE-2021-38460 (Score CVSS : 7,5) – Un cas de fuite de mot de passe qui peut permettre à un attaquant d’obtenir des informations d’identification

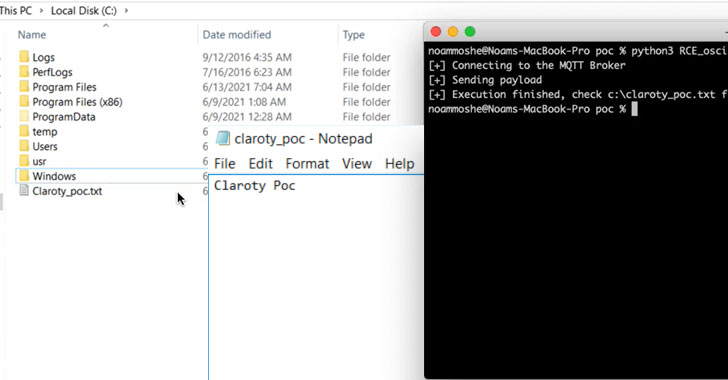

Trois des failles susmentionnées – CVE-2021-38452, CVE-2021-38454 et CVE-2021-38458, pourraient être regroupées pour obtenir une exécution de code à distance pré-authentifiée sur des instances MXView vulnérables avec des privilèges SYSTEM.

Dans un scénario d’attaque hypothétique conçu par Claroty, CVE-2021-38452 pourrait être abusé pour obtenir le mot de passe MQTT en texte brut en lisant le fichier de configuration gateway-upper.ini, puis en tirant parti de CVE-2021-38454 pour injecter du MQTT malveillant. messages, déclenchant l’exécution de code par injection de commande sur le serveur.

« Un attaquant injecte directement des messages malveillants dans le courtier MQTT, en contournant toute validation d’entrée effectuée par le serveur, et réalise une exécution arbitraire de code à distance via la vulnérabilité d’injection de commande du système d’exploitation », a expliqué Moshe.