Des chercheurs en cybersécurité ont démasqué l’identité de l’un des individus soupçonnés d’être associés à l’acteur du cybercrime connu sous le nom de Groupe XE.

Selon Menlo Sécuritéqui a rassemblé les informations de différentes sources en ligne, « Nguyen Huu Tai, qui s’appelle également Joe Nguyen et Thanh Nguyen, a la plus forte probabilité d’être impliqué dans le groupe XE. »

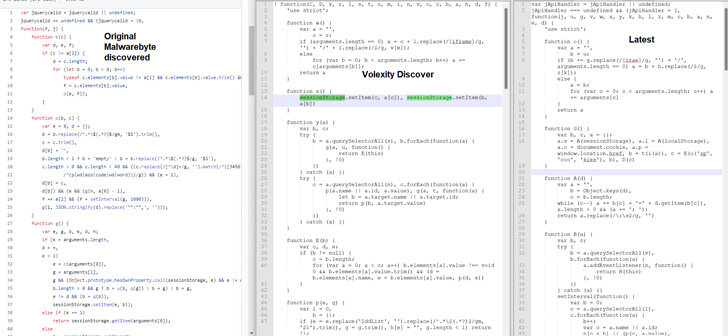

XE Group (alias XeThanh), précédemment documenté par Malwarebytes et Volexitéa des antécédents d’activités cybercriminelles depuis au moins 2013. Il est soupçonné d’être un acteur menaçant d’origine vietnamienne.

Certaines des entités ciblées par l’auteur de la menace couvrent des agences gouvernementales, des organisations de construction et des secteurs de la santé.

Il est connu pour compromettre les serveurs exposés à Internet avec des exploits connus et monétiser les intrusions en installant un vol de mot de passe ou un code d’écrémage de carte de crédit pour les services en ligne.

« Dès 2014, l’acteur menaçant a été vu en train de créer Scripts AutoIT qui générait automatiquement des e-mails et un validateur de carte de crédit rudimentaire pour les cartes de crédit volées », a déclaré la société de cybersécurité.

Plus tôt en mars, les autorités américaines de cybersécurité et de renseignement ont révélé les tentatives du groupe XE d’exploiter une faille de sécurité critique vieille de trois ans dans les appareils Progress Telerik (CVE-2019-18935, score CVSS : 9,8) pour prendre pied.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

L’adversaire a également tenté d’accéder aux réseaux d’entreprise dans le passé par le biais d’e-mails de phishing envoyés à l’aide de domaines frauduleux imitant des sociétés légitimes telles que PayPal et eBay.

En plus de camoufler les fichiers .EXE en fichiers .PNG pour éviter la détection, certaines attaques ont utilisé un shell Web appelé ASPXSpy pour prendre le contrôle des systèmes vulnérables.

« XE Group reste une menace permanente pour divers secteurs, y compris les agences gouvernementales, les organisations de construction et les prestataires de soins de santé », ont déclaré les chercheurs.

![[Update: T-Mobile S9/S9+] One UI 2.1 est en cours de déploiement pour le Samsung Galaxy Note 9](https://media.techtribune.net/uploads/2020/07/one-ui-2-1-t-mobile-galaxy-s9-180x135.jpeg)