Deux campagnes de surveillance de longue durée ont été découvertes ciblant la communauté ouïghoure en Chine et ailleurs avec des outils de logiciels espions Android conçus pour récolter des informations sensibles et suivre leurs allées et venues.

Cela englobe une souche de logiciels malveillants auparavant non documentée appelée BadBazaar et des variantes mises à jour d’un artefact d’espionnage surnommé ALCOOL DE CONTREBANDE par des chercheurs du Citizen Lab de l’Université de Toronto en septembre 2019.

« Les outils de surveillance mobiles comme BadBazaar et MOONSHINE peuvent être utilisés pour suivre de nombreuses activités » précriminelles « , des actions considérées comme révélatrices d’extrémisme religieux ou de séparatisme par les autorités du Xinjiang », a déclaré Lookout. a dit dans un compte rendu détaillé des opérations.

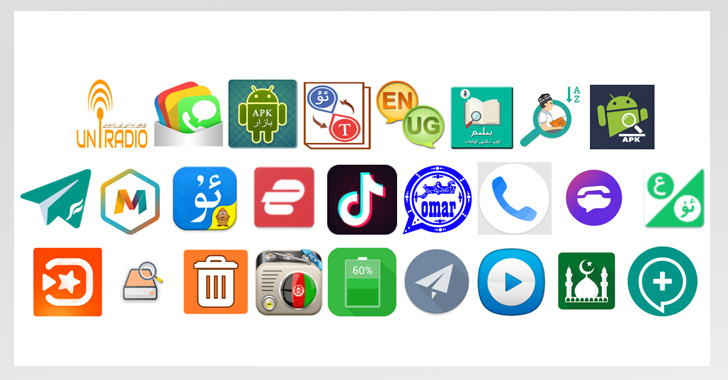

La campagne BadBazaar, selon la société de sécurité, remonterait à la fin de 2018 et comprendrait 111 applications uniques qui se font passer pour des lecteurs vidéo bénins, des messagers, des applications religieuses et même TikTok.

Bien que ces échantillons aient été distribués via des plateformes de médias sociaux et des canaux de communication en langue ouïghoure, Lookout a noté qu’il avait trouvé une application de dictionnaire nommée « Uyghur Lughat » sur l’App Store d’Apple qui communique avec un serveur utilisé par son homologue Android pour recueillir des informations de base sur l’iPhone.

L’application iOS continue être disponible sur l’App Store.

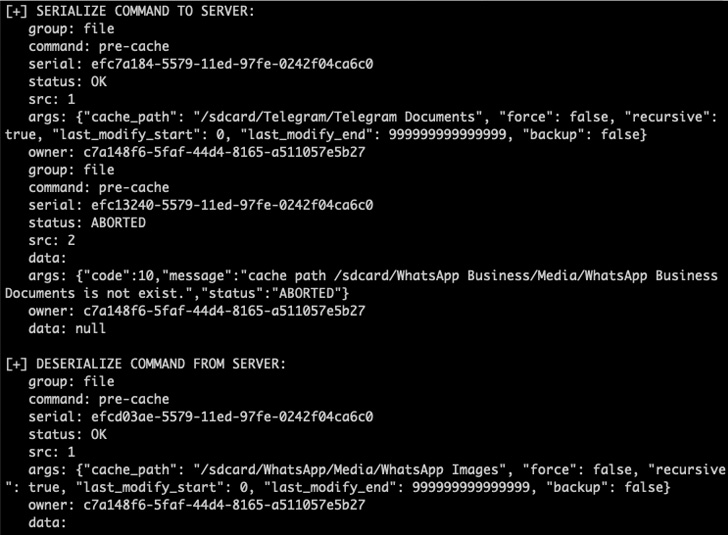

« Étant donné que les variantes de BadBazaar acquièrent souvent leurs capacités de surveillance en téléchargeant des mises à jour depuis leur [command-and-control server]il est possible que l’auteur de la menace espère mettre à jour ultérieurement l’échantillon iOS avec une fonctionnalité de surveillance similaire », ont souligné les chercheurs.

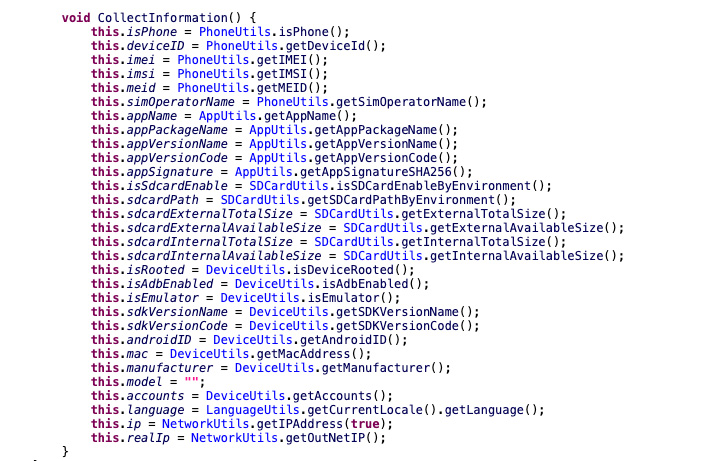

BadBazaar, une fois installé, est livré avec plusieurs fonctionnalités qui lui permettent de collecter les journaux d’appels, les emplacements GPS, les messages SMS et les fichiers d’intérêt ; enregistrer les appels téléphoniques ; prendre des photos; et exfiltrer des métadonnées substantielles sur les appareils.

Une analyse plus approfondie de l’infrastructure de BadBazaar a révélé des chevauchements avec une autre opération de logiciel espion visant la minorité ethnique qui a été révélée en juillet 2020 et qui utilisait un ensemble d’outils Android appelé Agent double.

Les attaques utilisant MOONSHINE, dans le même ordre d’idées, ont utilisé plus de 50 applications malveillantes depuis juillet 2022 qui sont conçues pour collecter des données personnelles à partir des appareils infectés, en plus d’enregistrer de l’audio et de télécharger des fichiers arbitraires.

« La majorité de ces échantillons sont des versions trojanisées de plates-formes de médias sociaux populaires, comme WhatsApp ou Telegram, ou des versions trojanisées d’applications culturelles musulmanes, d’outils en langue ouïghoure ou d’applications de prière », ont déclaré les chercheurs.

Les cyber-activités malveillantes antérieures exploitant le kit de logiciels espions Android MOONSHINE ont été attribuées à un acteur menaçant suivi sous le nom de POISON CARP (alias Evil Eye ou Earth Empusa), un collectif d’États-nations basé en Chine connu pour ses attaques contre les Ouïghours.

Les découvertes surviennent un peu plus d’un mois après que Check Point a divulgué les détails d’une autre opération de surveillanceware de longue date visant la communauté musulmane turque qui a déployé un cheval de Troie nommé MobileOrder depuis au moins 2015.

« BadBazaar et ces nouvelles variantes de MOONSHINE s’ajoutent à la collection déjà étendue de logiciels de surveillance uniques utilisés dans les campagnes pour surveiller et ensuite détenir des individus en Chine », a déclaré Lookout.

« La large distribution de BadBazaar et de MOONSHINE, et la vitesse à laquelle de nouvelles fonctionnalités ont été introduites indiquent que le développement de ces familles est en cours et qu’il existe une demande continue pour ces outils. »

Le développement fait également suite à un rapport de Google Project Zero la semaine dernière, qui découvert preuve d’un fournisseur de surveillance commerciale anonyme militarisant trois failles de sécurité de type zero-day dans les téléphones Samsung avec une puce Exynos exécutant la version 4.14.113 du noyau. Les failles de sécurité étaient branché par Samsung en mars 2021.

Cela dit, le géant de la recherche a déclaré que l’exploitation reflétait un modèle similaire aux récents compromis où des applications Android malveillantes étaient utilisées de manière abusive pour cibler des utilisateurs en Italie et au Kazakhstan avec un implant appelé Hermit, qui a été lié à la société italienne RCS Lab.