Une analyse des packages standard hébergés sur le référentiel NuGet a révélé que 51 composants logiciels uniques étaient vulnérables aux vulnérabilités activement exploitées et de haute gravité, soulignant une fois de plus la menace posée par les dépendances tierces au processus de développement logiciel.

À la lumière du nombre croissant de cyberincidents qui ciblent la chaîne d’approvisionnement logicielle, il est urgent d’évaluer ces modules tiers pour tout risque de sécurité et de minimiser la surface d’attaque, a déclaré Karlo Zanki, chercheur chez ReversingLabs, dans un rapport partagé avec The Hacker. Nouvelles.

NuGet est un mécanisme pris en charge par Microsoft pour la plate-forme .NET et fonctionne comme un gestionnaire de packages conçu pour permettre aux développeurs de partager du code réutilisable. Le framework gère un référentiel central de plus de 264 000 packages uniques qui ont collectivement produit plus de 109 milliards de téléchargements de packages.

« Tous les composants logiciels précompilés identifiés dans notre recherche étaient des versions différentes de 7Zip, WinSCP et PuTTYgen, des programmes qui fournissent une compression complexe et des fonctionnalités réseau, » Zanki expliqué. « Ils sont continuellement mis à jour pour améliorer leurs fonctionnalités et résoudre les failles de sécurité connues. Cependant, il arrive parfois que d’autres progiciels soient mis à jour mais continuent à utiliser des dépendances vieilles de plusieurs années contenant des vulnérabilités connues. »

Dans un cas, il a été constaté que «WinSCPHelper » — une bibliothèque de gestion de fichiers de serveur distant et qui a été téléchargée plus de 35 000 fois — utilise une ancienne et vulnérable WinSCP version 5.11.2, alors que WinSCP version 5.17.10 publié plus tôt en janvier corrige une faille critique d’exécution arbitraire (CVE-2021-3331), exposant ainsi les utilisateurs du package à la vulnérabilité.

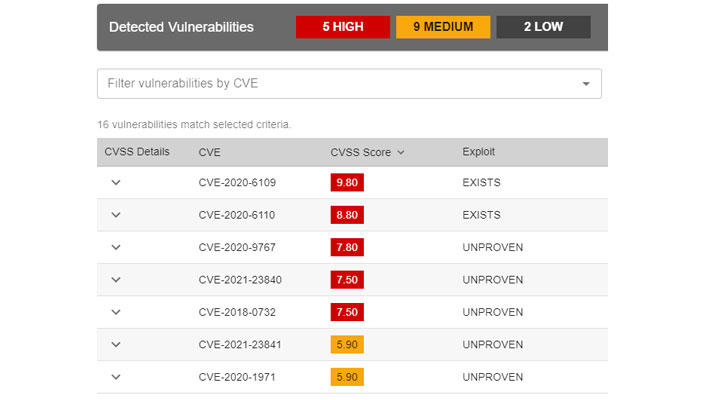

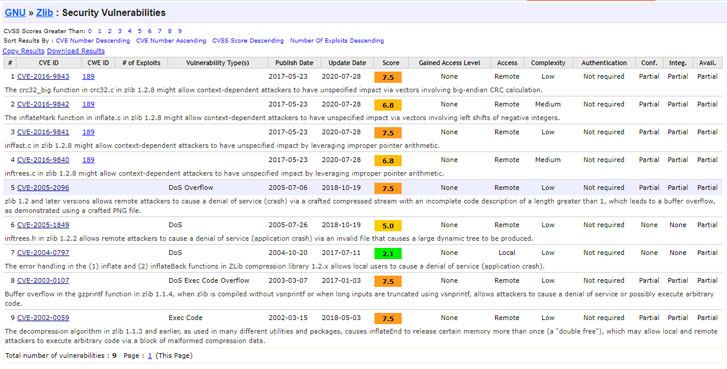

De plus, les chercheurs ont établi que plus de 50 000 composants logiciels extraits des packages NuGet étaient liés de manière statique à une version vulnérable de « zlib » bibliothèque de compression de données, les rendant vulnérables à un certain nombre de problèmes de sécurité connus tels que CVE-2016-9840, CVE-2016-9841, CVE-2016-9842, et CVE-2016-9843.

Certains des packages qui ont été observés comme ayant une vulnérabilité zlib sont « Objets Dicom » et « librdkafka.redist« , dont chacun a été téléchargé pas moins de 50 000 et 18,2 millions de fois. Un problème plus préoccupant est que » librdkafka.redist » est répertorié comme une dépendance pour plusieurs autres packages populaires, en comptant le client .NET de Confluent pour Apache Kafka (Confluent.Kafka), qui, à son tour, a été téléchargé plus de 17,6 millions de fois à ce jour.

« Les entreprises qui développent des solutions logicielles doivent devenir plus conscientes de ces risques et doivent s’impliquer davantage dans leur gestion », a déclaré Zanki. « Les entrées et les sorties finales du processus de développement logiciel doivent être vérifiées pour détecter les problèmes de falsification et de qualité du code. « Le développement de logiciels transparents est l’une des clés de voûte nécessaires pour permettre la détection précoce et la prévention des attaques de la chaîne d’approvisionnement logicielle. »