Microsoft a déclaré qu’il ne corrigerait pas ou qu’il repousserait les correctifs à une date ultérieure pour trois des quatre failles de sécurité découvertes dans sa plate-forme de communication d’entreprise Teams au début du mois de mars.

La divulgation provient de la société de cybersécurité basée à Berlin Positive Security, qui trouvé que la mise en œuvre de la fonctionnalité d’aperçu du lien était susceptible de poser un certain nombre de problèmes qui pourraient « permettre d’accéder aux services internes de Microsoft, d’usurper l’aperçu du lien et, pour les utilisateurs d’Android, de divulguer leur adresse IP et de faire DoS leurs applications/canaux Teams. «

Sur les quatre vulnérabilités, Microsoft n’aurait résolu qu’une seule qui entraîne une fuite d’adresses IP des appareils Android, le géant de la technologie notant qu’un correctif pour la faille de déni de service (DoS) sera envisagé dans une future version de le produit. Les problèmes ont été divulgués de manière responsable à la société le 10 mars 2021.

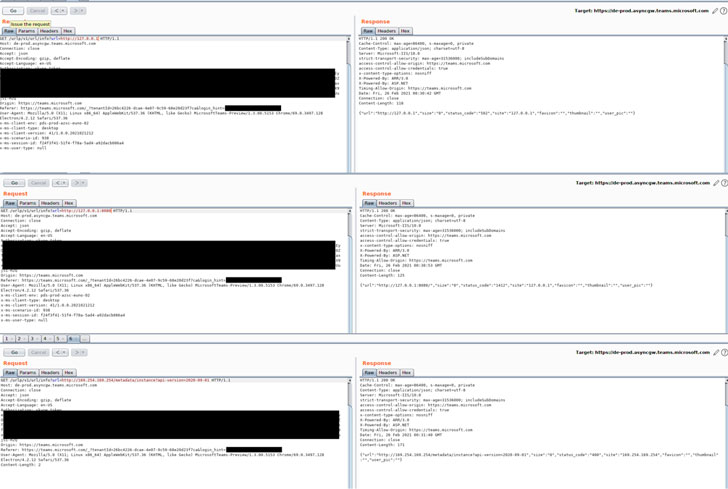

Le principal des défauts est une falsification de requête côté serveur (SSRF) vulnérabilité dans le point de terminaison « /urlp/v1/url/info » qui pourrait être exploitée pour glaner des informations sur le réseau local de Microsoft. Un bogue d’usurpation d’identité a également été découvert dans lequel la cible du lien d’aperçu peut être modifiée pour pointer vers n’importe quelle URL malveillante tout en conservant intacts le lien principal, l’image d’aperçu et la description, permettant aux attaquants de masquer les liens malveillants et de mettre en place des attaques de phishing améliorées.

La vulnérabilité DoS, qui affecte la version Android de Teams, pourrait provoquer le blocage de l’application simplement en envoyant un message avec un aperçu de lien spécialement conçu contenant une cible non valide au lieu d’une URL légitime. Le dernier des problèmes concerne une fuite d’adresse IP, qui affecte également l’application Android. En interceptant les messages qui incluent un aperçu du lien pour pointer l’URL de la vignette vers un domaine non Microsoft, Positive Security a déclaré qu’il était possible d’accéder à l’adresse IP d’un utilisateur et aux données de l’agent utilisateur.

« Bien que les vulnérabilités découvertes aient un impact limité, il est surprenant à la fois que des vecteurs d’attaque aussi simples n’aient apparemment pas été testés auparavant et que Microsoft n’ait pas la volonté ou les ressources nécessaires pour en protéger les utilisateurs », a déclaré Fabian, co-fondateur de Positive Security. dit Bräunlein.