Un voleur d’informations naissant appelé Mars a été observé dans des campagnes qui tirent parti des versions piratées du logiciel malveillant pour voler des informations stockées dans des navigateurs Web et des portefeuilles de crypto-monnaie.

« Mars Stealer est distribué via des techniques d’ingénierie sociale, des campagnes de spam, des cracks de logiciels malveillants et des keygens », a déclaré Arnold Osipov, chercheur sur les logiciels malveillants chez Morphisec. mentionné dans un rapport publié mardi.

Basé sur Voleur d’Oski et découvert pour la première fois en juin 2021, Voleur de Mars serait constamment en développement et disponible à la vente sur plus de 47 forums clandestins, sites darknet et chaînes Telegram, ne coûtant que 160 $ pour un abonnement à vie.

Les voleurs d’informations permettent aux adversaires d’aspirer les informations personnelles des systèmes compromis, y compris les informations d’identification stockées et les cookies de navigateur, qui sont ensuite vendus sur des marchés criminels ou utilisés comme tremplin pour lancer d’autres attaques.

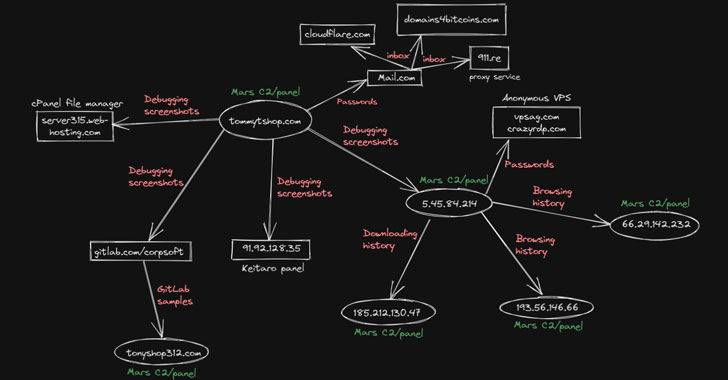

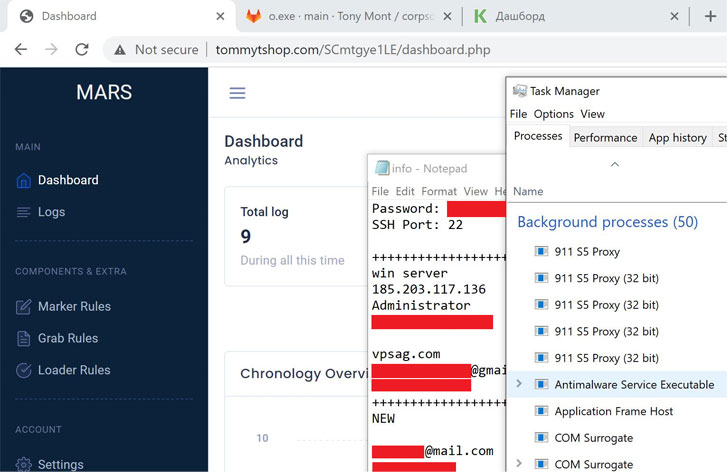

La sortie de Mars Stealer l’année dernière s’est également accompagnée d’une augmentation constante des campagnes d’attaques, dont certaines ont impliqué l’utilisation d’une version fissurée du logiciel malveillant qui a été configurée de telle manière qu’elle a exposé des actifs critiques sur Internet. , divulguant par inadvertance des détails sur l’infrastructure de l’auteur de la menace.

Il convient également de noter une campagne observée le mois dernier qui a siphonné les mots de passe appartenant aux étudiants, aux membres du corps professoral et aux créateurs de contenu qui ont téléchargé des versions trojanisées d’applications légitimes.

En plus de cela, la société de cybersécurité a noté qu’elle « avait identifié les informations d’identification qui ont conduit à la compromission complète d’un fournisseur d’infrastructure de soins de santé de premier plan au Canada et d’un certain nombre de sociétés de services canadiennes de premier plan ».

Alors que Mars Stealer est le plus souvent distribué via des spams contenant un exécutable compressé, un lien de téléchargement ou une charge utile de document, il est également propagé via des sites Web clonés frauduleux annonçant des logiciels bien connus tels que OpenOffice qui ont ensuite été poussés via Google Ads.

L’objectif est de tirer parti des publicités ciblées géographiquement pour inciter les victimes potentielles à la recherche du logiciel d’origine à visiter un site malveillant à la place, conduisant finalement au déploiement du logiciel malveillant.

Mars Stealer, pour sa part, est conçu pour récolter et exfiltrer les données de remplissage automatique du navigateur, les informations de carte de crédit, les détails de l’extension du navigateur, y compris ceux des portefeuilles de crypto-monnaie comme Metamask, Coinbase Wallet et Binance Wallet, et les métadonnées du système.

Mais parce que l’acteur de la menace a compromis sa propre machine avec le Mars Stealer lors du débogage, l’erreur de l’OPSEC a permis aux chercheurs d’attribuer la campagne à un locuteur russe et de découvrir des détails sur l’utilisation de GitLab par l’adversaire et les informations d’identification volées pour placer Google Ads.

« Les voleurs d’informations offrent un point d’entrée accessible aux activités criminelles », a déclaré Osipov, ajoutant que de tels outils « permettent aux cybercriminels novices de se forger une réputation qu’ils peuvent exploiter pour acquérir des logiciels malveillants plus puissants auprès d’acteurs plus sophistiqués ».