Des chercheurs en cybersécurité ont révélé une nouvelle attaque de falsification d’image exécutable appelée « Process Ghosting » qui pourrait être potentiellement exploitée par un attaquant pour contourner les protections et exécuter furtivement un code malveillant sur un système Windows.

« Avec cette technique, un attaquant peut écrire un malware sur le disque de manière à ce qu’il soit difficile de l’analyser ou de le supprimer – et où il exécute ensuite le malware supprimé comme s’il s’agissait d’un fichier ordinaire sur le disque », chercheur Elastic Security Gabriel Landau mentionné. « Cette technique n’implique pas d’injection de code, de creusement de processus ou de NTFS transactionnel (TxF). »

Process Ghosting s’étend sur précédemment documenté contournement de point de terminaison des méthodes telles que Process Doppelgänging et Processus Herpaderping, permettant ainsi l’exécution voilée de code malveillant pouvant échapper aux défenses et à la détection anti-malware.

Processus Doppelgänging, analogue à Processus de creusement, implique l’injection de code arbitraire dans l’espace d’adressage du processus en direct d’une application légitime qui peut ensuite être exécuté à partir du service de confiance. Process Herpaderping, détaillé pour la première fois en octobre dernier, décrit une méthode pour masquer le comportement d’un processus en cours d’exécution en modifiant l’exécutable sur le disque après que l’image a été mappée en mémoire.

L’évasion fonctionne en raison de « un écart entre le moment où un processus est créé et le moment où les produits de sécurité sont informés de sa création », donnant aux développeurs de logiciels malveillants une fenêtre pour falsifier l’exécutable avant que les produits de sécurité ne puissent l’analyser.

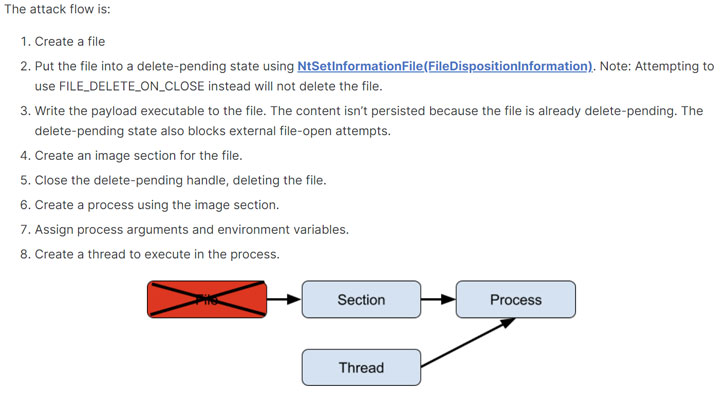

Process Ghosting va encore plus loin que Doppelgänging et Herpaderping en permettant d’exécuter des exécutables déjà supprimés. Il tire parti du fait que les tentatives de Windows pour empêcher la modification ou la suppression des exécutables mappés n’entrent en vigueur que après le binaire est mappé dans une section d’image.

« Cela signifie qu’il est possible de créer un fichier, de le marquer pour suppression, de le mapper sur une section d’image, de fermer le descripteur de fichier pour terminer la suppression, puis de créer un processus à partir de la section désormais sans fichier », a expliqué Landau. « C’est Process Ghosting. »

Dans une démonstration de preuve de concept (PoC), les chercheurs ont détaillé un scénario dans lequel Windows Defender tente d’ouvrir un exécutable de charge utile malveillant pour l’analyser, mais n’y parvient pas car le fichier est dans un état en attente de suppression, puis échoue. à nouveau car le fichier est déjà supprimé, permettant ainsi son exécution sans entrave.

Elastic Security a déclaré avoir signalé le problème au Microsoft Security Response Center (MSRC) en mai 2021, après quoi le fabricant de Windows a déclaré le problème « ne rencontre pas leur barre pour l’entretien« , faisant écho à une réponse similaire lorsque Process Herpaderping a été divulgué de manière responsable au MSRC en juillet 2020.

Microsoft, pour sa part, a depuis publié une version mise à jour de son Sysinternes Suite plus tôt en janvier avec un Moniteur système amélioré (alias Sysmon) pour aider à détecter les attaques Process Herpaderping et Process Hollowing.

Par conséquent, Sysmon les versions 13.00 (et ultérieures) peuvent désormais générer et enregistrer « ID d’événement 25 » lorsqu’un logiciel malveillant altère un processus légitime et si une image de processus est modifiée à partir d’un processus différent, avec Microsoft notant que l’événement est déclenché « lorsque l’image mappée d’un processus ne correspond pas au fichier image sur disque ou que le fichier image est verrouillé pour un accès exclusif ».