Un groupe inconnu de menace persistante avancée (APT) a été lié à une série d’attaques de harponnage ciblant des entités gouvernementales russes depuis le début de la guerre russo-ukrainienne fin février 2022.

« Les campagnes […] sont conçus pour implanter un cheval de Troie d’accès à distance (RAT) qui peut être utilisé pour surveiller les ordinateurs qu’il infecte et exécuter des commandes à distance », Malwarebytes mentionné dans un rapport technique publié mardi.

La société de cybersécurité a attribué les attaques avec peu de confiance à un groupe de piratage chinois, citant des chevauchements d’infrastructure entre les logiciels malveillants RAT et Sakula Rat utilisés par un acteur malveillant connu sous le nom de Deep Panda.

Les chaînes d’attaque, tout en tirant parti de différents leurres au cours de deux mois, ont toutes utilisé le même logiciel malveillant, à l’exception de petites différences dans le code source.

La campagne aurait commencé vers le 26 février, quelques jours après l’invasion militaire de l’Ukraine par la Russie, avec les e-mails distribuant le RAT sous le couvert d’une carte interactive de l’Ukraine (« interactive_map_UA.exe »).

Le développement démontre une fois de plus les capacités des acteurs de la menace à s’adapter et à ajuster leurs attaques aux événements mondiaux, en utilisant les leurres les plus pertinents et les plus récents pour maximiser leurs chances de succès.

Une deuxième vague d’attaques début mars ciblait principalement la RT TV contrôlée par l’État et impliquait l’utilisation d’un correctif logiciel malveillant pour la vulnérabilité Log4Shell qui a fait la une des journaux fin 2021.

En plus d’inclure le correctif sous la forme d’un fichier TAR compressé, le message électronique était également accompagné d’un document PDF contenant des instructions pour installer le correctif et énumérant les meilleures pratiques de sécurité à suivre, notamment l’activation de l’authentification à deux facteurs, l’utilisation de l’antivirus Kaspersky et l’abstention. d’ouvrir ou de répondre à des e-mails suspects.

Dans une nouvelle tentative d’augmenter l’authenticité de l’e-mail, le document contenait également une URL totale du virus pointant vers un fichier sans rapport pour donner l’impression que le fichier de correctif Log4j n’est pas malveillant.

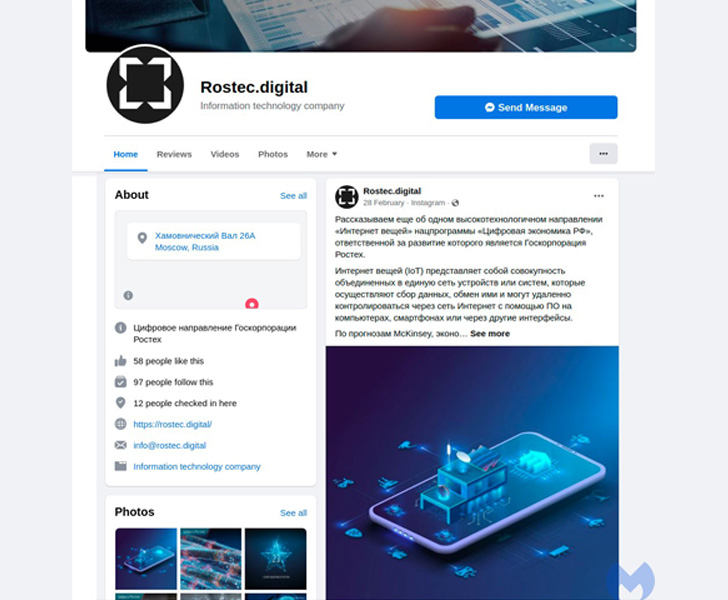

De plus, l’e-mail comportait des liens vers un domaine contrôlé par l’attaquant « rostec[.]digital » ainsi que des profils frauduleux créés sur Facebook et Instagram faisant allusion au conglomérat de défense russe.

« Il est intéressant de noter que l’acteur menaçant a créé la page Facebook en juin 2021, neuf mois avant qu’elle ne soit utilisée dans cette campagne », ont déclaré les chercheurs. « C’était probablement une tentative d’attirer des abonnés, de rendre la page plus légitime, et cela suggère que le groupe APT planifiait cette campagne bien avant l’invasion de l’Ukraine. »

La troisième itération de l’attaque qui a suivi a utilisé un autre fichier exécutable malveillant – cette fois « build_rosteh4.exe » – dans une tentative de faire passer le malware comme s’il provenait de Rostec.

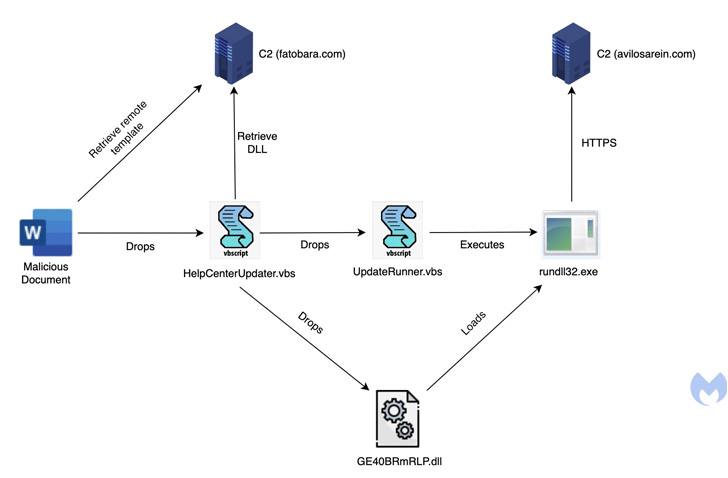

Enfin, à la mi-avril 2022, les attaquants se sont tournés vers un appât de phishing sur le thème de l’emploi pour Saudi Aramco, une société saoudienne de pétrole et de gaz naturel, le document Microsoft Word armé agissant comme déclencheur d’une séquence d’infection pour déployer le RAT.

La charge utile DLL utilise une variété d’astuces avancées pour contrecarrer l’analyse, y compris l’aplatissement du flux de contrôle et l’obscurcissement des chaînes, tout en incorporant des fonctionnalités qui lui permettent d’envoyer des fichiers arbitraires d’un serveur distant à l’hôte infecté et d’exécuter des instructions de ligne de commande.

Les résultats suivent de près les conclusions de Check Point selon lesquelles un collectif contradictoire chinois ayant des liens avec Stone Panda et Mustang Panda a ciblé au moins deux instituts de recherche situés en Russie avec une porte dérobée auparavant non documentée appelée Spinner.