Les chercheurs ont révélé une faille de sécurité affectant les consoles de base de données H2 qui pourrait entraîner l’exécution de code à distance d’une manière qui fait écho à la vulnérabilité Log4j « Log4Shell » qui a été révélée le mois dernier.

Le problème, suivi comme CVE-2021-42392, est le » premier problème critique publié depuis Log4Shell, sur un composant autre que Log4j, qui exploite la même cause première de la vulnérabilité Log4Shell, à savoir le chargement de classe à distance JNDI « , les chercheurs de JFrog Andrey Polkovnychenko et Shachar Menashe mentionné.

H2 est un système de gestion de base de données relationnelle open source écrit en Java qui peut être intégré dans des applications ou exécuté en mode client-serveur. Selon le Référentiel Maven, le moteur de base de données H2 est utilisé par 6 807 artefacts.

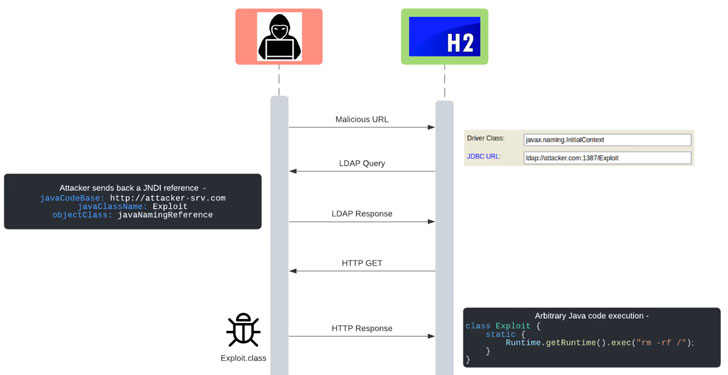

JNDI, abréviation de Java Naming and Directory Interface, fait référence à une API qui fournit des fonctionnalités de nommage et d’annuaire pour les applications Java, qui peut utiliser l’API en conjonction avec LDAP pour localiser une ressource spécifique dont elle pourrait avoir besoin.

Dans le cas de Log4Shell, cette fonctionnalité permet des recherches d’exécution sur des serveurs, à la fois à l’intérieur et à l’extérieur du réseau, qui, à leur tour, peuvent être armés pour permettre l’exécution de code à distance non authentifié et implanter des logiciels malveillants sur le serveur en créant une recherche JNDI malveillante en entrée de toute application Java qui utilise des versions vulnérables de la bibliothèque Log4j pour la journaliser.

« Semblable à la vulnérabilité Log4Shell découverte début décembre, les URL contrôlées par les attaquants qui se propagent dans les recherches JNDI peuvent permettre l’exécution de code à distance non authentifié, donnant aux attaquants le contrôle exclusif du fonctionnement des systèmes d’une autre personne ou organisation », Menashe, directeur principal de la recherche en sécurité JFrog , expliqué.

La faille affecte les versions 1.1.100 à 2.0.204 de la base de données H2 et a été corrigée dans la version 2.0.206 Expédié le 5 janvier 2022.

« La base de données H2 est utilisée par de nombreux frameworks tiers, notamment Spring Boot, Play Framework et JHipster », a ajouté Menashe. « Bien que cette vulnérabilité ne soit pas aussi répandue que Log4Shell, elle peut tout de même avoir un impact dramatique sur les développeurs et les systèmes de production si elle n’est pas traitée en conséquence. »