« …Oui bien sur! » est ce que vous pourriez penser. C’est une menace biologique, alors comment pourrait-elle affecter les actifs numériques ?

Mais attendez. Entre autres effets, cette pandémie a provoqué un changement massif dans plusieurs domaines technologiques. Non seulement cela a forcé de nombreuses organisations – jusqu’ici réticentes – à se lancer dans le cyber pour passer au numérique, d’un seul coup, souvent avec des stratégies élaborées à la hâte.

Cela a également fait croître le travail à distance (et les outils impliqués) à deux chiffres, provoquant la destruction du bon vieux périmètre (qui était déjà dans un état douteux en raison de l’adaptation au cloud). Le bureau est maintenant n’importe où. Et cela signifie que l’accès aux données doit également être partout.

Gardant tout cela à l’esprit, l’hypothèse générale était qu’à la suite de la pandémie, nous serions confrontés à un cauchemar virtuel avec des utilisateurs vulnérables, des réseaux d’entreprise compromis en masse et la fin du monde (numérique). Mais regardons quelques chiffres intéressants de ce réellement arrivé.

Les pirates sont-ils également verrouillés ?

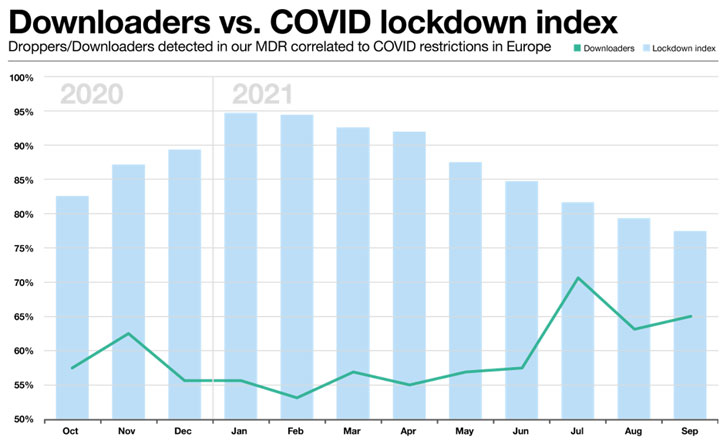

Examinons le nombre de compte-gouttes que nous avons observé dans nos données MDR et corrélons-le avec d’autres données dont nous disposons concernant l’intensité des restrictions de verrouillage COVID au fil du temps. Les compte-gouttes sont un bon indicateur global d’activité malveillante, car ils indiquent souvent un stade précoce. d’une attaque (que nous essayons bien sûr d’empêcher en allant plus loin).

L’indice de rigueur COVID[1] reflété dans le graphique à barres nous vient de l’Université d’Oxford et est une mesure composite basée sur neuf indicateurs de réponse, y compris les fermetures d’écoles, les fermetures de lieux de travail et les interdictions de voyager, rééchelonnés à une valeur de 0 à 100. En d’autres termes, plus la barre est proche est à 100, plus les restrictions sont sévères à ce moment-là. Nous avons fait la moyenne des indices pour les pays nordiques, le Benelux, l’Allemagne, la France, le Royaume-Uni et l’Afrique du Sud, qui représentent l’essentiel de notre zone opérationnelle.

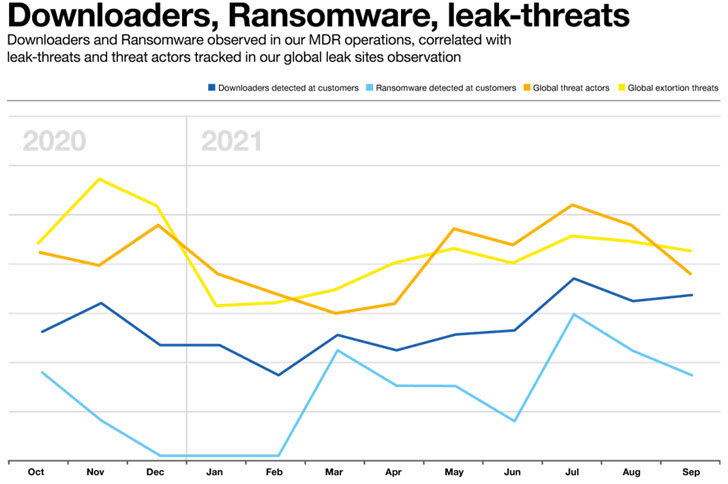

Il est également intéressant de corréler les données que nous avons de nos services de détection des menaces, avec les données que nous avons de l’observation des « sites de fuite » de cyber-extorsion (dont nous avons déjà parlé plus tôt).

Plusieurs constats ressortent de l’examen des graphiques ci-dessus :

Nous observons une diminution marquée de l’activité confirmée des téléchargeurs au cours des mois de novembre et décembre 2020 après la suppression du botnet Trickbot par les forces de l’ordre, et en janvier et février 2021, directement après la suppression d’Emotet. Après ces deux événements, l’activité des téléchargeurs augmente régulièrement jusqu’à culminer pendant la période des vacances européennes en juillet.

Il semble y avoir une corrélation lâche entre les téléchargeurs – qui représentent le début de la chaîne de cyber-kill – et l’activité confirmée de ransomware – qui représente la dernière phase de la chaîne de kill, ce à quoi on pourrait s’attendre.

Les activités de téléchargement et de ransomware semblent toutes deux augmenter pendant les principales périodes de vacances – Pâques et le milieu de l’été. Nous ne voyons pas un tel pic à Noël 2020, mais cela pourrait être dû à l’impact perturbateur des démontages Trickbot et Emotet auxquels nous avons fait allusion plus tôt.

En général, il semble y avoir une corrélation inverse entre la rigueur des verrouillages COVID et les volumes d’activité des téléchargeurs. Plus les fermetures sont strictes, moins nous voyons cette activité. Cette observation générale semble également valable pour d’autres formes d’activité malveillante. Comme nous l’avions déjà observé dans des recherches antérieures, cela va à l’encontre du récit dominant selon lequel les attaques augmentent lorsque les utilisateurs travaillent à domicile.

Il faut être deux pour faire un compromis

La conclusion ici semble donc être que les tendances en volume et les modèles d’activité des logiciels malveillants sont largement influencés par les modèles et les comportements des victimes potentielles, et non par les choix de l’attaquant. L’exception peut être les périodes de vacances, où il semble que les attaquants peuvent intensifier leur activité.

L’activité d’application de la loi a un impact notable, mais cela semble être de courte durée car de nouveaux acteurs et de nouveaux outils ont tendance à apparaître après qu’un autre soit démantelé ou que certains de ses membres soient arrêtés.

Alors, le diagnostic final ? Nous pouvons confirmer qu’en fait COVID ne s’est pas propagé au numérique. Du moins pas de la manière fatale qui avait été prédite. Et c’est finalement une bonne nouvelle.

Ceci n’est qu’un autre extrait de l’analyse. Plus de détails comme la distribution des incidents et des logiciels malveillants dans les secteurs ou les tailles d’entreprise (ainsi qu’une tonne d’autres sujets de recherche intéressants) peuvent être trouvés dans le Navigateur de sécurité. Il est disponible en téléchargement sur le site Orange Cyberdefense, alors jetez un œil. Ça en vaut la peine!

Noter – Cet article a été écrit et contribué par Diana Selck-Paulsson, Lead Security Researcher chez Orange Cyberdefense.