Un groupe de courtiers d’accès initial suivi comme Prophète Araignée a été lié à un ensemble d’activités malveillantes qui exploitent la vulnérabilité Log4Shell dans les serveurs VMware Horizon non corrigés.

Selon le nouveau rechercher publié aujourd’hui par les équipes de BlackBerry Research & Intelligence et Incident Response (IR), l’acteur de la cybercriminalité a exploité de manière opportuniste la lacune pour télécharger une charge utile de deuxième étape sur les systèmes victimes.

Les charges utiles observées incluent des mineurs de crypto-monnaie, des balises Cobalt Strike et des shells Web, corroborant un précédent avis du National Health Service (NHS) du Royaume-Uni qui a tiré la sonnette d’alarme sur l’exploitation active des vulnérabilités des serveurs VMware Horizon pour supprimer les shells Web malveillants et établir la persistance. sur les réseaux affectés pour des attaques ultérieures.

Log4Shell est un surnom utilisé pour désigner un exploit affectant la populaire bibliothèque Apache Log4j qui entraîne l’exécution de code à distance en enregistrant une chaîne spécialement conçue. Depuis la divulgation publique de la faille le mois dernier, les acteurs de la menace n’ont pas tardé à opérationnaliser ce nouveau vecteur d’attaque pour une variété de campagnes d’intrusion afin de prendre le contrôle total des serveurs affectés.

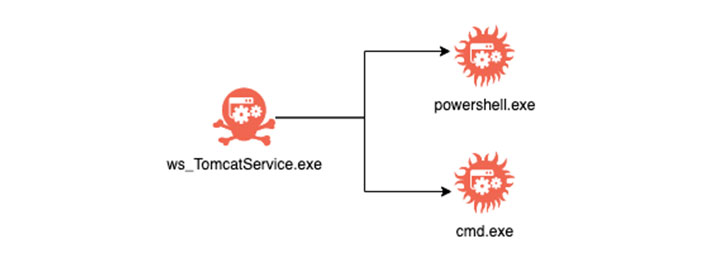

BlackBerry a déclaré avoir observé des cas de tactiques, de techniques et de procédures de mise en miroir d’exploitation (TTP) précédemment attribuées au cartel Prophet Spider eCrime, y compris l’utilisation du chemin de dossier « C:\Windows\Temp\7fde\ » pour stocker des fichiers malveillants et « wget ». .bin » exécutable pour récupérer des binaires supplémentaires ainsi que des chevauchements dans l’infrastructure utilisée par le groupe.

« Prophet Spider accède principalement aux victimes en compromettant les serveurs Web vulnérables et utilise une variété d’outils à faible prévalence pour atteindre les objectifs opérationnels », CrowdStrike c’est noté en août 2021, lorsque le groupe a été repéré en train d’exploiter activement les failles des serveurs Oracle WebLogic pour obtenir un accès initial aux environnements cibles.

Comme avec de nombreux autres courtiers d’accès initiaux, les prises de pied sont vendues au plus offrant sur des forums clandestins situés dans le dark web, qui exploitent ensuite l’accès pour le déploiement de ransomwares. Prophet Spider est connu pour être actif depuis au moins mai 2017.

C’est loin d’être la première fois que des systèmes connectés à Internet exécutant VMware Horizon sont attaqués à l’aide d’exploits Log4Shell. Plus tôt ce mois-ci, Microsoft a appelé un opérateur basé en Chine identifié comme DEV-0401 pour avoir déployé une nouvelle souche de ransomware appelée NightSky sur les serveurs compromis.

L’assaut contre les serveurs Horizon a également incité VMware à exhorter ses clients à appliquer les patchs immédiatement. « Les ramifications de cette vulnérabilité sont graves pour tout système, en particulier ceux qui acceptent le trafic de l’Internet ouvert », a déclaré le fournisseur de services de virtualisation. mis en garde.

« Lorsqu’un groupe de courtiers d’accès s’intéresse à une vulnérabilité dont la portée est si inconnue, c’est une bonne indication que les attaquants voient une valeur significative dans son exploitation », a déclaré Tony Lee, vice-président des opérations techniques des services mondiaux chez BlackBerry.

« Il est probable que nous continuerons à voir des groupes criminels explorer les opportunités de la vulnérabilité Log4Shell, c’est donc un vecteur d’attaque contre lequel les défenseurs doivent exercer une vigilance constante », a ajouté Lee.

.