Cisco a encore une fois fixé quatre bogues critiques précédemment divulgués dans son application de vidéoconférence et de messagerie Jabber n’étaient pas correctement traités, laissant ses utilisateurs vulnérables aux attaques à distance.

Les vulnérabilités, si elles sont exploitées avec succès, pourraient permettre à un attaquant distant authentifié d’exécuter du code arbitraire sur les systèmes cibles en envoyant des messages de discussion spécialement conçus dans des conversations de groupe ou des individus spécifiques.

Ils ont été signalés au fabricant d’équipement réseau le 25 septembre par Watchcom, trois semaines après que la société norvégienne de cybersécurité a révélé publiquement plusieurs lacunes de sécurité dans Jabber qui ont été découvertes lors d’un test de pénétration d’un client en juin.

Les nouvelles failles, qui ont été découvertes après qu’un de ses clients a demandé un audit de vérification du correctif, affectent toutes les versions actuellement prises en charge du client Cisco Jabber (12.1 – 12.9).

« Trois des quatre vulnérabilités révélées par Watchcom en septembre n’ont pas été suffisamment atténuées », a déclaré Watchcom dans un rapport publié aujourd’hui. « Cisco a publié un correctif qui corrige les points d’injection que nous avons signalés, mais le problème sous-jacent n’a pas été résolu. En tant que tel, nous avons pu trouver de nouveaux points d’injection qui pourraient être utilisés pour exploiter les vulnérabilités. »

Le plus critique parmi les défauts est CVE-2020-26085 (semblable à CVE-2020-3495), qui a une cote de gravité de 9,9 sur 10, une vulnérabilité de script intersite (XSS) sans clic qui peut être utilisée pour exécuter du code à distance en échappant au bac à sable CEF.

CEF ou Chromium Embedded Framework est un framework open-source utilisé pour intégrer un navigateur Web basé sur Chromium dans d’autres applications.

Alors que le navigateur intégré est en bac à sable pour empêcher tout accès non autorisé aux fichiers, les chercheurs ont trouvé un moyen de contourner les protections en abusant de la fenêtre CallCppFunction, qui est conçue pour ouvrir les fichiers envoyés par d’autres utilisateurs de Cisco Jabber.

Tout ce qu’un adversaire a à faire est d’initier un transfert de fichier contenant un fichier « .exe » malveillant et de forcer la victime à l’accepter à l’aide d’une attaque XSS, puis de déclencher un appel à la fonction susmentionnée, provoquant l’exécution de l’exécutable sur la machine de la victime .

Pire encore, cette vulnérabilité ne nécessite pas d’interaction de l’utilisateur et est vermifuge, ce qui signifie qu’elle peut être utilisée pour propager automatiquement le logiciel malveillant vers d’autres systèmes en masquant la charge utile dans un message de discussion.

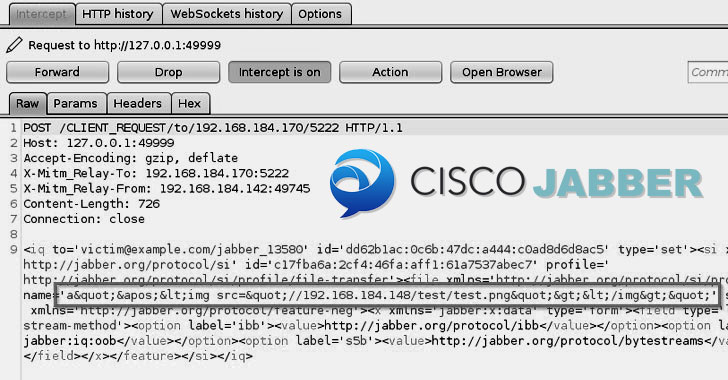

Un deuxième défaut, CVE-2020-27132, provient de la façon dont il analyse les balises HTML dans les messages XMPP, un protocole de communication basé sur XML utilisé pour faciliter la messagerie instantanée entre deux ou plusieurs entités réseau.

En raison du manque de nettoyage approprié de ces balises, un message de transfert de fichier inoffensif peut être manipulé en injectant, par exemple, une balise HTML d’image pointant vers une URL malveillante ou même en exécutant du code JavaScript malveillant.

« Aucune mesure de sécurité supplémentaire n’avait été mise en place et il était donc possible à la fois d’obtenir l’exécution de code à distance et de voler des hachages de mots de passe NTLM en utilisant ce nouveau point d’injection », ont déclaré les chercheurs.

La troisième et dernière vulnérabilité (CVE-2020-27127) est une faille d’injection de commande concernant gestionnaires de protocole, qui sont utilisés pour informer le système d’exploitation d’ouvrir des URL spécifiques (par exemple, XMPP: //, IM: // et TEL: //) dans Jabber, ce qui permet à un attaquant d’insérer des indicateurs de ligne de commande arbitraires simplement y compris un espace l’URL.

Compte tenu de la nature auto-réplicative des attaques, il est conseillé aux utilisateurs de Jabber de mettre à jour la dernière version du logiciel pour atténuer le risque.

Watchcom recommande également aux organisations d’envisager de désactiver la communication avec des entités externes via Cisco Jabber jusqu’à ce que tous les employés aient installé la mise à jour.