Cisco a corrigé une vulnérabilité de sécurité critique affectant son logiciel d’infrastructure de virtualisation des fonctions de réseau d’entreprise (NFVIS) qui pourrait être exploitée par un attaquant pour prendre le contrôle d’un système affecté.

Suivi comme CVE-2021-34746, la faiblesse a été notée 9,8 sur un maximum de 10 dans le Common Vulnerability Scoring System (CVSS) et pourrait permettre à un attaquant distant de contourner l’authentification et de se connecter à un appareil vulnérable en tant qu’administrateur.

Le fabricant d’équipement de réseau a déclaré qu’il était au courant d’un code d’exploitation de preuve de concept (PoC) accessible au public ciblant la vulnérabilité, mais a ajouté qu’il n’avait détecté aucune tentative d’armement réussie dans la nature.

Le problème est dû à une validation incomplète de l’entrée fournie par l’utilisateur qui est transmise à un script d’authentification pendant le processus de connexion, permettant à un attaquant d’injecter des paramètres dans une demande d’authentification. « Un exploit réussi pourrait permettre à l’attaquant de contourner l’authentification et de se connecter en tant qu’administrateur à l’appareil concerné », a déclaré la société. mentionné dans un avis.

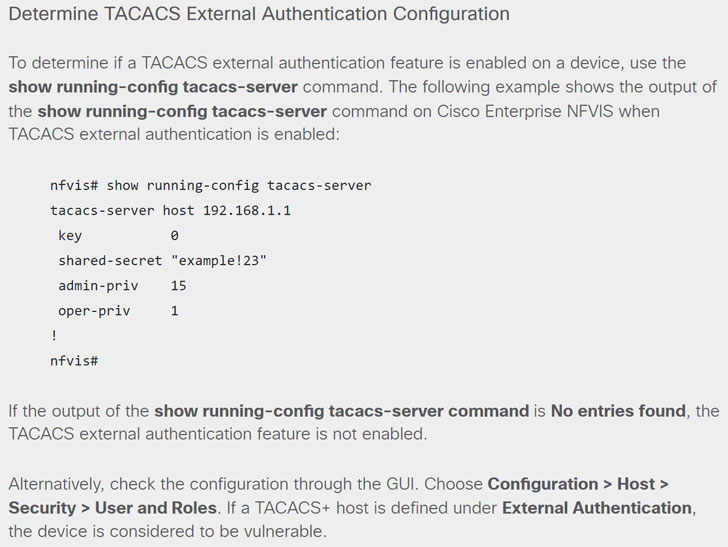

Il convient de souligner que les déploiements NFVIS d’entreprise ne sont affectés par cette vulnérabilité que si la méthode d’authentification externe TACACS est configurée sur un périphérique ciblé, ce qui peut être déterminé en exécutant la commande « show running-config tacacs-server ». « Si la sortie de la commande show running-config tacacs-server est Aucune entrée trouvée, la fonction d’authentification externe TACACS n’est pas activée », a noté la société.

Les correctifs arrivent un peu plus d’une semaine après que Cisco a déployé des mises à jour pour remédier à une vulnérabilité de sécurité critique (CVE-2021-1577) affectant l’interface du contrôleur d’infrastructure de politique d’application (APIC) utilisée dans ses commutateurs de la série Nexus 9000 qui pourrait être potentiellement abusée pour lire ou écrire des fichiers arbitraires sur un système vulnérable.

La société est également en train de préparer des correctifs pour un bogue zero-day (CVE-2021-1585) dans son lanceur ADSM (Adaptive Security Device Manager) qui pourrait permettre à un attaquant distant non authentifié d’exécuter du code arbitraire sur le système d’exploitation d’un utilisateur.