Une entreprise de cybercriminalité connue sous le nom de Groupe Citron exploite des millions de smartphones Android pré-infectés dans le monde entier pour mener à bien leurs opérations malveillantes, ce qui pose des risques importants pour la chaîne d’approvisionnement.

« L’infection transforme ces appareils en proxys mobiles, en outils pour voler et vendre des SMS, en comptes de réseaux sociaux et de messagerie en ligne et en monétisation via des publicités et des clics frauduleux », a déclaré la société de cybersécurité Trend Micro. a dit.

L’activité englobe pas moins de 8,9 millions d’appareils Android compromis, en particulier des téléphones économiques, avec une majorité des infections découvertes aux États-Unis, au Mexique, en Indonésie, en Thaïlande, en Russie, en Afrique du Sud, en Inde, en Angola, aux Philippines et en Argentine.

Les conclusions ont été présenté par les chercheurs Fyodor Yarochkin, Zhengyu Dong, Vladimir Kropotov et Paul Pajares lors de la conférence Black Hat Asia qui s’est tenue à Singapour la semaine dernière.

Le décrivant comme un problème en constante évolutionla société de cybersécurité a déclaré que les acteurs de la menace se diversifient vers d’autres appareils IoT basés sur Android tels que les téléviseurs intelligents, les boîtiers TV Android, les systèmes de divertissement et même les montres pour enfants.

Les infections sont réparties dans le monde entier dans plus de 180 pays, avec plus de 50 marques d’appareils mobiles compromis par une souche de malware appelée Guerilla.

« D’après nos estimations chronologiques, l’acteur de la menace a propagé ce malware au cours des cinq dernières années », ont déclaré les chercheurs. « Un compromis sur toute infrastructure critique importante avec cette infection peut probablement générer un profit important pour Lemon Group à long terme au détriment des utilisateurs légitimes. »

La guérilla était d’abord documenté par Sophos en 2018 lorsqu’il a découvert 15 applications téléchargées sur le Play Store qui hébergeaient des fonctionnalités pour se livrer à la fraude au clic et agir comme une porte dérobée.

Le malware a également attiré l’attention au début de 2022 pour sa capacité à intercepter les messages SMS qui correspondent à des caractéristiques prédéfinies telles que les mots de passe à usage unique (OTP) associés à diverses plates-formes en ligne, peu de temps après, l’acteur de la menace a changé le nom de l’entreprise de Lemon à Durian. SMS en nuage.

L’objectif, selon Trend Micro, est de contourner la vérification par SMS et d’annoncer des numéros de téléphone virtuels en masse – qui appartiennent à des utilisateurs sans méfiance des combinés Android infectés – à vendre pour créer des comptes en ligne.

Bien que ces services présentent un avantage en matière de confidentialité, permettant aux utilisateurs de s’inscrire à des services en utilisant des numéros de téléphone temporaires ou jetables, ils peuvent également être utilisés de manière abusive pour créer des comptes de spam à grande échelle et commettre des fraudes.

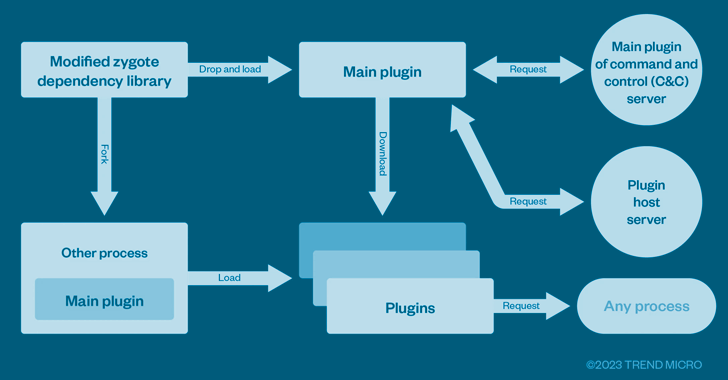

Les dernières découvertes de la société de cybersécurité montrent que la fonction de saisie de SMS n’est qu’un des nombreux plugins associés à un composant de téléchargement (alias le plugin principal) qui est chargé dans un processus zygote au moyen d’une bibliothèque falsifiée.

Il convient de noter que la même technique de modification du processus zygote a également été adoptée par un autre cheval de Troie mobile appelé Triade.

« Avec cela, chaque fois que d’autres processus d’application sont dérivés du zygote, il serait également altéré », ont déclaré les chercheurs. « Le plugin principal chargera d’autres plugins avec le processus actuel comme cible, et les autres plugins essaieront de contrôler l’application actuelle via un hook. »

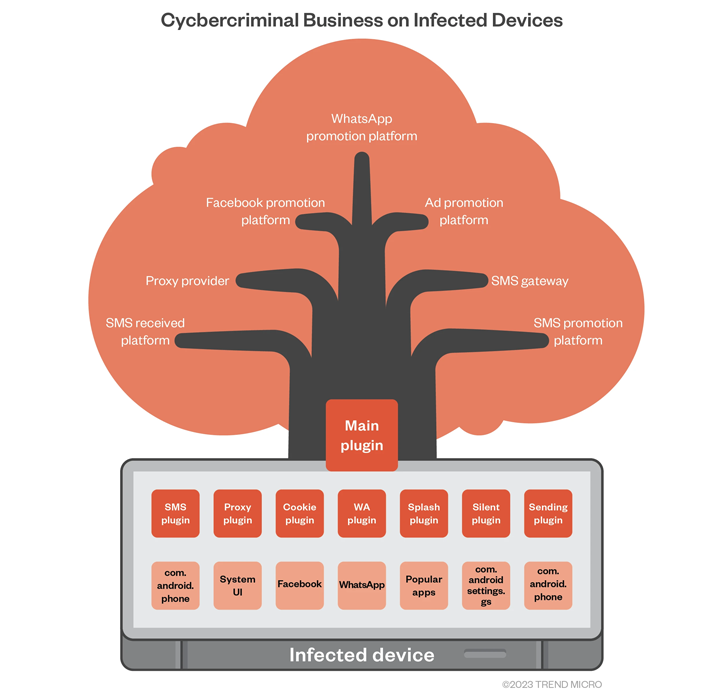

Chacun des plugins Guerilla remplit une fonction commerciale particulière et une opportunité de monétisation pour les acteurs du groupe Lemon. Certains d’entre eux sont énumérés ci-dessous –

- Plugin proxy pour configurer un proxy inverse à partir d’un téléphone infecté et permettre à d’autres acteurs de louer l’accès aux ressources réseau de l’appareil mobile affecté

- Plugin de cookies pour récolter les cookies Facebook des utilisateurs et d’autres informations de profil

- Plugin WhatsApp pour détourner des sessions et envoyer des messages indésirables

- Plugin Splash pour diffuser des publicités injustifiées lors du lancement de certaines applications, et

- Plugin silencieux pour installer furtivement un fichier APK et lancer l’application

Une enquête plus approfondie sur l’opération tentaculaire a dévoilé les chevauchements d’infrastructures entre Lemon Group et Triada, suggérant que les deux groupes ont peut-être collaboré à un moment donné.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

On pense que les modifications non autorisées du micrologiciel se sont produites via un fournisseur tiers anonyme qui « produit les composants du micrologiciel pour les téléphones mobiles » et qui fabrique également des composants similaires pour Android Auto.

La divulgation intervient alors que le chercheur en sécurité de Microsoft, Dimitrios Valsamaras, a détaillé une nouvelle méthode d’attaque appelée Dirty Stream qui transforme Cibles de partage Android en un vecteur pour distribuer des charges utiles malveillantes et capturer des données sensibles à partir d’autres applications installées sur un appareil.

« Le concept est similaire à une vulnérabilité de téléchargement de fichier d’une application Web », a déclaré Valsamaras. a dit. « Plus précisément, une application malveillante utilise un fournisseur de contenu spécialement conçu pour supporter une charge utile qu’elle envoie à l’application cible. »

« Comme l’expéditeur contrôle le contenu mais aussi le nom du flux, le destinataire peut écraser des fichiers critiques avec du contenu malveillant au cas où il n’effectuerait pas certaines vérifications de sécurité nécessaires. De plus, lorsque certaines conditions s’appliquent, le destinataire peut également être contraint de copier les fichiers protégés dans un répertoire public, mettant en danger les données privées de l’utilisateur. »