Ce n’est pas un nouveau concept qu’Office 365, Salesforce, Slack, Google Workspace ou Zoom, etc., soient incroyables pour permettre la main-d’œuvre hybride et l’hyper-productivité dans les entreprises d’aujourd’hui. Cependant, trois défis principaux découlent de cette évolution : (1) Bien que les applications SaaS incluent une multitude de paramètres de sécurité natifs, ils doivent être renforcés par l’équipe de sécurité de l’organisation. (2) Les employés accordent aux applications tierces l’accès aux principales applications SaaS qui constituent des menaces potentielles pour l’entreprise. (3) Ces applications SaaS sont accessibles par différents appareils sans même que leur score d’hygiène de l’appareil soit vérifié.

1 — Gestion des erreurs de configuration

Ce n’est pas une tâche facile d’avoir chaque paramètre d’application correctement configuré – à tout moment. Le défi réside dans la lourdeur de cette responsabilité – chaque application a des dizaines ou des centaines de paramètres de sécurité à configurer, en plus des milliers de rôles d’utilisateur et d’autorisations dans une entreprise typique, aggravés par les nombreuses normes et cadres de conformité de l’industrie que les organisations s’efforcent de suivre. .

La complexité de la sécurisation des applications SaaS n’est augmentée que par le fait que souvent le propriétaire de l’application SaaS est assis à l’extérieur l’équipe de sécurité, dans le département qui utilise le plus l’application (pensez que les ventes ont une application CRM, le marketing a une application d’automatisation) – et ils ne sont pas formés et ne se concentrent pas sur la maintenance de la sécurité de l’application. Tout cela revient à dire à quel point il est fastidieux et irréaliste de s’attendre à ce que les équipes de sécurité puissent garder le contrôle de la pile SaaS de l’organisation.

2 – Accès à l’application tierce

OAuth 2.0 a grandement simplifié l’authentification et l’autorisation et offre une délégation fine des droits d’accès. Représentée sous forme de scopes, une application demande l’autorisation de l’utilisateur pour des autorisations spécifiques. Une application peut demander une ou plusieurs étendues. Grâce à l’approbation des portées, l’utilisateur accorde à ces applications des autorisations pour exécuter du code afin d’exécuter une logique en coulisse dans leur environnement. Ces applications peuvent être inoffensives ou aussi menaçantes qu’un fichier exécutable.

En ce qui concerne les machines locales et les fichiers exécutables, les organisations disposent déjà d’un contrôle intégré qui permet aux équipes de sécurité de bloquer les programmes et fichiers problématiques. Il doit en être de même pour les applications SaaS.

3 — Posture de l’appareil à l’utilisateur SaaS

De la première entrée à la posture de l’appareil, les équipes de sécurité doivent être en mesure d’identifier et de gérer les risques provenant des utilisateurs SaaS et de leurs appareils associés. Un appareil avec un faible score d’hygiène présente un risque élevé en fonction des applications utilisées par cet employé. Dans le cas d’un utilisateur hautement privilégié, un appareil non sécurisé peut poser un niveau de risque encore plus élevé pour une organisation. L’équipe de sécurité doit être en mesure de corréler les utilisateurs d’applications SaaS, leurs rôles et leurs autorisations avec les niveaux de conformité et d’intégrité de leurs appareils associés. Cette approche de bout en bout permet une approche holistique zéro confiance de la sécurité SaaS qui n’entre en scène que maintenant.

La gestion de la posture de sécurité SaaS gère les défis de la pile SaaS

C’est pourquoi Gartner a désigné SaaS Security Posture Management (SSPM) comme une solution MUST HAVE pour évaluer en continu les risques de sécurité et gérer la posture de sécurité des applications SaaS dans les « 4 technologies incontournables qui ont fait le Gartner Hype Cycle for Cloud Security, 2021 ». Les autres solutions cloud n’offrent pas de couverture préventive. Par exemple, une solution CASB est événementielle ; Le CASB n’alertera l’organisation d’une fuite ou d’une violation SaaS qu’une fois qu’elle s’est produite.

Une solution SSPM, comme Bouclier adaptatifentre en jeu pour permettre aux équipes de sécurité d’identifier, d’analyser et de hiérarchiser les erreurs de configuration, ainsi que de fournir une visibilité aux applications tierces avec un accès à leurs applications principales et à la gestion de la posture de l’appareil à l’utilisateur SaaS.

Cliquez ici pour programmer une démonstration de 15 minutes de la solution SSPM d’Adaptive Shield.

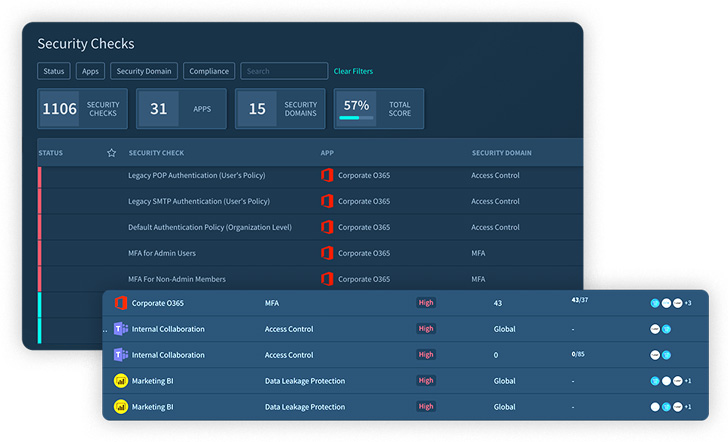

Adaptive Shield vous permet de filtrer et de découper les données par application, domaine et cadres de conformité.

Le cœur de la solution réside dans les contrôles de sécurité détaillés et granulaires effectués en continu sur la pile SaaS, tandis que les équipes de sécurité peuvent résoudre immédiatement les erreurs de configuration ou créer un ticket qui s’intègre à n’importe quel système de ticket :

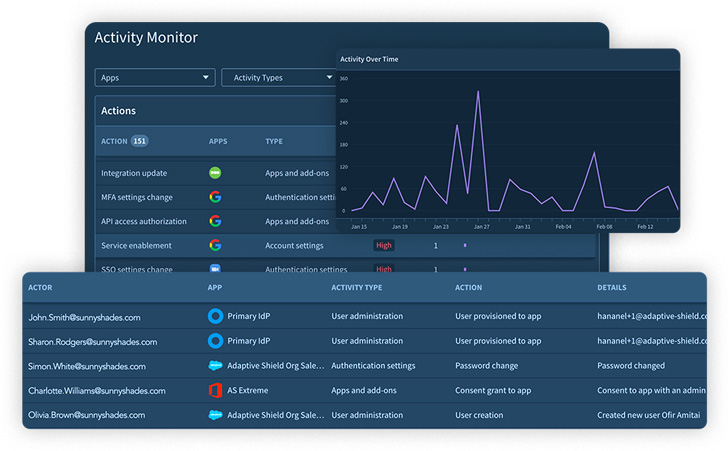

Grâce à la fonctionnalité Activity Monitoring, Adaptive Shield surveille les activités des utilisateurs privilégiés :

Cliquez ici pour programmer une démo de 15 minutes pour voir toutes les caractéristiques et fonctionnalités.