Les chercheurs de l’équipe Bitdefender Mobile Threats ont déclaré avoir intercepté plus de 100 000 SMS malveillants tentant de distribuer le malware Flubot depuis début décembre.

« Les résultats indiquent que les attaquants modifient leurs lignes d’objet et utilisent des escroqueries plus anciennes mais éprouvées pour inciter les utilisateurs à cliquer », a déclaré la société roumaine de cybersécurité. détaillé dans un rapport publié mercredi. « De plus, les attaquants changent rapidement les pays qu’ils ciblent dans cette campagne. »

La nouvelle vague d’attaques aurait été la plus active en Australie, en Allemagne, en Pologne, en Espagne, en Autriche et en Italie, entre autres, les attaques se propageant à de nouveaux pays comme la Roumanie, les Pays-Bas et la Thaïlande à partir de la mi-janvier.

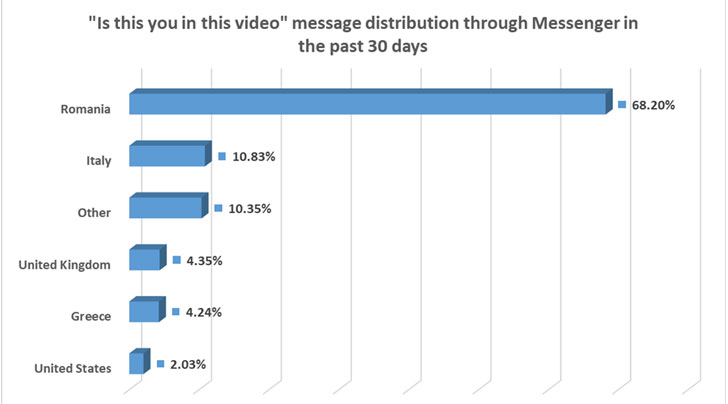

Les campagnes FluBot (alias Cabassous) utilisent le smishing comme principale méthode de diffusion pour cibler les victimes potentielles, dans laquelle les utilisateurs reçoivent un message SMS avec la question « Est-ce vous dans cette vidéo ? » et sont amenés à cliquer sur un lien qui installe le logiciel malveillant.

« Ce nouveau vecteur pour les chevaux de Troie bancaires montre que les attaquants cherchent à s’étendre au-delà des messages SMS malveillants habituels », ont déclaré les chercheurs.

TeaBot se fait passer pour des applications de scanner de code QR

Il n’y a pas que FluBot. Un autre cheval de Troie Android appelé TeaBot (alias Anatsa) a été observé sur le Google Play Store sous la forme d’une application nommée « QR Code Reader – Scanner App », attirant pas moins de 100 000 téléchargements tout en proposant 17 variantes différentes du malware entre décembre 6, 2021 et 17 janvier 2022.

Dans une tactique de plus en plus courante, l’application offre la fonctionnalité promise, mais elle est également conçue pour récupérer un fichier APK malveillant hébergé sur GitHub, mais pas avant de s’être assuré que le code pays de l’opérateur actuellement enregistré ne commence pas par un » U. »

L’installation de l’application malveillante implique alors la présentation d’une fausse interface utilisateur informant l’utilisateur qu’une mise à jour complémentaire est requise et que le paramètre à autoriser installations à partir de sources inconnues doit être activé pour appliquer la mise à jour.

BitDefender a déclaré avoir identifié quatre autres applications de compte-gouttes – 2FA Authenticator, QR Scanner APK, QR Code Scan et Smart Cleaner – qui étaient disponibles sur le Play Store et ont distribué le malware TeaBot depuis au moins avril 2021.

Une autre technique intéressante adoptée par les opérateurs est le versioning, qui fonctionne en soumettant une version bénigne d’une application à l’App Store dans le but d’échapper au processus d’examen mis en place par Google, uniquement pour remplacer la base de code au fil du temps par des fonctionnalités malveillantes supplémentaires via mises à jour à une date ultérieure.

En plus de contourner les protections du Play Store pour atteindre un bassin d’infection plus large, les opérateurs auraient payé pour apparaître dans Google Ads diffusé dans d’autres applications et jeux légitimes, « leur donnant du temps d’écran dans une application qui pourrait avoir des millions d’utilisateurs ».

L’analyse corrobore également un précédent rapport de la société néerlandaise de cybersécurité ThreatFabric, qui a trouvé six compte-gouttes Anatsa sur le Play Store depuis juin 2021. Les applications ont été programmées pour télécharger une « mise à jour », suivie d’une invitation aux utilisateurs à leur accorder les privilèges et les autorisations d’installation du service d’accessibilité. applications provenant de sources tierces inconnues.

« Les acteurs malveillants traitent les logiciels malveillants comme un produit, avec le développement et la gestion des versions, travaillant dur pour contourner les technologies de sécurité et faire plus de victimes », a déclaré Richard Melick, directeur de la stratégie produit pour la sécurité des terminaux chez Zimperium.

« Lorsqu’une version est perturbée, les acteurs malveillants recommencent à développer la version suivante, en particulier lorsque les résultats ont été efficaces. Et le terminal mobile est une cible incroyablement lucrative pour les attaquants », a ajouté Melick.

De GriftHorse à Dark Herring

Le développement intervient alors que Zimperium zLabs a divulgué les détails d’une autre campagne d’abus de service premium sur le modèle de GriftHorse qui a exploité jusqu’à 470 applications d’apparence bénigne pour abonner les utilisateurs à des services payants coûtant 15 $ par mois à leur insu.

La fraude à la facturation, également classée dans la catégorie « fleeceware », aurait touché plus de 105 millions d’utilisateurs dans plus de 70 pays, la plupart des victimes étant situées en Égypte, en Finlande, en Inde, au Pakistan et en Suède.

L’opération gigantesque, que la société de sécurité mobile a baptisée « Dark Herring », a été retracée jusqu’en mars 2020, ce qui en fait l’une des escroqueries par SMS mobiles les plus anciennes découvertes à ce jour.

Alors que l’énorme nid d’applications de chevaux de Troie a depuis été purgé du Play Store, elles sont toujours disponibles sur les magasins d’applications tiers, soulignant une fois de plus les dangers potentiels lorsqu’il s’agit de télécharger des applications sur des appareils mobiles.

« En plus de plus de 470 applications Android, la distribution des applications était extrêmement bien planifiée, répartissant leurs applications dans de multiples catégories variées, élargissant l’éventail des victimes potentielles », a déclaré le chercheur de Zimperium, Aazim Yaswant. mentionné. « Les applications elles-mêmes ont également fonctionné comme annoncé, augmentant le faux sentiment de confiance. »