Les équipes de sécurité ont généralement une grande visibilité sur la plupart des domaines, par exemple, le réseau d’entreprise, les terminaux, les serveurs et l’infrastructure cloud. Ils utilisent cette visibilité pour appliquer les exigences de sécurité et de conformité nécessaires. Cependant, ce n’est pas le cas lorsqu’il s’agit de données sensibles stockées dans des bases de données de production ou analytiques, des entrepôts de données ou des lacs de données.

Les équipes de sécurité doivent s’appuyer sur des équipes de données pour localiser les données sensibles et appliquer les contrôles d’accès et les politiques de sécurité. C’est un énorme casse-tête pour les équipes de sécurité et de données. Cela affaiblit la sécurité et la conformité de l’entreprise, l’exposant au risque d’exposer des données sensibles, des amendes importantes, des atteintes à la réputation, etc. En outre, dans de nombreux cas, cela ralentit la capacité de l’entreprise à faire évoluer les opérations de données.

Cet article examine comment Satori, une plateforme de sécurité des données, donne le contrôle des données sensibles dans les bases de données, les entrepôts de données et les lacs de données aux équipes de sécurité.

de Satori plate-forme automatisée de sécurité des données fournit un moyen simple et facile de répondre aux exigences de sécurité et de conformité tout en réduisant l’exposition aux risques.

Pourquoi la sécurisation des magasins de données est-elle difficile ?

Les équipes de sécurité n’ont pas une bonne visibilité et l’application des politiques concernant l’accès aux bases de données, aux entrepôts de données ou aux lacs de données. Jetez un oeil à un exemple.

Nick est responsable de l’ingénierie de la sécurité au sein de l’organisation ACME. Il est chargé de suivre l’évolution des réglementations en matière de sécurité et de conformité telles que HIPAA, SOC2 et ISO. Il s’agit d’une tâche difficile car les réglementations en matière de sécurité et de conformité changent et évoluent en permanence. Nick est bon dans son travail et peut parcourir les complexités des différentes réglementations et déterminer les mesures de sécurité nécessaires pour s’assurer qu’ACME reste en conformité. Ceci est important pour qu’ACME n’échoue pas à un audit, n’expose pas de données sensibles, ne reçoive des amendes ou pire.

Puis, un jour, Nick est soudainement chargé de répondre aux exigences de sécurité et de conformité pour toutes les données d’analyse et de production d’ACME.

Nick fait face à un problème. Bien qu’il ait fait son travail et déterminé les étapes nécessaires pour assurer la sécurité et la conformité, il est très difficile de réaliser ces étapes et de mettre en œuvre les politiques de sécurité. Il y a plusieurs raisons pour lesquelles le travail de Nick est difficile et frustrant qui sont explorées plus en détail ci-dessous.

Visibilité sur les données sensibles et les journaux

Le manque de visibilité de Nick limite sa capacité à mettre en œuvre et à gérer les politiques de sécurité et les exigences de conformité. Trois sources principales entravent sa visibilité.

1 — Différents journaux provenant de différentes sources sont « enterrés ».

Étant donné qu’ACME a des données sensibles réparties sur plusieurs bases de données, lacs de données et entrepôts de données ; il existe une grande variété de journaux d’audit provenant de toutes ces différentes sources. De plus, Nick doit corréler les données du journal avec des emplacements connus de données sensibles (s’il en a).

2 — Modifications de la configuration et des processus pour permettre la visibilité.

Il est important de s’assurer que tous les accès aux données sensibles sont surveillés avec précision. Nick peut vouloir examiner pourquoi un utilisateur accédait à des informations sensibles dans une région en dehors de sa zone de service et empêcher ce type d’accès de se produire à l’avenir. Il doit modifier la configuration et s’assurer que les processus de contrôle des modifications sont efficaces. Cependant, ce n’est pas aussi simple qu’il y paraît. Le manque de visibilité signifie que Nick ne peut pas vérifier que ces changements sont effectués en temps réel.

3 — Connaître le type et la localisation des données sensibles.

Nick n’a pas la capacité de rechercher en permanence des données sensibles. Son manque de visibilité couplé au fait qu’il n’est pas le propriétaire de ces magasins de données signifie qu’il n’est pas en mesure de rechercher des données sensibles dans les multiples magasins de données. Au lieu de cela, il doit compter sur l’équipe d’ingénierie.

La majorité des entreprises utilisent des processus manuels pour analyser et découvrir les données sensibles. L’analyse manuelle des données, lorsque Nick peut demander aux ingénieurs de données d’arrêter leurs projets et d’entreprendre cette tâche, est lente et sujette aux erreurs. Cela signifie que Nick est souvent soucieux de faire en sorte que les ingénieurs de données analysent en permanence les données pour trouver des informations sensibles et des informations d’identité.

Application des politiques de sécurité

ACME dispose de données sensibles réparties dans un certain nombre de bases de données, de lacs de données et d’entrepôts de données divers. Nick est un très bon ingénieur en sécurité, mais il est peu probable qu’il ait les connaissances nécessaires pour comprendre SQL et le fonctionnement interne des bases de données, des entrepôts de données et des lacs qui composent la pile de données ACME. Puisqu’il n’a pas la capacité de coder réellement les modifications nécessaires aux politiques de sécurité, il doit s’appuyer sur les ingénieurs de données pour mener à bien ses tâches.

Même si les ingénieurs de données préfèrent généralement travailler sur leurs propres projets au lieu de mettre en œuvre les politiques de sécurité de Nick, il est peu probable qu’ils autorisent Nick à les mettre en œuvre lui-même, même s’il savait comment. Les ingénieurs qui possèdent les magasins de données ne veulent probablement pas que Nick se mêle de choses comme la création d’objets ou la modification de configurations sur leurs magasins de données. Ainsi, même s’il le voulait et le pouvait, il est peu probable que Nick ait l’accès pour appliquer et mettre en œuvre les politiques de sécurité nécessaires, à la place, il doit compter sur les ingénieurs de données pour le faire à sa place.

Utilisation d’une plate-forme de sécurité des données

Un aperçu de l’utilisation La plateforme automatisée de sécurité des données de Satoripour surmonter ces défis suit.

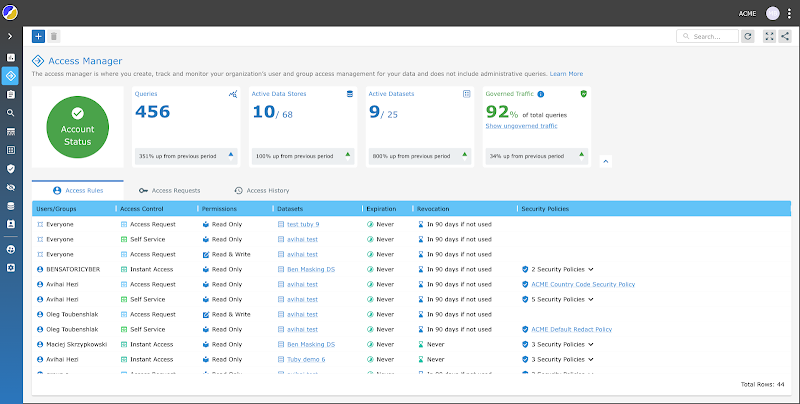

Visibilité totale

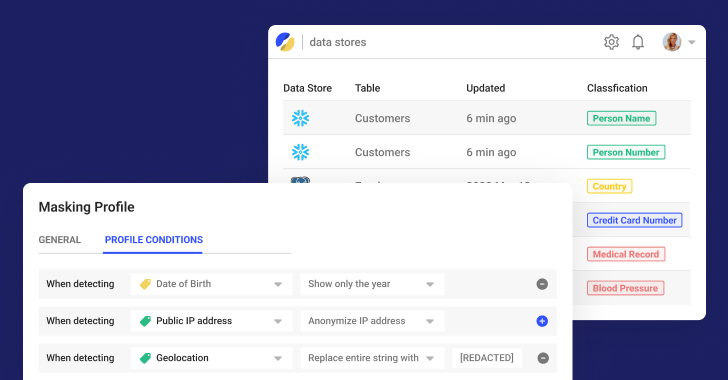

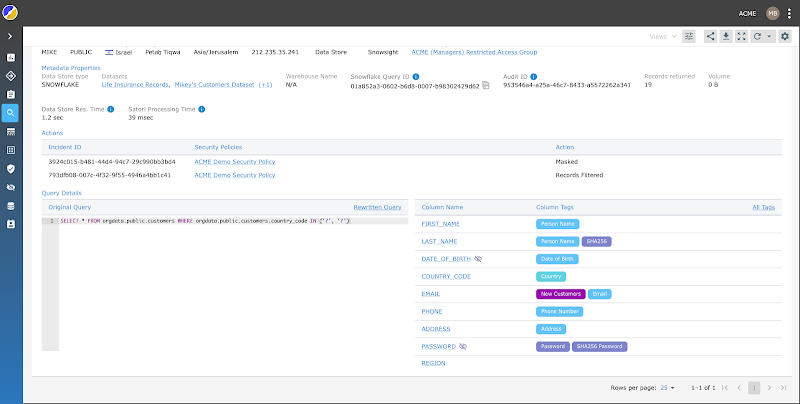

Nick peut utiliser le gestionnaire d’accès de Satori et obtenir une visibilité complète sur toutes les politiques de sécurité mises en œuvre et les journaux d’audit à partir des données d’analyse et de production.

Nick peut désormais voir qui a accédé à quelles données sensibles et quand dans une seule image. Il peut afficher tous les accès aux données et les journaux d’audit sur toutes les plates-formes, de sorte que l’accès aux données sensibles n’est plus « enterré ». Nick peut également voir quelles politiques de sécurité ont été appliquées et facilement mettre à jour les politiques de sécurité et les exigences d’accès.

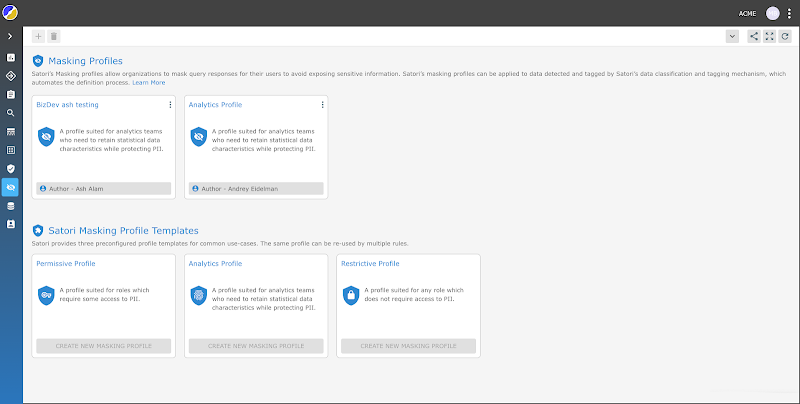

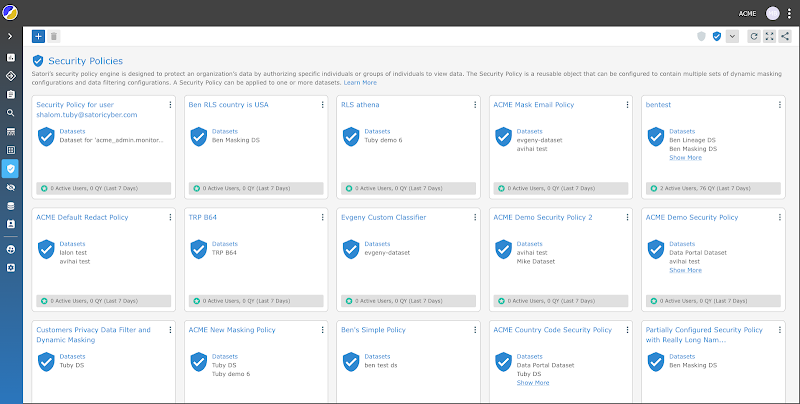

Mise en œuvre des politiques de sécurité et de conformité

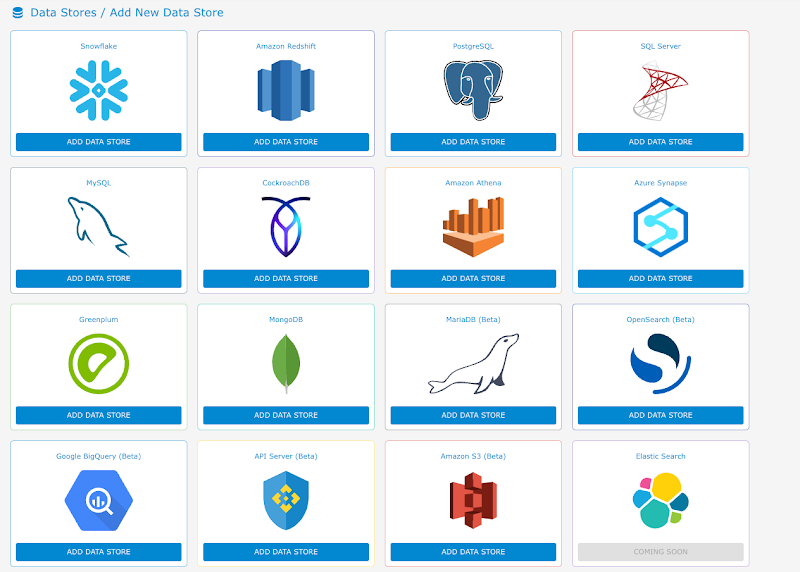

Satori est facile à mettre en œuvre et peut permettre à Nick d’être opérationnel sur les bases de données, les entrepôts de données et les lacs d’ACME en quelques jours ou heures au lieu de plusieurs mois.

En effet, Satori ne change rien dans les magasins de données d’ACME, il n’y a donc pas de codage supplémentaire nécessaire ni de modification des données ; seules les politiques et exigences de sécurité doivent être appliquées.

Vérifiez à quel point il est facile de définir et de mettre en œuvre des politiques de sécurité et des exigences de conformité avec Satori et prenez une essai routier.

Entièrement automatisé

Satori automatise le processus de recherche et de classification des données sensibles, en appliquant les politiques de sécurité applicables, puis en accordant et en révoquant les contrôles d’accès. La possibilité de trouver automatiquement des données sensibles est inestimable pour Nick car il n’est pas le véritable propriétaire des bases de données, des entrepôts de données ou des lacs où les données sont stockées.

Nick peut désormais contrôler la mise en œuvre des politiques de sécurité, lorsque les réglementations sont mises à jour, et nous savons tous que cela se produit. Il peut rapidement et facilement mettre en œuvre les exigences mises à jour et réduire la probabilité d’échec d’un audit ou pire.

Nick est content car il peut facilement mettre en œuvre les exigences nécessaires. Les utilisateurs de données sont satisfaits car l’utilisation de Satori augmente le niveau de sécurité, mais ne modifie ni ne retarde leur expérience utilisateur. En prime, les ingénieurs de données sont également satisfaits car ils n’ont pas à s’inquiéter du harcèlement de Nick pour constamment mettre à jour et mettre en œuvre des politiques de sécurité.

Une plate-forme de sécurité des données est-elle un bon choix ?

Tout le monde n’a pas besoin d’une plate-forme de sécurité des données, dans certains cas, il est plus simple et plus facile de continuer comme si de rien n’était. Cependant, si une entreprise présente l’une des conditions suivantes, une plate-forme de sécurité des données est nécessaire pour sécuriser les données.

- Données sensibles

- Utilisateurs de données multiples

- Plusieurs bases de données, entrepôts de données ou lacs de données

Plateforme de sécurité des données de Satori

La plate-forme de sécurité automatisée des données de Satori a aidé Nick à s’approprier les données dont il est responsable. Cela lui a permis de se concentrer sur les aspects sécurité et conformité de son travail. Nick peut automatiser tous les processus, de la recherche de données sensibles à l’application et à l’application des politiques de sécurité. Il a toujours une visibilité complète sur l’accès aux données et peut consulter rapidement et facilement les journaux d’audit et de sécurité.

Pour essayer le Satori par vous-même, prenez un essai routier ou réserver une démo rencontre avec Satori.