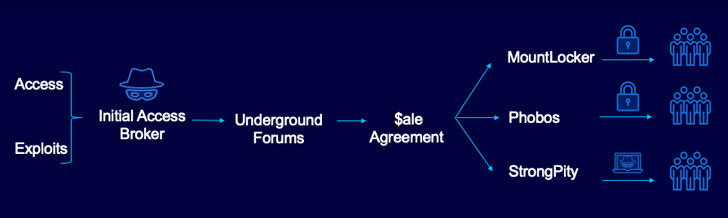

Un courtier d’accès initial non documenté auparavant a été démasqué comme fournissant des points d’entrée à trois différents acteurs de la menace pour le montage d’intrusions allant des attaques de ransomware à motivation financière aux campagnes de phishing.

L’équipe de recherche et de renseignement de BlackBerry a surnommé l’entité « Zèbre2104« , avec le groupe chargé d’offrir un moyen d’approche numérique aux syndicats de ransomware tels que MountLocker et Phobos, ainsi que la menace persistante avancée (APT) suivie sous le surnom de StrongPity (alias Promethium).

Le paysage des menaces tel que nous le connaissons est de plus en plus dominé par une catégorie d’acteurs connus sous le nom de courtiers d’accès initial (IAB), qui sont connus pour fournir à d’autres groupes de cybercriminels, y compris des sociétés affiliées de ransomware, un accès à un bassin infini de potentiels. organisations appartenant à diverses zones géographiques et secteurs via des portes dérobées persistantes dans les réseaux victimes, créant ainsi un modèle de tarification pour l’accès à distance.

« Les IAB accèdent généralement d’abord au réseau d’une victime, puis vendent cet accès au plus offrant sur des forums souterrains situés dans le dark web », ont noté les chercheurs de BlackBerry dans un rapport technique publié la semaine dernière. « Plus tard, l’enchérisseur gagnant déploiera souvent un ransomware et/ou d’autres logiciels malveillants à motivation financière au sein de l’organisation de la victime, en fonction des objectifs de sa campagne.

Une analyse d’août 2021 de plus de 1 000 listes d’accès annoncées à la vente par des IAB dans des forums souterrains sur le dark web a révélé que le coût moyen de l’accès au réseau était de 5 400 $ pour la période de juillet 2020 à juin 2021, avec les offres les plus intéressantes, y compris les privilèges d’administrateur de domaine. aux systèmes d’entreprise.

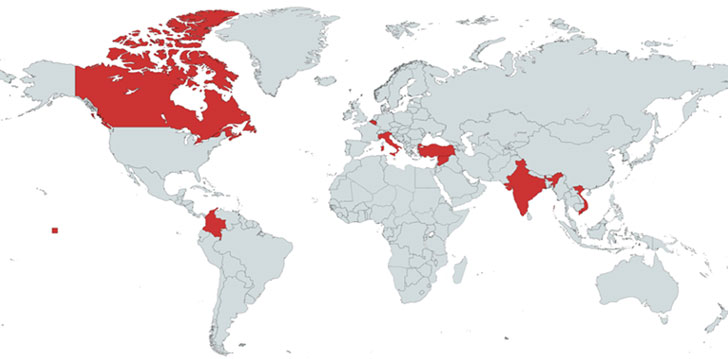

L’enquête de l’entreprise canadienne de cybersécurité a commencé avec un domaine nommé « Trashborting[.]com » qui livrait des balises Cobalt Strike, l’utilisant pour relier l’infrastructure plus large à un certain nombre de campagnes de spam qui a abouti à la livraison de charges utiles de ransomware, dont certains visaient des sociétés immobilières australiennes et des départements gouvernementaux des États en septembre 2020.

En plus de cela, « supercombinant[.]com », un autre domaine frère enregistré aux côtés de trashborting[.]com, a été découvert connecté à des logiciels malveillants MountLocker et Phobos activité, même si le domaine a été résolu en une adresse IP « 91.92.109[.]174 », qui, à son tour, a également été utilisé pour héberger un troisième domaine « mentionone[.]com » entre avril et novembre 2020 et utilisé comme serveur de commande et de contrôle dans une campagne de juin 2020 associée à StrongPity.

Les chevauchements et le large ciblage de l’IAB ont également conduit les chercheurs à croire que l’opérateur « a soit beaucoup de main-d’œuvre, soit a mis en place de grands pièges » cachés à la vue « sur Internet », permettant à MountLocker, Phobos et StrongPity de source leur accès aux réseaux ciblés.

« Le réseau interconnecté d’infrastructures malveillantes vu tout au long de cette recherche a montré que, d’une manière qui reflète le monde des affaires légitime, les groupes de cybercriminalité sont dans certains cas dirigés un peu comme des organisations multinationales », ont déclaré les chercheurs. « Ils créent des partenariats et des alliances pour aider à faire avancer leurs objectifs. Au contraire, il est prudent de supposer que ces « partenariats commerciaux » de groupes de menaces vont devenir encore plus répandus à l’avenir. «