Les chercheurs en cybersécurité ont dévoilé une nouvelle opération de logiciel espion ciblant les utilisateurs au Pakistan qui exploite des versions trojanized d’applications Android légitimes pour effectuer une surveillance et un espionnage clandestins.

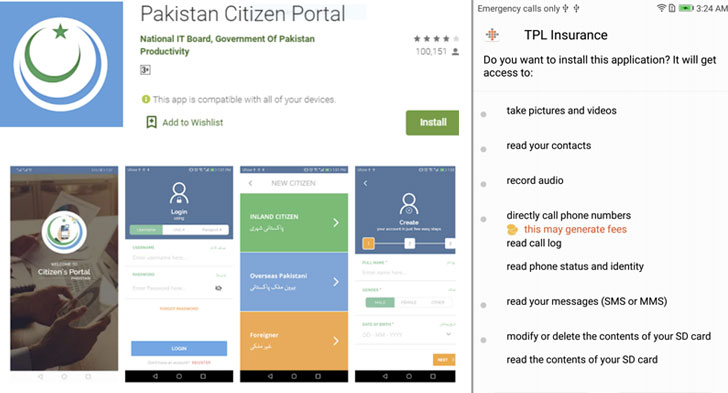

Conçu pour masquer des applications telles que Citoyen pakistanais Portal, une application d’horloge de prière musulmane appelée Pakistan Salat Time, Forfaits mobiles Pakistan, Vérificateur de cartes SIM enregistrées, et Assurance TPL, les variantes malveillantes ont été trouvées pour obscurcir leurs opérations pour télécharger furtivement une charge utile sous la forme d’un fichier exécutable Android Dalvik (DEX).

« La charge utile DEX contient la plupart des fonctionnalités malveillantes, notamment la possibilité d’exfiltrer secrètement des données sensibles telles que la liste de contacts de l’utilisateur et le contenu complet des messages SMS », Sophos Les chercheurs sur les menaces, Pankaj Kohli et Andrew Brandt, ont déclaré.

« L’application envoie ensuite ces informations à l’un des rares sites Web de commande et de contrôle hébergés sur des serveurs situés en Europe de l’Est. »

Fait intéressant, le faux site Web du portail des citoyens pakistanais était également affiché en évidence sous la forme d’une image statique sur le site Web de la Trading Corporation of Pakistan (TCP), potentiellement dans le but d’attirer des utilisateurs sans méfiance à télécharger l’application contenant des logiciels malveillants.

La visite du site Web TCP (tcp.gov.pk) affiche maintenant le message «Down for Maintenance».

Outre les applications susmentionnées, les chercheurs de Sophos ont également découvert une application distincte appelée Pakistan Chat qui n’avait pas d’analogue bénin distribué via le Google Play Store. Mais l’application s’est avérée tirer parti de l’API d’un service de chat légitime appelé ChatGum.

Une fois installée, l’application demande des autorisations intrusives, y compris la possibilité d’accéder aux contacts, au système de fichiers, à l’emplacement, au microphone et à lire les messages SMS, ce qui lui permet de collecter un large éventail de données sur l’appareil d’une victime.

Toutes ces applications ont un objectif unique: effectuer une surveillance secrète et exfiltrer les données d’un appareil cible. En plus d’envoyer l’identifiant IMEI unique, la charge utile DEX transmet des informations de profil détaillées sur le téléphone, des informations de localisation, des listes de contacts, le contenu des messages texte, des journaux d’appels et la liste complète du répertoire de tout stockage interne ou sur carte SD sur l’appareil.

Fait troublant, l’application malveillante du Pakistan Citizen Portal transmet également des informations sensibles telles que la carte d’identité nationale informatisée des utilisateurs (CNIC), les détails de leur passeport, ainsi que le nom d’utilisateur et le mot de passe pour Facebook et d’autres comptes.

«La capacité d’espionnage et de surveillance secrète de ces applications Android modifiées met en évidence les dangers des logiciels espions pour les utilisateurs de smartphones partout dans le monde», a déclaré Pankaj Kohli. « Les cyber-adversaires ciblent les mobiles non seulement pour mettre la main sur des informations sensibles et personnelles, mais parce qu’ils offrent une fenêtre en temps réel sur la vie des gens, leur emplacement physique, leurs mouvements et même des conversations en direct se déroulant à portée d’écoute du téléphone infecté. . «

Si quoi que ce soit, le développement est une autre raison pour laquelle les utilisateurs doivent s’en tenir à des sources fiables pour télécharger des applications tierces, vérifier si une application est effectivement créée par un véritable développeur et examiner attentivement les autorisations des applications avant l’installation.

«Dans l’écosystème Android actuel, les applications sont signées de manière cryptographique afin de certifier que le code provient d’une source légitime, liant l’application à son développeur», ont conclu les chercheurs. « Cependant, Android ne fait pas un bon travail en exposant à l’utilisateur final lorsque le certificat d’une application signée n’est pas légitime ou ne se valide pas. En tant que tel, les utilisateurs n’ont pas de moyen facile de savoir si une application a effectivement été publiée par son développeur. »

« Cela permet aux auteurs de menaces de développer et de publier de fausses versions d’applications populaires. L’existence d’un grand nombre de magasins d’applications et la liberté des utilisateurs d’installer une application de pratiquement n’importe où rendent la lutte contre ces menaces encore plus difficile. »