Microsoft a révisé ses mesures d’atténuation pour les failles zero-day récemment révélées et activement exploitées dans Exchange Server après avoir découvert qu’elles pouvaient être contournées de manière triviale.

Les deux vulnérabilités, suivies comme CVE-2022-41040 et CVE-2022-41082, ont été nommées ProxyNotShell en raison de similitudes avec un autre ensemble de failles appelé ProxyShell, que le géant de la technologie a résolu l’année dernière.

Attaques dans la nature abusant de la lacunes ont enchaîné les deux failles pour obtenir l’exécution de code à distance sur des serveurs compromis avec des privilèges élevés, conduisant au déploiement de shells Web.

Le fabricant de Windows, qui n’a pas encore publié de correctif pour les bogues, a reconnu qu’un seul acteur menaçant parrainé par l’État pourrait avoir militarisé les failles depuis août 2022 dans des attaques ciblées limitées.

Pour réduire le risque d’exploitation, la société a également partagé des solutions de contournement temporaires conçues pour restreindre les modèles d’attaque connus via une règle dans le gestionnaire IIS.

Cependant, selon le chercheur en sécurité Jang (@testanull), le modèle d’URL peut être facilement contourné, avec l’analyste principal des vulnérabilités Will Dormann notant que les atténuations de bloc sont « inutilement précises, et donc insuffisantes ».

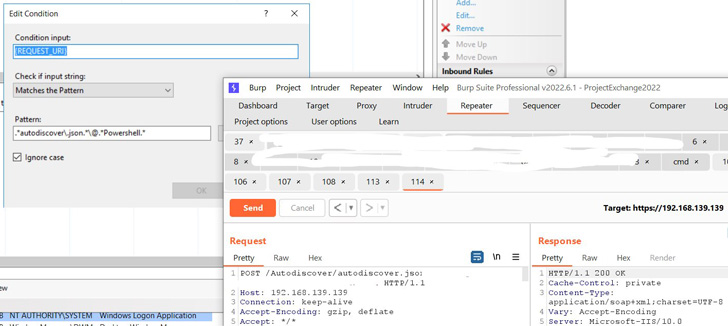

Microsoft a depuis modifié la règle de réécriture d’URL (également disponible en tant que règle autonome Script PowerShell) pour en tenir compte –

- Ouvrir le gestionnaire IIS

- Sélectionnez le site Web par défaut

- Dans la vue des fonctionnalités, cliquez sur Réécriture d’URL

- Dans le volet Actions sur le côté droit, cliquez sur Ajouter une ou plusieurs règles…

- Sélectionnez Demander le blocage et cliquez sur OK

- Ajoutez la chaîne « .*autodiscover\.json.*Powershell.* » (hors guillemets)

- Sélectionnez Expression régulière sous Utilisation

- Sélectionnez Abandonner la demande sous Comment bloquer, puis cliquez sur OK

- Développez la règle et sélectionnez la règle avec le modèle : .*autodiscover\.json.*Powershell.* et cliquez sur Modifier sous Conditions

- Modifiez l’entrée de condition de {URL} à {REQUEST_URI}

Il n’est pas immédiatement clair quand Microsoft prévoit de mettre en place un correctif pour les deux vulnérabilités, mais il est possible qu’elles soient envoyées dans le cadre des mises à jour du Patch Tuesday la semaine prochaine le 11 octobre 2022.