À mesure que l’ère numérique évolue et continue de façonner le paysage commercial, les réseaux d’entreprise sont devenus de plus en plus complexes et distribués. La quantité de données qu’une entreprise collecte pour détecter les comportements malveillants augmente constamment, ce qui rend difficile la détection de schémas d’attaque trompeurs et inconnus et de ce que l’on appelle « l’aiguille dans la botte de foin ». Avec un nombre croissant de menaces de cybersécurité, telles que les violations de données, les attaques de rançongiciels et les initiés malveillants, les entreprises sont confrontées à des défis importants pour surveiller et sécuriser leurs réseaux avec succès. De plus, la pénurie de talents dans le domaine de la cybersécurité fait de la recherche manuelle des menaces et de la corrélation des journaux une tâche lourde et difficile. Pour relever ces défis, les organisations se tournent vers l’analyse prédictive et les solutions de sécurité réseau basées sur l’apprentissage automatique (ML) en tant qu’outils essentiels pour sécuriser leurs réseaux contre les cybermenaces et les menaces inconnues.

Le rôle des solutions de sécurité réseau basées sur le ML

Les solutions de sécurité réseau basées sur le ML dans le domaine de la cybersécurité font référence à l’utilisation d’algorithmes d’auto-apprentissage et d’autres technologies prédictives (statistiques, analyse temporelle, corrélations, etc.) pour automatiser divers aspects de la détection des menaces. L’utilisation d’algorithmes ML devient de plus en plus populaire pour les technologies évolutives en raison des limitations présentes dans les solutions de sécurité traditionnelles basées sur des règles. Cela se traduit par le traitement des données via des algorithmes avancés qui peuvent identifier des modèles, des anomalies et d’autres indicateurs subtils d’activité malveillante, y compris des menaces nouvelles et évolutives qui peuvent ne pas avoir connu de mauvais indicateurs ou de signatures existantes.

La détection des indicateurs de menace connus et le blocage des schémas d’attaque établis constituent toujours un élément crucial de la cyberhygiène globale. Cependant, les approches traditionnelles utilisant des flux de menaces et des règles statiques peuvent prendre beaucoup de temps lorsqu’il s’agit de maintenir et de couvrir toutes les différentes sources de journaux. De plus, les indicateurs d’attaque (IoA) ou les indicateurs de compromis (IoC) peuvent ne pas être disponibles au moment d’une attaque ou sont rapidement obsolètes. Par conséquent, les entreprises ont besoin d’autres approches pour combler cette lacune dans leur posture de cybersécurité.

En résumé, les inconvénients mentionnés des solutions de sécurité basées sur des règles soulignent l’importance d’adopter une approche plus holistique de la sécurité du réseau, qui devrait aujourd’hui inclure Détection et réponse réseau alimentées par ML (NDR) solutions pour compléter les capacités de détection traditionnelles et les mesures de sécurité préventives.

Les avantages du ML pour la sécurité du réseau

Alors, comment le Machine Learning (ML) façonne-t-il l’avenir de la sécurité réseau ? La vérité est que les solutions de sécurité basées sur le ML entraînent une transformation significative de la sécurité du réseau en offrant aux équipes de sécurité de nombreux avantages et en améliorant les capacités globales de détection des menaces des organisations :

- Analyse de données volumineuses:Avec la quantité sans cesse croissante de données et les différentes sources de journaux, les entreprises doivent être en mesure de traiter de grandes quantités d’informations en temps réel, y compris les journaux de trafic réseau, les terminaux et d’autres sources d’informations liées aux cybermenaces. À cet égard, les algorithmes ML peuvent aider à détecter les menaces de sécurité en identifiant des modèles et des anomalies qui pourraient autrement passer inaperçus. Par conséquent, la capacité et la flexibilité d’une solution à intégrer différentes sources de journalisation devraient être une exigence clé pour les capacités de détection des menaces.

- Analyse automatisée des comportements anormaux : L’intelligence artificielle permet une surveillance de l’état de santé indispensable de l’activité du réseau en utilisant l’analyse du trafic réseau normal comme référence. Grâce à la corrélation et au regroupement automatisés, les valeurs aberrantes et les comportements inhabituels peuvent être détectés, ce qui réduit le besoin d’ingénierie de détection manuelle et de chasse aux menaces. Les questions clés auxquelles il faut répondre incluent « quelle est l’activité des autres clients du réseau? » et « le comportement d’un client est-il conforme à ses propres activités antérieures ? » Ces approches permettent la détection de comportements inhabituels tels que les domaines d’algorithmes générés par domaine (DGA), les irrégularités basées sur le volume dans les connexions réseau et les modèles de communication inhabituels (par exemple, un mouvement latéral) dans le réseau. Par conséquent, la comparaison du comportement actuel d’un client avec celui de ses pairs constitue une base de référence appropriée pour identifier les anomalies subtiles.

- Détectez les attaques inconnues en temps réel : S’il est relativement facile de détecter directement les mauvais indicateurs connus (adresses IP spécifiques, domaines, etc.), de nombreuses attaques peuvent passer inaperçues lorsque ces indicateurs ne sont pas présents. Si tel est le cas, les statistiques, le temps et les détections basées sur la corrélation sont d’une valeur énorme pour détecter des modèles d’attaque inconnus de manière automatisée. En incorporant des approches algorithmiques, les solutions de sécurité traditionnelles basées sur les signatures et les indicateurs de compromission (IoC) peuvent être améliorées pour devenir plus autonomes et moins dépendantes des indicateurs de logiciels malveillants connus.

- Capacités de détection d’auto-apprentissage : Les solutions basées sur le ML tirent des enseignements des événements passés afin d’améliorer en permanence leurs capacités de détection des menaces, de notation des menaces, de regroupement et de visualisation du réseau. Cela peut impliquer de former les algorithmes eux-mêmes ou d’ajuster la façon dont les informations sont présentées en fonction des commentaires des analystes.

- Améliorer la réponse aux incidents: En apprenant des activités passées de réponse aux incidents d’un analyste, le ML peut automatiser certains aspects du processus de réponse aux incidents, en minimisant le temps et les ressources nécessaires pour remédier à une faille de sécurité. Cela peut impliquer l’utilisation d’algorithmes pour analyser le texte et les preuves, identifier les causes profondes et les schémas d’attaque.

Exemple de solution de sécurité réseau basée sur le ML

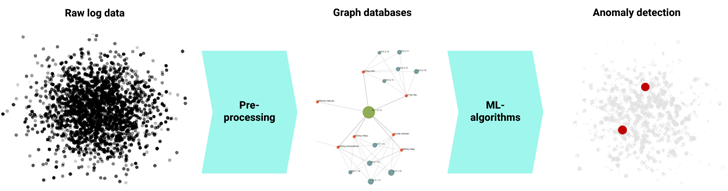

En ce qui concerne les solutions de détection et de réponse réseau (NDR) basées sur ML qui intègrent les avantages décrits, ExeonTrace s’impose comme l’une des principales solutions de sécurité réseau en Europe. Basé sur des algorithmes ML primés, qui intègrent une décennie de recherche universitaire, ExeonTrace fournit aux organisations des capacités avancées de détection des menaces ML, une visibilité complète du réseau, une intégration flexible des sources de journal et des analyses de données volumineuses. De plus, les algorithmes reposent sur analyse des métadonnées au lieu de charges utiles réelles, ce qui les rend non affectées par le cryptage, totalement sans matériel et compatibles avec la plupart des infrastructures de cybersécurité. En conséquence, ExeonTrace est capable de traiter les données brutes des journaux dans de puissantes bases de données graphiques, qui sont ensuite analysées par des modèles ML supervisés et non supervisés. Grâce à la corrélation et à la fusion d’événements, les algorithmes peuvent identifier avec précision les anomalies haute fidélité et les indices subtils de comportement malveillant, même lorsqu’ils traitent de cybermenaces nouvelles ou émergentes qui peuvent manquer de signatures établies ou d’indicateurs malveillants connus.

|

| Security Analytics Pipeline : détection des anomalies réseau via ML |

Conclusion

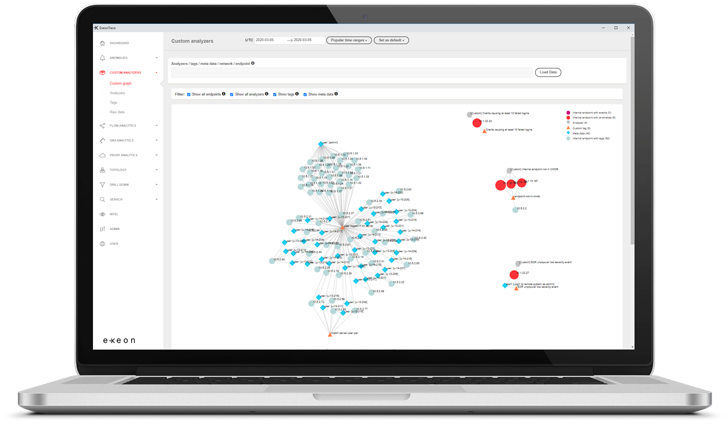

Alors que la menace des cyberattaques devient de plus en plus complexe, les entreprises doivent aller au-delà des mesures de sécurité traditionnelles pour protéger leurs réseaux. En conséquence, de nombreuses entreprises se tournent désormais vers l’apprentissage automatique (ML) et l’analyse prédictive pour renforcer leurs défenses de sécurité. À cet égard, les solutions de détection et de réponse réseau (NDR) basées sur le ML, telles qu’ExeonTrace, sont conçues pour aider les organisations à garder une longueur d’avance sur le paysage des menaces en constante évolution. En utilisant des algorithmes ML avancés qui analysent le trafic réseau et les journaux d’application, ExeonTrace offre aux organisations une détection et une réponse rapides aux cyberattaques, même les plus sophistiquées.

|

| Plateforme ExeonTrace : Visibilité réseau |

Réservez une démo gratuite pour découvrir comment ExeonTrace exploite les algorithmes ML pour rendre votre organisation plus cyber-résiliente – rapidement, fiable et entièrement sans matériel.