Les organisations ont du mal à trouver des moyens de maintenir une bonne posture de sécurité. En effet, il est difficile de créer des politiques système sécurisées et de trouver les bons outils qui permettent d’atteindre une bonne posture. Dans de nombreux cas, les organisations travaillent avec des outils qui ne s’intègrent pas les uns aux autres et dont l’achat et la maintenance sont coûteux.

La gestion de la posture de sécurité est un terme utilisé pour décrire le processus d’identification et d’atténuation des erreurs de configuration de sécurité et des risques de conformité dans une organisation. Pour maintenir une bonne posture de sécurité, les organisations doivent au moins faire ce qui suit :

- Maintenir l’inventaire : L’inventaire des actifs est considéré en premier car il fournit une liste complète de tous les actifs informatiques qui doivent être protégés. Cela inclut les périphériques matériels, les applications et les services qui sont utilisés.

- Effectuez une évaluation de la vulnérabilité : L’étape suivante consiste à effectuer une évaluation de la vulnérabilité pour identifier les faiblesses des applications et des services. La connaissance des vulnérabilités aide à hiérarchiser les risques.

- Assurez la configuration sécurisée du système : Cela implique de modifier les paramètres du système afin d’augmenter la sécurité globale du système en atténuant les risques. Des actions telles que la modification des paramètres par défaut, l’identification et l’élimination des erreurs de configuration tendent à améliorer la sécurité de l’organisation.

- Surveillez tous les actifs pour détecter les attaques : De plus, tous les actifs informatiques doivent être surveillés en permanence pour détecter les attaques contre l’infrastructure. Cela peut être fait en surveillant les journaux du réseau, du système et des applications à la recherche d’anomalies ou d’indicateurs de compromission.

La solution Wazuh

Wazuh est une plate-forme open source unifiée XDR et SIEM. Il est gratuit et compte plus de 10 millions de téléchargements annuels. La plate-forme Wazuh dispose d’agents qui sont déployés sur les terminaux que vous souhaitez surveiller. L’agent Wazuh collecte les données d’événements de sécurité à partir des terminaux surveillés et les transmet au serveur Wazuh pour l’analyse des journaux, la corrélation et les alertes.

La plate-forme Wazuh comporte plusieurs modules intégrés dans le but d’améliorer la posture de sécurité globale d’une organisation. Nous avons mis en évidence certains modules Wazuh pertinents dans les sections suivantes.

Inventaire du système

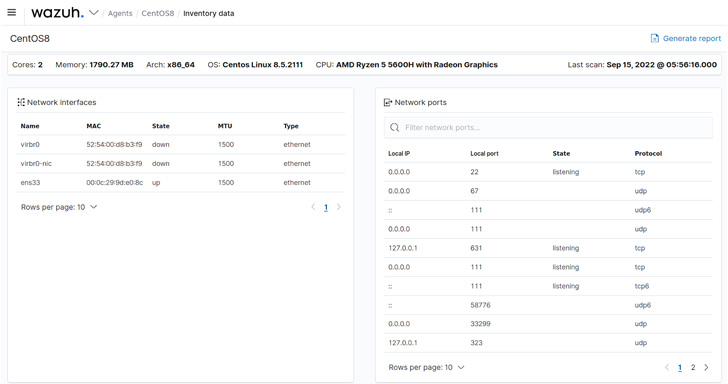

Le module d’inventaire du système Wazuh recueille des informations à partir des terminaux surveillés sur lesquels l’agent Wazuh est installé. Ce module collecte les classes d’informations suivantes à partir des terminaux :

- Informations sur le matériel et le système d’exploitation.

- Applications et packages installés.

- Interfaces réseau et ports ouverts.

- Mises à jour disponibles et processus en cours d’exécution.

Des exemples de données d’inventaire collectées par Wazuh sont présentés dans l’image ci-dessous :

Les informations obtenues ici sont ensuite utilisées pour la détection de vulnérabilités ou de menaces. Par exemple, la version d’un package installé peut être utilisée pour déterminer s’il est vulnérable ou non.

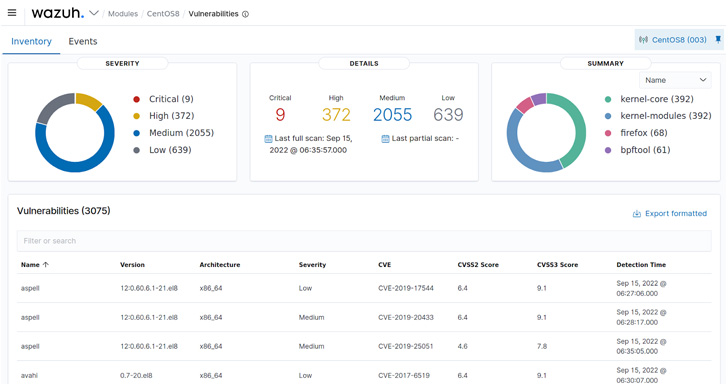

Détecteur de vulnérabilité

Le module de détection de vulnérabilité Wazuh est utilisé pour découvrir les vulnérabilités qui peuvent être présentes dans le système d’exploitation et les applications sur les terminaux surveillés. Le serveur Wazuh crée une base de données globale des vulnérabilités à partir de référentiels CVE accessibles au public. Ces informations sont corrélées avec les données d’inventaire des terminaux pour détecter les vulnérabilités. Un exemple de résultat d’une analyse de vulnérabilité Wazuh est illustré ci-dessous :

Les vulnérabilités détectées sont classées en quatre niveaux de gravité, à savoir : critique, élevée, moyenne et faible. Cela aide à hiérarchiser les risques et les expositions.

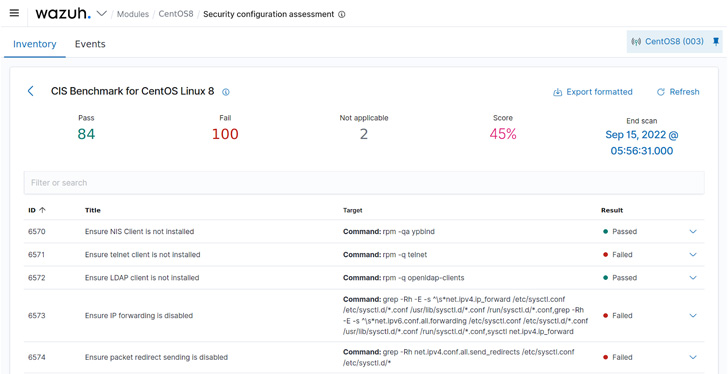

Évaluation de la configuration de la sécurité (SCA)

Le module Wazuh SCA peut évaluer la configuration du système et déclencher des alertes lorsque les configurations ne respectent pas les politiques de système sécurisé définies. Wazuh a des politiques SCA prêtes à l’emploi qui sont utilisées pour vérifier la conformité avec les références du Center of Internet Security (CIS). Les utilisateurs peuvent facilement rédiger leurs propres politiques ou étendre celles qui existent déjà pour répondre à leurs besoins. Les politiques Wazuh SCA sont écrites au format YAML qui est lisible et facile à comprendre.

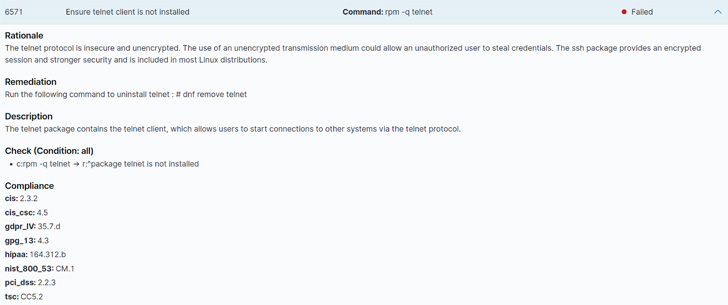

Des exemples d’événements générés lorsque le module SCA est exécuté sur un noeud final sont présentés ci-dessous :

Chaque vérification SCA sur le tableau de bord Wazuh contient des informations sur la configuration qui a été vérifiée et les étapes de correction pour renforcer le système. Nous développons l’un des contrôles SCA et obtenons le résultat détaillé suivant :

Avec le module SCA, nous sommes en mesure de vérifier les erreurs de configuration et la conformité avec divers cadres réglementaires (PCI DSS, GDPR et NIST). Les contrôles de conformité effectués par le module Wazuh SCA sont cruciaux pour les organisations des secteurs fortement réglementés.

Détection et réponse aux menaces

L’agent Wazuh transmet les données d’événements de sécurité au serveur Wazuh pour la détection des logiciels malveillants et des anomalies. En plus de cela, l’agent exécute des analyses périodiques sur les endpoints surveillés pour détecter les rootkits.

Les capacités de surveillance Wazuh ne se limitent pas aux seuls agents Wazuh. La plate-forme Wazuh fournit une surveillance sans agent pour les périphériques tels que les routeurs, les pare-feu et les commutateurs qui ne prennent pas en charge l’installation d’agents.

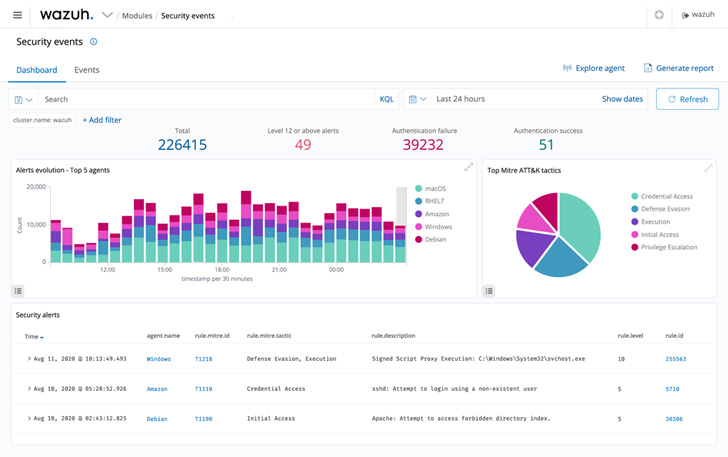

En tant que plate-forme XDR et SIEM unifiée, les données d’événements de sécurité de divers produits de sécurité sont transmises à Wazuh pour la corrélation et la génération d’alertes. Un exemple du tableau de bord des événements de sécurité Wazuh est présenté ci-dessous :

Il est nécessaire de prendre des mesures correctives lorsque des incidents de sécurité sont détectés. Wazuh a la capacité d’automatiser les actions de remédiation grâce à son module de réponse active. Ceci est utile pour répondre aux alertes critiques ou fréquentes qui nécessitent une automatisation afin de réduire la charge de travail des analystes. Par exemple, un script de réponse actif peut bloquer une adresse IP tentant de forcer la connexion SSH. Des scripts de réponse actifs personnalisés peuvent être créés pour s’exécuter lorsque certaines alertes sont déclenchées.

La vente à emporter

Une bonne posture de sécurité réduit la surface d’attaque de toute organisation. Nous avons mis en évidence certaines des choses à considérer afin de parvenir à maintenir une bonne posture. Nous proposons une solution gratuite qui s’intègre bien à une grande variété de systèmes, de technologies et de terminaux. Wazuh est capable de maintenir l’inventaire, d’effectuer une évaluation des vulnérabilités, de vérifier la configuration sécurisée du système, de détecter et de répondre aux attaques.

Wazuh est libre d’utilisation et dispose d’un grand communauté d’utilisateurs qui se soutiennent et contribuent à améliorer le produit. Vous pouvez utiliser le Guide de démarrage rapide pour déployer rapidement un serveur Wazuh, ou utiliser le service à la demande Nuage Wazuh service.