Orcus est un cheval de Troie d’accès à distance avec certaines caractéristiques distinctives. Le RAT permet aux attaquants de créer des plugins et offre un ensemble de fonctionnalités de base robuste qui en fait un programme malveillant assez dangereux dans sa catégorie.

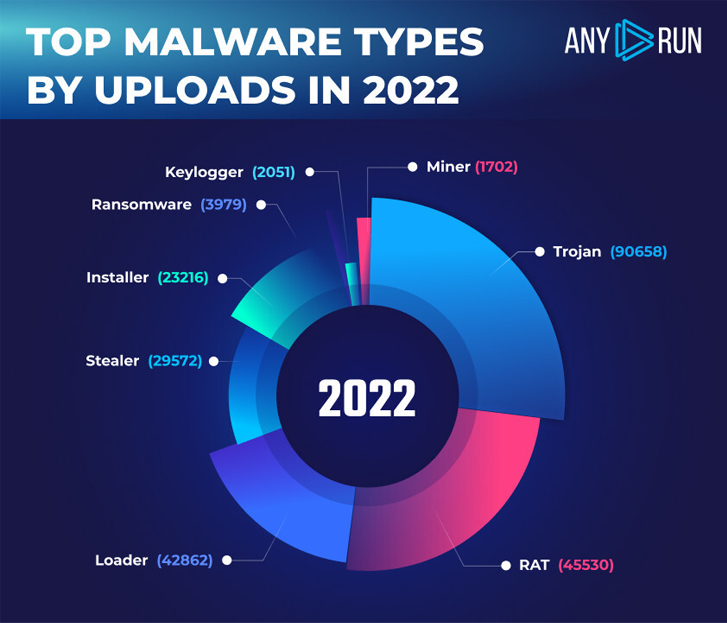

RAT est un type assez stable qui arrive toujours au sommet.

|

| Principaux types de logiciels malveillants d’ANY.RUN en 2022 |

C’est pourquoi vous rencontrerez certainement ce type dans votre pratique, et la famille Orcus en particulier. Pour simplifier votre analyse, nous avons rassemblé 3 lifehacks dont vous devriez profiter. Nous y voilà.

Qu’est-ce qu’Orcus RAT ?

Définition. Orcus RAT est un type de logiciel malveillant qui permet l’accès et le contrôle à distance des ordinateurs et des réseaux. Il s’agit d’un type de cheval de Troie d’accès à distance (RAT) qui a été utilisé par des attaquants pour accéder et contrôler des ordinateurs et des réseaux.

Capacités. Une fois téléchargé sur un ordinateur ou un réseau, il commence à exécuter son code malveillant, permettant à l’attaquant d’accéder et de contrôler. Il est capable de voler des données, d’effectuer une surveillance et de lancer des attaques DDoS.

Distribution. Le logiciel malveillant se propage généralement via des e-mails malveillants, des sites Web et des attaques d’ingénierie sociale. Il est également souvent associé à d’autres logiciels malveillants, tels que des chevaux de Troie, des vers et des virus.

Lifehacks pour l’analyse des logiciels malveillants Orcus RAT

Le logiciel malveillant est conçu pour être difficile à détecter, car il utilise souvent des techniques de cryptage et d’obscurcissement sophistiquées pour empêcher la détection. Et si vous avez besoin d’accéder au cœur d’Orcus, la configuration RAT contient toutes les données dont vous avez besoin.

Et il y a plusieurs astuces auxquelles vous devez prêter attention lors de l’analyse d’Orcus RAT.

Aujourd’hui, nous étudions l’exemple .NET que vous pouvez télécharger gratuitement dans Base de données ANY.RUN:

SHA-256 : 258a75a4dee6287ea6d15ad7b50b35ac478c156f0d8ebfc978c6bbbbc4d441e1

1 — Apprenez à connaître les cours Orcus

Vous devriez commencer par vérifier les classes de logiciels malveillants où vous pouvez obtenir les caractéristiques du programme caché. Un tas de données que les classes contiennent est exactement ce qui sera utile pour votre recherche.

Un espace de noms Orcus.Config a ces classes :

- Const : Les données des fichiers et répertoires d’Orcus, par exemple le chemin d’accès au fichier où les frappes de l’utilisateur sont enregistrées ou au répertoire où résident les plug-ins utilisés par un échantillon.

- Paramètres: contiennent des méthodes wrapper pour déchiffrer la configuration du malware et ses plugins.

- ParamètresDonnées : est une classe statique uniquement avec les champs de configuration des logiciels malveillants et des plug-ins chiffrés.

2 — Trouver des ressources Orcus RAT

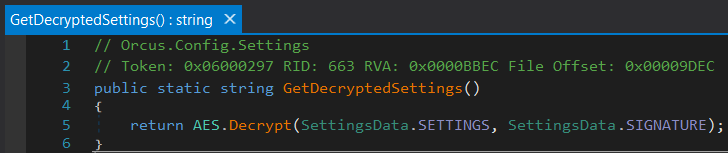

Une fois que vous plongez dans le Paramètres classe, vous pouvez remarquer la GetDecryptedSettings méthode. Plus tard, il appelle le AES.Décrypter. Et il semble que votre travail soit terminé et que la configuration du logiciel malveillant soit enfin trouvée. Mais attendez – l’assembly ne contient pas de Orcus.Shared.Encryption espace de noms.

|

| Méthode GetDecryptedSettingsGetDecryptedSettings method |

Orcus RAT stocke des assemblages supplémentaires dans les ressources de logiciels malveillants à l’aide d’un algorithme de « dégonflage ». Vous pouvez aller dans les ressources pour trouver l’assemblage nécessaire. Les déballer vous permettra de révéler l’algorithme de décryptage utilisé par un échantillon Orcus. Cela apporte une autre astuce pour aujourd’hui.

3 — Déchiffrer les données

Notre chasse au trésor continue, car les données de configuration sont cryptées.

Orcus RAT chiffre les données à l’aide de l’algorithme AES, puis code les données chiffrées à l’aide de Base64.

Comment décrypter les données :

- générer la clé à partir d’une chaîne donnée à l’aide de l’implémentation PBKDF1 de Microsoft

- décoder les données de Base64

- appliquer la clé générée pour déchiffrer les données via l’algorithme AES256 en mode CBC.

À la suite du décodage, nous obtenons la configuration du logiciel malveillant au format XML. Et tous les secrets d’Orcus sont entre vos mains maintenant.

Obtenez tout à la fois dans un bac à sable de logiciels malveillants

L’analyse des logiciels malveillants n’est pas un jeu d’enfant, il faut certainement du temps et des efforts pour déchiffrer un échantillon. C’est pourquoi il est toujours bon de couper la ligne : obtenez tout en même temps et en peu de temps. La réponse est simple : utilisez un bac à sable malveillant.

Bac à sable des logiciels malveillants ANY.RUN récupère automatiquement la configuration de l’Orcus RAT. C’est un moyen beaucoup plus simple d’analyser un objet malveillant. Essayez-le maintenant – le service a déjà récupéré toutes les données de ce Échantillon d’Orcusafin que vous puissiez profiter d’une recherche fluide.

⚡ Écrivez le « hackernews1« code promotionnel à support@any.run en utilisant votre adresse e-mail professionnelle et obtenez 14 jours d’abonnement premium ANY.RUN gratuitement !

Conclusion

L’Orcus RAT se fait passer pour un outil d’administration à distance légitime, bien qu’il ressorte clairement de ses caractéristiques et fonctionnalités qu’il ne l’est pas et n’a jamais été destiné à l’être. L’analyse des logiciels malveillants permet d’obtenir des informations sur la cybersécurité de votre entreprise.

Protégez votre entreprise contre cette menace – mettez en œuvre une stratégie de sécurité complète, formez les employés à reconnaître et à éviter les e-mails et les sites Web malveillants, et utilisez un antivirus fiable et un sandbox de logiciels malveillants ANY.RUN pour détecter et analyser Orcus.