Pour sécuriser les services de messagerie sous Linux, vous pouvez utiliser la méthode de chiffrement de bout en bout. Cette méthode peut envoyer et recevoir des e-mails via un protocole de transfert d’e-mails sécurisé. Le protocole Transport Layer Security (TLS) peut être défini pour les services de messagerie où vous n’avez pas à vous soucier du serveur ; votre clé de cryptage sécurise votre courrier électronique. Dans le protocole Transport Layer Security (TLS), l’expéditeur et le destinataire peuvent tous deux utiliser le réseau shell sécurisé. Les e-mails entrants et sortants peuvent être sécurisés à partir des distributions Linux. Vous pouvez également sécuriser vos services de messagerie sur Linux en mettant à jour les filtres de langue, la balise méta externe, le plug-in de messagerie et les serveurs de messagerie.

Fondamentaux de la mise en réseau pour sécuriser les services de messagerie

Si vous êtes un administrateur système Linux, vous savez déjà à quel point il est important de gérer les ports réseau pour une connexion sécurisée. La plupart des fournisseurs de services de messagerie utilisent le port TCP 25 pour les services de messagerie afin d’établir une connexion rapide et universelle avec le client. Vous pouvez également sécuriser vos services de messagerie en utilisant le serveur SMTP (Simple Mail Transfer Protocol).

La SMTP utilise le port 465, qui est beaucoup plus fiable et universel pour les services de messagerie. Bien que ce ne soit pas recommandé, vous pouvez toujours utiliser le port 25 pour les services SMTP. Dans cet article, nous verrons comment sécuriser vos services de messagerie Linux avec SSL/TLS.

Étape 1 : sécurisez les services de messagerie via OpenSSL

Si vous avez votre site Web dans un domaine professionnel, vous pouvez créer et gérer des comptes de messagerie avec votre adresse de domaine. Dans ce cas, vous devrez rendre votre adresse de domaine plus sécurisée et cryptée. Nous pouvons utiliser le service OpenSSL pour le sécuriser. L’OpenSSL est un service qui peut générer une paire de clés privées et publiques pour rendre la connexion cryptée.

Pour obtenir la connexion OpenSSL, vous devez générer une nouvelle clé privée pour obtenir la sécurité SSL. Tout d’abord, vous devez installer les services OpenSSL sur votre machine Linux. Vous pouvez utiliser les lignes de commande de terminal suivantes pour installer le service OpenSSL dans votre système.

Installer OpenSSL sur Ubuntu/Debian Linux

$ sudo apt install openssl

Installer OpenSSL sur Red Hat Enterprise Linux

$ sudo yum install openssl

Installez OpenSSL sur CentOS et Fedora Linux

$ sudo dnf install openssl

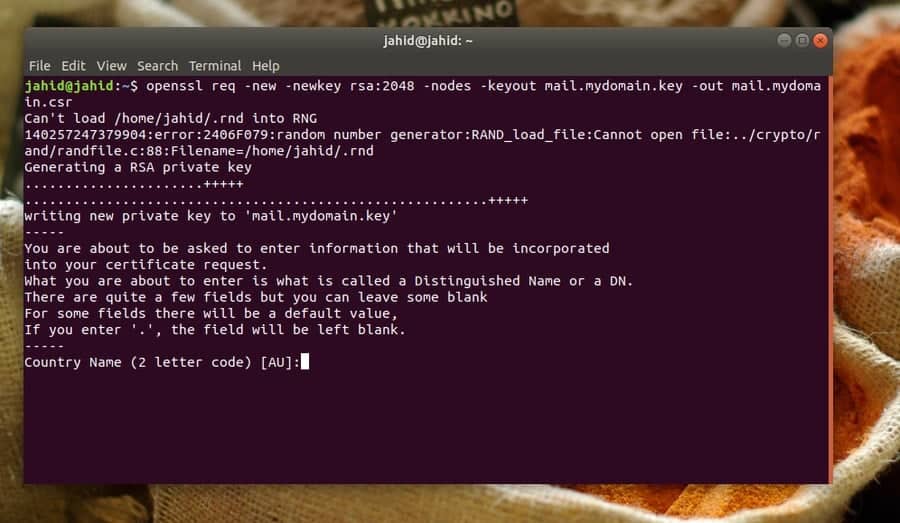

Ici, je vais montrer comment générer une nouvelle clé privée pour n’importe quel domaine. Vous devrez entrer l’adresse de domaine, le code du pays, l’adresse e-mail, le numéro de portable, les détails de l’organisation et d’autres informations concernant votre domaine. Assurez-vous que la clé privée est au format RSA et que la taille de la clé est d’au moins 2048 bits.

$ openssl req -new -newkey rsa:2048 -nodes -keyout mail.mydomain.key -out mail.mydomain.csr

Étape 2 : Créer les services SMTP et IMAP

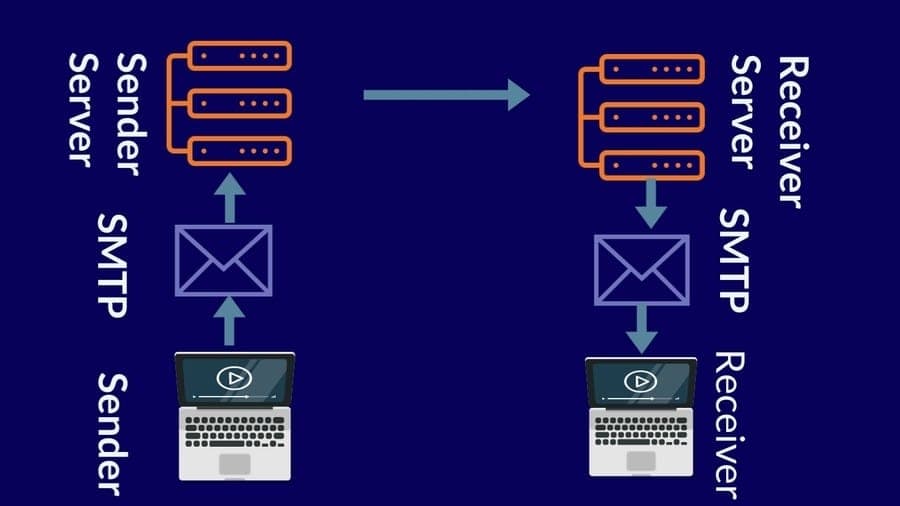

En réseau, SMTP signifie Simple Mail Transfer Protocol. Le SMTP peut vérifier et contrôler les services de messagerie. Lorsque vous envoyez un e-mail à partir de votre client de messagerie, l’e-mail est envoyé au serveur de messagerie à partir de votre ordinateur à l’aide du protocole SMTP, également appelé serveur SMTP.

Par exemple, si vous utilisez Gmail, l’adresse du serveur SMTP serait smtp.gmail.com. Ensuite, le serveur enverra l’e-mail au serveur du destinataire. L’e-mail restera sur le serveur de messagerie du destinataire jusqu’à ce que le destinataire se connecte à l’adresse e-mail et reçoive l’e-mail à l’aide des protocoles POP ou IMAP. Les protocoles POP (Post Office Protocol) ou IMAP (Internet Message Access Protocol) sont utilisés pour la réception des emails.

Le SMTP utilise le protocole TCP pour livrer le courrier électronique. Ici, je dois noter que le protocole TCP garantit que l’e-mail est livré à la bonne destination. Pendant que vous orthographiez mal l’adresse e-mail ou que vous faites une erreur de syntaxe, vous obtenez un message d’erreur du protocole TCP.

Nous connaissons maintenant les protocoles du serveur de messagerie et son fonctionnement. Pour sécuriser les services de messagerie sous Linux, nous pouvons utiliser Postfix Mail Transfer Agent (MTA). Pour sécuriser et sécuriser votre serveur de messagerie, Postfix peut être utilisé avec le serveur SMTP. Au début de cette étape, nous devons installer l’agent Postfix sur notre machine Linux. Ici, les lignes de commande du terminal sont données ci-dessous pour différentes distributions Linux pour installer Postfix.

Installer Postfix sur Debian/Ubuntu

$ apt-get update && apt-get install postfix mailutils

Installer Postfix sur Fedora Linux

$ dnf update && dnf install postfix mailx

Installer Postfix sur Centos

$ yum update && yum install postfix mailx cyrus-sasl cyrus-sasl-plain

Installer Postfix sur Arch Linux

$ pacman -Sy postfix mailutils

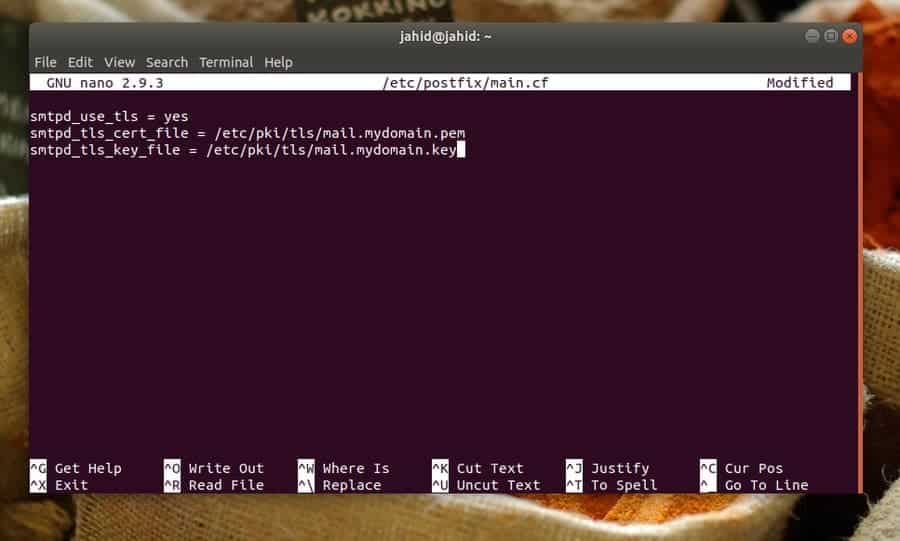

Nous pouvons maintenant aller de l’avant pour configurer les paramètres de Postfix. Ici, les configurations de base et primaires sont données ci-dessous. Vous pouvez utiliser les configurations pour configurer votre client Postfix. Vous pouvez utiliser le Éditeur de nano-scripts pour ouvrir et configurer les paramètres de Postfix sur votre machine Linux.

$ sudo nano /etc/postfix/main.cf

smtpd_use_tls = yes smtpd_tls_cert_file = /etc/pki/tls/mail.mydomain.pem smtpd_tls_key_file = /etc/pki/tls/mail.mydomain.key

Jusqu’à présent, nous avons vu comment configurer les paramètres du serveur SMTP ; maintenant, nous allons voir comment configurer les paramètres d’extrémité du récepteur. Nous utiliserons les paramètres IMAP pour configurer le serveur du destinataire. Nous utiliserons le serveur Dovecot pour configurer les paramètres d’extrémité du récepteur. Linux est généralement livré avec le Dovecot préinstallé, mais si vous ne trouvez pas le Dovecot dans votre machine Linux, voici les lignes de commande du terminal pour installer le service Dovecot.

Installer Dovecot sur les systèmes Linux basés sur Debian

$ apt-get -y install dovecot-imapd dovecot-pop3d

Installer Dovecot sur les systèmes basés sur Red Hat Linux

$ sudo yum install dovecot

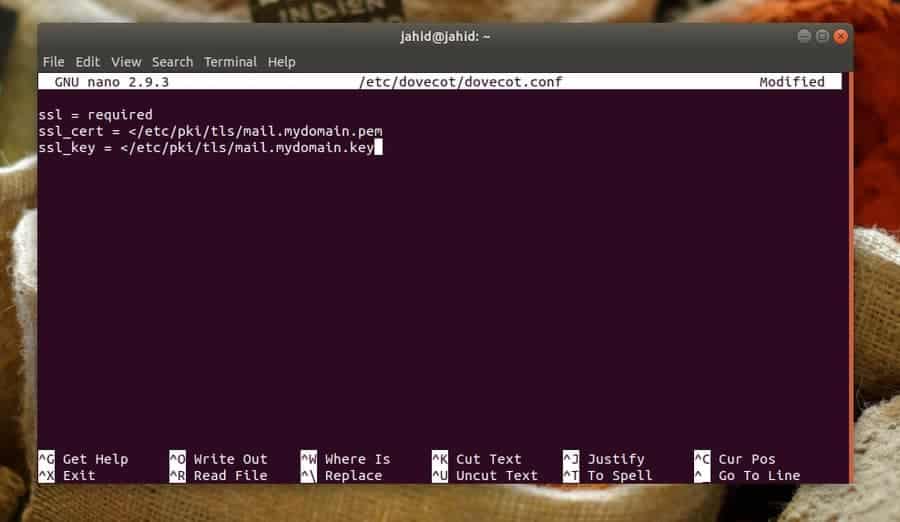

Normalement, le fichier de configuration de Dovecot se trouve dans le /etc/dovecot annuaire. Vous pouvez utiliser l’éditeur de script Nano pour modifier et finaliser les configurations du service de messagerie Dovecot sur votre machine Linux.

$ sudo nano /etc/dovecot/dovecot.conf

Ici, vous pouvez également configurer le protocole pour les paramètres du protocole de transfert de courrier local IMAP.

protocols = imap pop3 lmtp listen = *, ::

Vous devez activer les paramètres SSL afin de sécuriser votre serveur de messagerie. Les paramètres de configuration SSL sont donnés ci-dessous pour vous.

ssl = required ssl_cert = </etc/pki/dovecot/certs/dovecot.pem ssl_key = </etc/pki/dovecot/private/dovecot.pem

Créez un emplacement pour vos services de messagerie sur votre système Linux.

mail_location = mbox:~/mail:INBOX=/var/mail/%u

Vous pouvez maintenant redémarrer et activer le service de messagerie Dovecot sur votre machine Linux.

$ systemctl start dovecot $ systemctl enable dovecot

Étape 3 : Configurer SELinux pour la sécurité des e-mails

Security-Enhanced Linux (SELinux) a d’abord été créé pour Red Hat Linux, mais il est maintenant largement utilisé dans presque toutes les distributions Linux. La plupart des Linux sont normalement livrés avec SELinux préinstallé. Mais si vous ne trouvez pas le SELinux dans votre machine Linux, vous pouvez l’installer à tout moment.

$ sudo apt install selinux selinux-utils selinux-basics auditd audispd-plugins

Vous pouvez configurer SELinux pour rendre les services de messagerie Postfix et Dovecot plus sécurisés sur votre machine Linux.

Configurer SELinux pour Postfix

$ chcon -u system_u -t cert_t mail.mydomain.*

Configurer SELinux pour Dovecot

$ chcon -u system_u -t dovecot_cert_t mail.mydomain.*

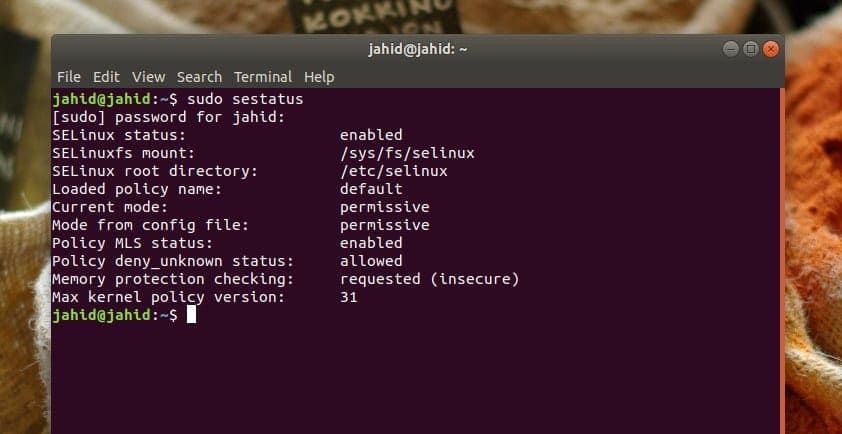

Vous pouvez maintenant vérifier l’état de SELinux. Si vous avez tout fait correctement, vous pourrez voir l’état de SELinux sur votre système.

$ sudo sestatus

Étape 4 : Vérifier l’état du service de messagerie sous Linux

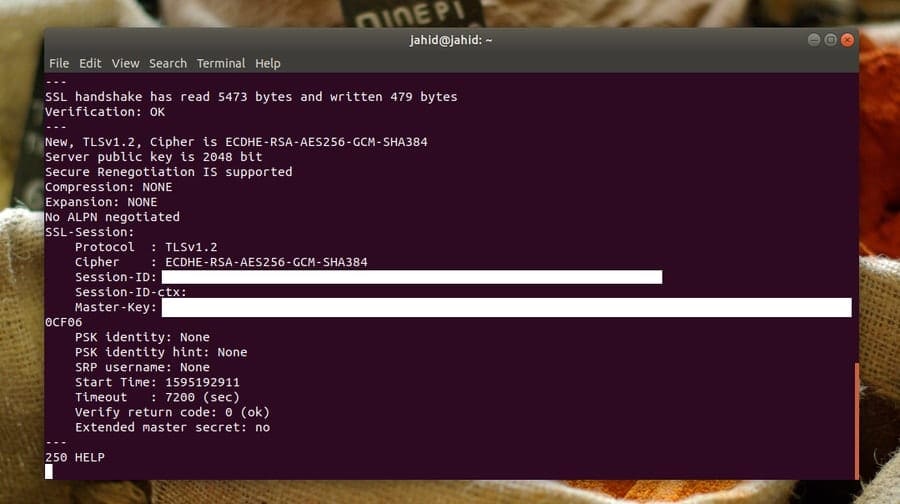

Une fois que tout est fait correctement, il est temps de vérifier les connexions de messagerie, si elles sont sécurisées. Tout d’abord, nous vérifierons la connexion SSL du côté client avec un port spécifique du serveur IMAP. Ensuite, nous vérifierons l’état de la connexion au serveur SMTP.

En retour, nous devrions obtenir les informations détaillées sur la clé privée, l’ID de session, l’état de vérification et le protocole SSL. Ici, toutes les vérifications sont effectuées du côté du client, mais vous pouvez vérifier soit du côté de l’hébergement, soit du côté du client.

$ openssl s_client -connect mail.jahidonik.com:993 $ openssl s_client -starttls imap -connect mail.jahidonik.com:143 $ openssl s_client -starttls smtp -connect mail.jahidonik.com:587

Fin des mots

Linux est principalement utilisé à des fins de fiabilité et de sécurité. Sur les distributions Linux, vous pouvez rendre vos services de messagerie sécurisés et sécurisés avec SSL/TLS. Dans tout cet article, j’ai démontré les étapes de configuration des services OpenSSL, SMTP et IMAP pour sécuriser les connexions de messagerie. J’ai également décrit les bases de la mise en réseau pour sécuriser les services de messagerie sous Linux.

Le service Secure Shell (SSL) est la méthode la plus fiable pour sécuriser vos services de messagerie sous Linux. En plus de cela, vous pouvez sécuriser vos services de messagerie via les paramètres de vos fournisseurs de services de messagerie. Si vous trouvez cet article utile et informatif, partagez-le avec vos amis et la communauté Linux. Nous vous incitons également à écrire vos opinions concernant cet article dans le segment des commentaires.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)