Microsoft teste actuellement la prise en charge de la norme Internet Discovery of Network-designated Resolvers (DNR), qui permet la découverte automatisée côté client des serveurs DNS cryptés sur les réseaux locaux.

Sans prise en charge DNR, les utilisateurs doivent saisir manuellement les informations des serveurs DNS cryptés sur leur réseau local dans les paramètres réseau.

Cependant, côté client DNR configure automatiquement les appareils pour atteindre ces résolveurs DNS cryptés et utiliser des protocoles DNS cryptés tels que DNS sur TLS (DoT), DNS sur HTTPS (DoH) et DNS sur QUIC (DoQ).

Lorsqu’un appareil avec DNR côté client activé rejoint un nouveau réseau, il interroge le serveur DHCP local, demandant une adresse IP et des options spécifiques au DNR.

Le serveur, exploitant le DNR côté serveur, répond avec des détails DNS cryptés, notamment l’adresse IP du serveur, les protocoles pris en charge, les numéros de port et les données d’authentification, permettant au client d’établir automatiquement un tunnel DNS crypté à l’aide des informations fournies.

« Jusqu’à aujourd’hui, les utilisateurs de Windows Insiders devaient trouver l’adresse IP du serveur DNS crypté de leur choix et la saisir manuellement pour configurer le DNS crypté côté client sur leur machine », dit Amanda Langowski et Brandon LeBlanc de Microsoft.

« DNR permettra aux utilisateurs de Windows Insider d’utiliser des protocoles DNS cryptés tels que DNS sur HTTPS (DoH) et DNS sur TLS (DoT) côté client sans nécessiter de configuration manuelle. »

La prise en charge du DNR côté client est actuellement déployée auprès des Windows Insiders à l’aide de Windows Insider build 25982 ou supérieur. Cette fonctionnalité n’est pas encore disponible sur les versions Windows non-Insider.

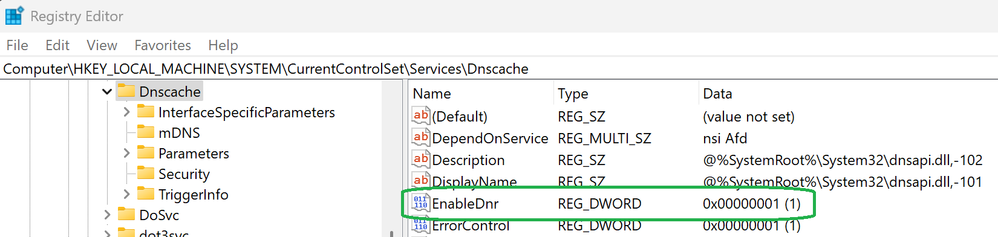

Après avoir installé une version compatible de Windows Insider, vous devrez créer une nouvelle clé de registre EnableDnr sous Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache pour activer DNR sur l’appareil en exécutant la commande suivante à partir d’une invite de commande élevée :

reg add HKLM\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters /v EnableDnr /t REG_DWORD /d 1

Une fois les modifications du registre effectuées, vous devez redémarrer l’appareil pour que les paramètres mis à jour prennent effet. Pour voir le DNR en action, vous devez vous connecter à un réseau sur lequel le serveur DHCPv4 ou DHCPv6 a activé le DNR côté serveur.

Pour le moment, l’implémentation DNR côté client de Microsoft prend uniquement en charge les modes de configuration suivants (le DNS crypté IPv6 RA n’est pas encore pris en charge) :

Pour désactiver le DNR côté client sur votre système, vous pouvez exécuter la commande suivante dans une invite de commande d’administrateur et redémarrer le système pour que la modification prenne effet :

reg add HKLM\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters /v EnableDnr /t REG_DWORD /d 0

À partir de la version actuelle de Windows 11 Insider, Microsoft permet également aux administrateurs d’exiger le chiffrement des clients SMB pour toutes les connexions sortantes afin de se défendre contre les écoutes clandestines et les attaques d’interception.

La société a également ajouté la prise en charge du clonage de blocs du système de fichiers ReFS au moteur de copie Windows pour améliorer les performances des volumes ReFS lors de la copie de fichiers plus volumineux.