Rançongiciel WannaCry, également connu sous les noms WannaCrypt, WanaCrypt0r ou Wcrypt est un ransomware qui cible les systèmes d’exploitation Windows. Découvert le 12e Mai 2017, WannaCrypt a été utilisé dans une grande cyber-attaque et a depuis infecté plus de 230 000 PC Windows dans 150 pays. à présent.

Qu’est-ce que le rançongiciel WannaCry

Les premiers succès de WannaCrypt incluent le National Health Service du Royaume-Uni, la société de télécommunications espagnole Telefónica et la société de logistique FedEx. L’ampleur de la campagne de ransomware était telle qu’elle a semé le chaos dans les hôpitaux du Royaume-Uni. Beaucoup d’entre eux ont dû être fermés, ce qui a entraîné la fermeture des opérations à court préavis, tandis que le personnel a été contraint d’utiliser un stylo et du papier pour son travail avec des systèmes verrouillés par Ransomware.

Comment le rançongiciel WannaCry pénètre-t-il dans votre ordinateur

Comme en témoignent ses attaques mondiales, WannaCrypt accède d’abord au système informatique via un pièce jointe et peut ensuite se propager rapidement à travers réseau local. Le rançongiciel peut crypter le disque dur de votre système et tenter d’exploiter le Vulnérabilité PME se propager à des ordinateurs aléatoires sur Internet via le port TCP et entre ordinateurs sur le même réseau.

Qui a créé WannaCry

Il n’y a pas de rapports confirmés sur qui a créé WannaCrypt bien que WanaCrypt0r 2.0 semble être le 2nd tentative faite par ses auteurs. Son prédécesseur, Ransomware WeCry, a été découvert en février de cette année et a exigé 0,1 Bitcoin pour le déverrouillage.

Actuellement, les attaquants utiliseraient l’exploit de Microsoft Windows Bleu éternel qui aurait été créé par la NSA. Ces outils auraient été volés et divulgués par un groupe appelé Courtiers de l’ombre.

Comment WannaCry se propage

Ce Ransomware se propage en utilisant une vulnérabilité dans les implémentations de Server Message Block (SMB) dans les systèmes Windows. Cet exploit est nommé comme Bleu éternel qui aurait été volé et utilisé à mauvais escient par un groupe appelé Courtiers de l’ombre.

De façon intéressante, Bleu éternel est une arme de piratage développée par la NSA pour accéder et commander les ordinateurs exécutant Microsoft Windows. Il a été spécialement conçu pour l’unité de renseignement militaire américaine afin d’avoir accès aux ordinateurs utilisés par les terroristes.

WannaCrypt crée un vecteur d’entrée dans les machines encore non corrigées même après que le correctif soit devenu disponible. WannaCrypt cible toutes les versions de Windows qui n’ont pas été corrigées pour MS-17-010que Microsoft a publié en mars 2017 pour Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows RT 8.1, Windows Server 2012, Windows Server 2012 R2, Windows 10 et Windows Server 2016.

Le schéma d’infection courant comprend :

- Arrivée via des e-mails d’ingénierie sociale conçus pour inciter les utilisateurs à exécuter le logiciel malveillant et à activer la fonctionnalité de propagation du ver avec l’exploit SMB. Les rapports indiquent que le logiciel malveillant est livré dans un fichier Microsoft Word infecté qui est envoyé dans un e-mail, déguisé en offre d’emploi, en facture ou en tout autre document pertinent.

- Infection par exploit SMB lorsqu’un ordinateur non corrigé peut être adressé à d’autres machines infectées

WannaCry est un compte-gouttes de Troie

Présentant les propriétés d’un cheval de Troie dropper, WannaCry, tente de se connecter au domaine hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]comen utilisant l’API InternetOpenUrlA() :

Cependant, si la connexion réussit, la menace n’infecte pas davantage le système avec un rançongiciel ou n’essaie pas d’exploiter d’autres systèmes pour se propager ; il arrête simplement l’exécution. Ce n’est que lorsque la connexion échoue que le dropper supprime le ransomware et crée un service sur le système.

Par conséquent, le blocage du domaine avec un pare-feu au niveau du FAI ou du réseau d’entreprise entraînera la propagation et le cryptage des fichiers par le ransomware.

C’était exactement ainsi qu’un un chercheur en sécurité a en fait arrêté l’épidémie de WannaCry Ransomware! Ce chercheur estime que l’objectif de cette vérification de domaine était que le ransomware vérifie s’il était exécuté dans une Sandbox. Cependant, un autre chercheur en sécurité estimé que la vérification de domaine n’est pas sensible au proxy.

Une fois exécuté, WannaCrypt crée les clés de registre suivantes :

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\\

= « \tasksche.exe » - HKLM\SOFTWARE\WanaCrypt0r\\wd = «

«

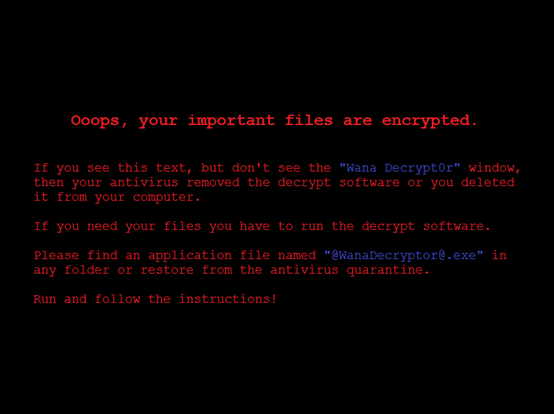

Il change le fond d’écran en un message de rançon en modifiant la clé de registre suivante :

- HKCU\Control Panel\Desktop\Wallpaper : «

\@[email protected]”

La rançon demandée contre la clé de déchiffrement commence par 300 $ en bitcoins qui augmente après quelques heures.

Extensions de fichiers infectées par WannaCrypt

WannaCrypt recherche sur tout l’ordinateur tout fichier portant l’une des extensions de nom de fichier suivantes : .123, .jpeg , .rb , .602 , .jpg , .rtf , .doc , .js , .sch , .3dm , .jsp , .sh , .3ds , .key , .sldm , .3g2 , .lay , .sldm , .3gp , .lay6 , .sldx , .7z , .ldf , .slk , .accdb , .m3u , .sln , .aes , .m4u , .snt , .ai , .max , .sql , .ARC , .mdb , .sqlite3 , .asc , .mdf , .sqlitedb , .asf , .mid , .stc , .asm , .mkv , . std , .asp , .mml , .sti , .avi , .mov , .stw , .backup , .mp3 , .suo , .bak , .mp4 , .svg , .bat , .mpeg , .swf , .bmp , .mpg , .sxc , .brd , .msg , .sxd , .bz2 , .myd , .sxi , .c , .myi , .sxm , .cgm , .nef , .sxw , .class , .odb , .tar , .cmd , .odg , .tbk , .cpp , .odp , .tgz , .crt , .ods , .tif , .cs , .odt , .tiff , .csr , .onetoc2 , .txt , .csv , . ost , .uop , .db , .otg , .uot , .dbf , .otp , .vb , .dch , .ots , .vbs , .der” , .ott , .vcd , .dif , .p12 , .vdi , .dip , .PAQ , .vmdk , .djvu , .pas , .vmx , .docb , .pdf , .vob , .docm , .pem , .vsd , .docx , .pfx , .vs dx , .dot , .php , .wav , .dotm , .pl , .wb2 , .dotx , .png , .wk1 , .dwg , .pot , .wks , .edb , .potm , .wma , .eml , .potx , .wmv , .fla , .ppam , .xlc , .flv , .pps , .xlm , .frm , .ppsm , .xls , .gif , .ppsx , .xlsb , .gpg , .ppt , .xlsm , .gz , .pptm , .xlsx , .h , .pptx , .xlt , .hwp , .ps1 , .xltm , .ibd , .psd , .xltx , .iso , .pst , .xlw , .jar , . rar, .zip, .java, .raw

Il les renomme ensuite en ajoutant « .WNCRY » au nom du fichier

WannaCry a une capacité de propagation rapide

La fonctionnalité de ver dans WannaCry lui permet d’infecter les machines Windows non corrigées du réseau local. Dans le même temps, il exécute également une analyse massive des adresses IP Internet pour trouver et infecter d’autres PC vulnérables. Cette activité se traduit par d’importantes données de trafic SMB provenant de l’hôte infecté et peut être facilement suivie par le personnel SecOps.

Une fois que WannaCry a réussi à infecter une machine vulnérable, il l’utilise pour infecter d’autres PC. Le cycle se poursuit, car le routage d’analyse découvre des ordinateurs non corrigés.

Comment se protéger contre WannaCry

- Microsoft recommande mise à niveau vers Windows 10 car il est équipé des dernières fonctionnalités et des mesures d’atténuation proactives.

- Installez le mise à jour de sécurité MS17-010 publié par Microsoft. La société a également publié des correctifs de sécurité pour les versions Windows non prises en charge telles que Windows XP, Windows Server 2003, etc.

- Il est conseillé aux utilisateurs de Windows de se méfier extrêmement des e-mails de phishing et d’être très prudents lorsqu’ils ouverture des pièces jointes aux e-mails ou en cliquant sur des liens Web.

- Faire, construire sauvegardes et conservez-les en toute sécurité

- Antivirus Windows Defender détecte cette menace comme Rançon : Win32/WannaCrypt alors activez, mettez à jour et exécutez Windows Defender Antivirus pour détecter ce rançongiciel.

- Profitez de certains Outils anti-WannaCry Ransomware.

- EternalBlue Vulnerability Checker est un outil gratuit qui vérifie si votre ordinateur Windows est vulnérable à Exploit EternalBlue.

- Désactiver SMB1 avec les étapes documentées à KB2696547.

- Envisagez d’ajouter une règle sur votre routeur ou votre pare-feu pour bloquer le trafic SMB entrant sur le port 445

- Les utilisateurs d’entreprise peuvent utiliser Dispositif de protection pour verrouiller les périphériques et fournir une sécurité basée sur la virtualisation au niveau du noyau, permettant uniquement aux applications de confiance de s’exécuter.

Pour en savoir plus sur ce sujet, lisez le Blog technique.

WannaCrypt a peut-être été arrêté pour le moment, mais vous pouvez vous attendre à ce qu’une nouvelle variante frappe plus furieusement, alors restez en sécurité.

Qu’est-ce que WannaCry et comment ça marche ?

WannaCry est un ransomware qui cible les ordinateurs Windows et verrouille les fichiers jusqu’à ce que les utilisateurs paient la rançon. Il a été découvert pour la première fois en 2017 et il est toujours actif. Comme tout autre logiciel de rançon, il infecte votre PC et crypte vos fichiers immédiatement afin que vous n’ayez accès à aucun fichier.

Comment fonctionne l’attaque du rançongiciel WannaCry ?

Le ransomware WannaCry se propage principalement via Server Message Block (SMB) dans les systèmes Windows. Cela dit, tout ordinateur Windows est vulnérable à ce ransomware jusqu’à ce qu’une certaine précaution soit prise. Pour en savoir plus sur le workflow de ce ransomware, il est recommandé de parcourir l’intégralité de l’article.

Les clients Microsoft Azure voudront peut-être lire les conseils de Microsoft sur la façon d’éviter la menace WannaCrypt Ransomware.

METTRE À JOUR: Les décrypteurs WannaCry Ransomware sont disponibles. Dans des conditions favorables, WannaKey et WanaKiwideux outils de décryptage peuvent aider à décrypter les fichiers cryptés WannaCrypt ou WannaCry Ransomware en récupérant la clé de cryptage utilisée par le ransomware.

![[2023] 6 façons de copier / coller du texte brut sans formatage](https://media.techtribune.net/uploads/2021/03/5-Ways-to-Copy-Paste-Plain-Text-Without-Formatting-on-Your-Computer-shutterstock-website-238x178.jpg)