le Bureau fédéral d’enquête (FBI) avertit qu’une nouvelle menace de malware a rapidement infecté plus d’un demi-million d’appareils grand public. Pour aider à arrêter la propagation du malware, le FBI et les sociétés de sécurité exhortent les utilisateurs d’Internet à domicile à redémarrer les routeurs et les périphériques de stockage en réseau fabriqués par une gamme de fabricants de technologies.

La menace croissante – surnommée VPNFilter – cibles Linksys, MikroTik, NETGEAR et TP-Link équipement de réseau dans les petits bureaux et les bureaux à domicile, ainsi que QNAP périphériques de stockage en réseau (NAS), selon des chercheurs de Cisco.

Les experts essaient toujours d’apprendre tout ce que VPNFilter est conçu pour faire, mais pour l’instant, ils savent qu’il peut bien faire deux choses: voler les informations d’identification du site Web; et émettez une commande d’autodestruction, rendant ainsi les périphériques infectés inutilisables pour la plupart des consommateurs.

Les chercheurs de Cisco ont déclaré qu’ils ne savaient pas encore comment ces 500000 appareils ont été infectés par VPNFilter, mais que la plupart des appareils ciblés ont connu des exploits publics ou des informations d’identification par défaut qui rendent leur compromission relativement simple.

«Tout cela a contribué à la croissance silencieuse de cette menace depuis au moins 2016», l’entreprise a écrit sur son Blog Talos Intelligence.

Le ministère de la Justice dit la semaine dernière que VPNFilter est l’œuvre de «APT28, « Le nom de code de l’industrie de la sécurité pour un groupe de pirates informatiques parrainés par l’État russe, également connu sous le nom de »Ours fantaisie»Et le« Groupe Sofacy ». Il s’agit du même groupe accusé d’avoir mené des attaques d’ingérence électorale lors de la course à la présidentielle américaine de 2016.

«Les cyberacteurs étrangers ont compromis des centaines de milliers de routeurs domestiques et de bureau et d’autres appareils en réseau dans le monde», a déclaré le FBI dans un avertissement publié sur le site Web de Centre de plaintes contre la criminalité sur Internet (IC3). «Les acteurs ont utilisé le logiciel malveillant VPNFilter pour cibler les routeurs des petits bureaux et des bureaux à domicile. Le logiciel malveillant est capable d’exécuter plusieurs fonctions, notamment la collecte d’informations, l’exploitation de l’appareil et le blocage du trafic sur le réseau. »

Selon Cisco, voici une liste des périphériques affectés connus:

APPAREILS LINKSYS:

E1200

E2500

WRVS4400N

VERSIONS MIKROTIK ROUTEROS POUR LES ROUTEURS CLOUD CORE:

1016

1036

1072

APPAREILS NETGEAR:

DGN2200

R6400

R7000

R8000

WNR1000

WNR2000

APPAREILS QNAP:

TS251

TS439 Pro

Autres périphériques NAS QNAP exécutant le logiciel QTS

DISPOSITIFS TP-LINK:

R600VPN

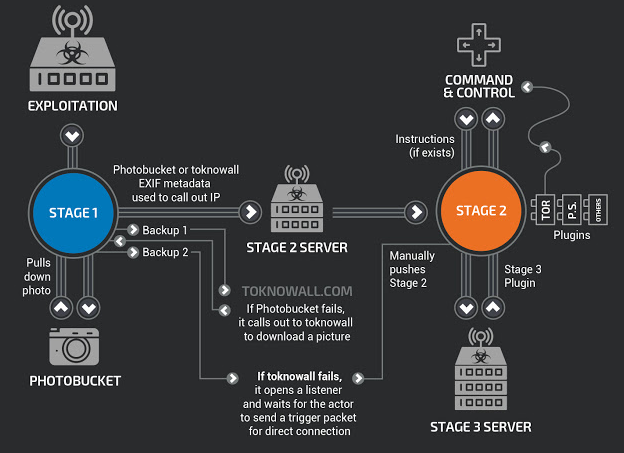

Image: Cisco

Malheureusement, il n’existe aucun moyen simple de savoir si votre appareil est infecté. Si vous possédez l’un de ces appareils et qu’il est connecté à Internet, vous devez redémarrer (ou débrancher, attendre quelques secondes, rebrancher) l’appareil maintenant. Cela devrait effacer une partie de l’infection, s’il y en a une. Mais vous n’êtes pas encore sorti du bois.

Cisco a déclaré qu’une partie du code utilisé par VPNFilter peut toujours persister jusqu’à ce que le périphérique affecté soit réinitialisé à ses paramètres d’usine par défaut. La plupart des modems et DVR auront un petit bouton encastré qui ne peut être pressé qu’avec quelque chose de petit et pointu, comme un trombone. Maintenez ce bouton enfoncé pendant au moins 10 secondes (certains appareils nécessitent plus de temps) avec l’appareil sous tension, et cela devrait être suffisant pour réinitialiser l’appareil à ses paramètres d’usine par défaut. Dans certains cas, vous devrez peut-être maintenir le petit bouton enfoncé et le maintenir enfoncé pendant que vous branchez le cordon d’alimentation, puis maintenez-le enfoncé pendant 30 secondes.

Après avoir réinitialisé l’appareil, vous devrez vous connecter à sa page d’administration à l’aide d’un navigateur Web. La page administrative de la plupart des routeurs commerciaux est accessible en tapant 192.168.1.1 ou 192.168.0.1 dans la barre d’adresse d’un navigateur Web. Si aucun de ceux-ci ne fonctionne, essayez de consulter la documentation sur le site du fabricant du routeur ou de vérifier si l’adresse est répertoriée. ici. Si vous ne le trouvez toujours pas, ouvrez l’invite de commande (Démarrer> Exécuter / ou Rechercher «cmd»), puis entrez ipconfig. L’adresse dont vous avez besoin doit être à côté de la passerelle par défaut sous votre connexion au réseau local.

Une fois que vous y êtes, assurez-vous d’avoir changé le mot de passe par défaut qui vous permet de vous connecter à l’appareil (choisissez quelque chose de fort dont vous vous souviendrez).

Vous voudrez également vous assurer que votre appareil dispose des dernières mises à jour du micrologiciel. La plupart des interfaces Web du routeur ont un lien ou un bouton sur lequel vous cliquez pour rechercher un micrologiciel de périphérique plus récent. S’il y a des mises à jour disponibles, installez-les avant de faire quoi que ce soit d’autre.

Si vous avez réinitialisé les paramètres du routeur, vous voudrez également crypter votre connexion si vous utilisez un routeur sans fil (un qui diffuse la connexion Internet de votre modem afin qu’il soit accessible via des appareils sans fil, comme des tablettes et des téléphones intelligents) . WPA2 est la technologie de cryptage la plus puissante disponible dans la plupart des routeurs modernes, suivie par WPA et WEP (ce dernier est assez simple à craquer avec des outils open source, donc ne l’utilisez pas à moins que ce soit votre seule option).

Mais même les utilisateurs qui ont un mot de passe de routeur fort et qui ont protégé leur connexion Internet sans fil avec une phrase de passe WPA2 forte peuvent voir la sécurité de leurs routeurs minée par des failles de sécurité intégrées à ces routeurs. Le problème est une technologie appelée «Wi-Fi Protected Setup» (WPS) qui est livrée avec de nombreux routeurs commercialisés auprès des particuliers et des petites entreprises. Selon la Wi-Fi Alliance, un groupe industriel, WPS est «conçu pour faciliter la tâche de mise en place et de configuration de la sécurité sur les réseaux locaux sans fil. WPS permet aux utilisateurs classiques qui possèdent peu de connaissances de la configuration Wi-Fi traditionnelle et des paramètres de sécurité de configurer automatiquement de nouveaux réseaux sans fil, d’ajouter de nouveaux appareils et d’activer la sécurité.

Cependant, WPS peut également exposer les routeurs à des compromis faciles. En savoir plus sur cette vulnérabilité ici. Si votre routeur fait partie de ceux répertoriés comme utilisant WPS, voyez si vous pouvez désactiver WPS à partir de la page d’administration du routeur. Si vous ne savez pas si cela peut être le cas ou si vous souhaitez voir si le fabricant de votre routeur a expédié une mise à jour pour résoudre le problème WPS sur son matériel, vérifiez cette feuille de calcul.

La désactivation de toutes les fonctionnalités d’administration à distance pouvant être activées par défaut est toujours une bonne idée, tout comme la désactivation Plug and Play universel (UPnP), qui peut facilement percer des trous dans votre pare-feu sans que vous le sachiez). Cependant, les chercheurs de Cisco affirment que rien n’indique que VPNFilter utilise UPnP.

Pour plus de conseils sur la façon de vivre avec vos différents appareils Internet des objets (IoT) sans devenir une nuisance pour vous-même ou pour Internet en général, veuillez consulter Quelques règles de base pour sécuriser vos objets IoT.

Mise à jour, 2 juin, 10 h 30 HE: Netgear a fourni la déclaration suivante à propos de VPNFilter:

Pour se protéger contre ce logiciel malveillant éventuel, nous conseillons vivement à tous les propriétaires de routeurs NETGEAR de suivre les étapes suivantes:

• Assurez-vous que vous utilisez le dernier micrologiciel sur votre routeur NETGEAR. Les mises à jour du micrologiciel incluent des correctifs et des mises à niveau de sécurité importants. Pour plus d’informations, consultez Comment mettre à jour le micrologiciel de mon routeur NETGEAR à l’aide du bouton Vérifier dans l’interface Web du routeur?.

• Assurez-vous que vous avez changé votre mot de passe administrateur par défaut. Pour plus d’informations, consultez Comment modifier le mot de passe administrateur sur mon routeur NETGEAR?.

• Assurez-vous que la gestion à distance est désactivée sur votre routeur. La gestion à distance est désactivée par défaut et ne peut être activée que dans les paramètres avancés de votre routeur.Pour vous assurer que la gestion à distance est désactivée sur votre routeur:

1. Sur un ordinateur faisant partie de votre réseau domestique, saisissez http://www.routerlogin.net dans la barre d’adresse de votre navigateur et appuyez sur Entrée.

2. Entrez votre nom d’utilisateur et votre mot de passe administrateur et cliquez sur OK.

Si vous n’avez jamais changé votre nom d’utilisateur et votre mot de passe après avoir configuré votre routeur, le nom d’utilisateur est admin et le mot de passe est password.

3. Cliquez sur Avancé> Gestion à distance.

4. Si la case à cocher Activer la gestion à distance est activée, désactivez-la et cliquez sur Appliquer pour enregistrer vos modifications.

Si la case à cocher Activer la gestion à distance n’est pas activée, vous n’avez aucune action à effectuer.NETGEAR est en train d’enquêter et mettra à jour cet avis au fur et à mesure que de plus amples informations seront disponibles.

Étiquettes: Cisco, fbi, Linksys, Linksys E1200, Linksys E2500, MikroTik, Mikrotik 1016, Mikrotik 1036, Mikrotik 1072, Netgear, Netgear DGN2200, Netgear R6400, Netgear R7000, Netgear R8000, Netgear WNR1000, Netgear WNAP1000, QNR1000, Netgear WNAP2000, QNR1000 QNAP TS439 Pro, R600VPN, Talos Intelligence, TP-Link, UPnP, VPNFilter, WRVS4400N