Une nouvelle technique de phishing intelligente utilise les applications Microsoft Edge WebView2 pour voler les cookies d’authentification de la victime, permettant aux pirates de contourner l’authentification multifacteur lors de la connexion à des comptes volés.

Avec le grand nombre de violations de données, d’attaques de chevaux de Troie d’accès à distance et de campagnes de phishing, les identifiants de connexion volés sont devenus abondants.

Cependant, l’adoption croissante de l’authentification multifacteur (MFA) a rendu difficile l’utilisation de ces informations d’identification volées à moins que l’auteur de la menace n’ait également accès aux codes d’accès ou aux clés de sécurité MFA à usage unique de la cible.

Cela a conduit les acteurs de la menace et les chercheurs à proposer de nouvelles façons de contourner la MFA, y compris les vulnérabilités des sites Web de jour zéro, les proxys inverses et des techniques intelligentes, telles que l’attaque du navigateur dans le navigateur et l’utilisation de VNC pour afficher les navigateurs distants localement.

Cette semaine, chercheur en cybersécurité monsieurd0x a créé une nouvelle méthode de phishing qui utilise les applications Microsoft Edge WebView2 pour voler facilement les cookies d’authentification d’un utilisateur et se connecter à des comptes volés, même s’ils sont sécurisés avec MFA.

Microsoft Edge WebView2 à la rescousse

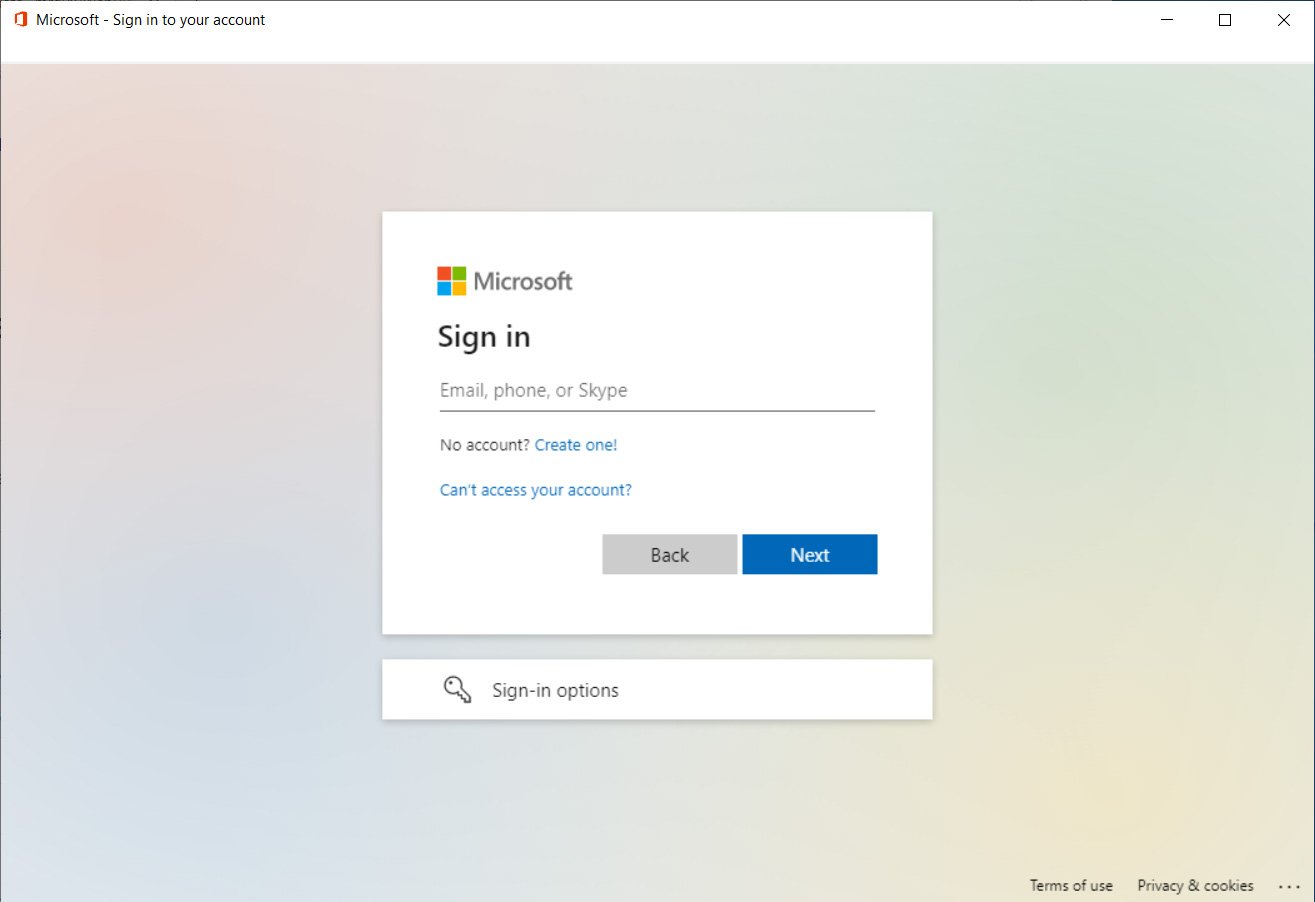

Cette nouvelle attaque d’ingénierie sociale s’appelle WebView2-Cookie-Stealer et se compose d’un exécutable WebView2 qui, une fois lancé, ouvre le formulaire de connexion d’un site Web légitime dans l’application.

Microsoft Edge WebView2 vous permet d’intégrer un navigateur Web, avec une prise en charge complète de HTML, CSS et JavaScript, directement dans vos applications natives en utilisant Microsoft Edge (Chromium) comme moteur de rendu.

Grâce à cette technologie, les applications peuvent charger n’importe quel site Web dans une application native et le faire apparaître comme il le ferait si vous l’aviez ouvert dans Microsoft Edge.

Cependant, WebView2 permet également à un développeur d’accéder directement aux cookies et d’injecter du JavaScript dans la page Web chargée par une application, ce qui en fait un excellent outil pour enregistrer les frappes et voler les cookies d’authentification, puis les envoyer à un serveur distant.

Dans la nouvelle attaque de mr.d0x, l’exécutable de preuve de concept ouvrira le formulaire de connexion Microsoft légitime à l’aide du contrôle WebView2 intégré.

Comme vous pouvez le voir ci-dessous, le formulaire de connexion s’affiche exactement comme il le ferait lors de l’utilisation d’un navigateur classique et ne contient aucun élément suspect comme des fautes de frappe, des noms de domaine étranges, etc.

La source: BleepingComputer

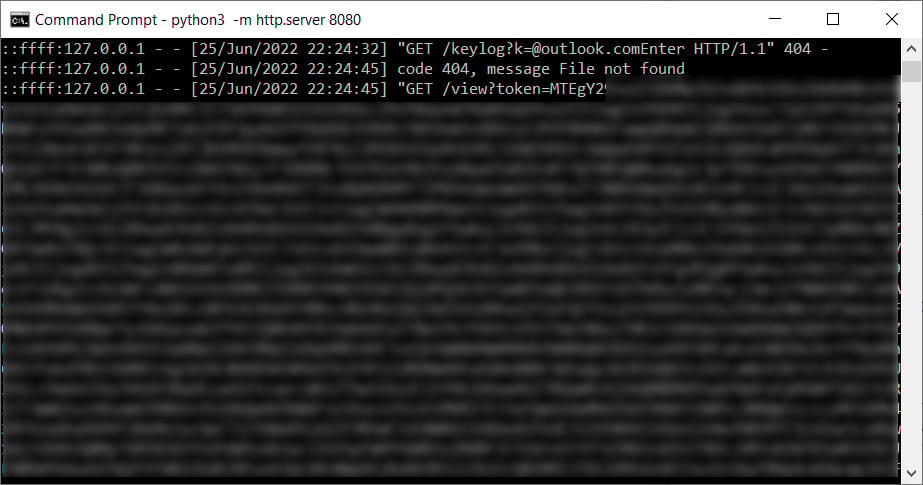

Comme une application WebView2 peut injecter du JavaScript dans la page, tout ce que l’utilisateur tape est automatiquement renvoyé au serveur Web de l’attaquant.

Cependant, la véritable puissance de ce type d’application est la capacité de voler tous les cookies envoyés par le serveur distant après la connexion d’un utilisateur, y compris les cookies d’authentification.

Pour ce faire, mr.d0x a déclaré à BleepingComputer que l’application crée un dossier de données utilisateur Chromium lors de sa première exécution, puis utilise ce dossier pour chaque installation ultérieure.

L’application malveillante utilise alors le WebView2 intégré ‘ICoreWebView2CookieManager‘ pour exporter les cookies du site en cas d’authentification réussie et les renvoyer au serveur contrôlé par l’attaquant, comme indiqué ci-dessous.

La source: BleepingComputer

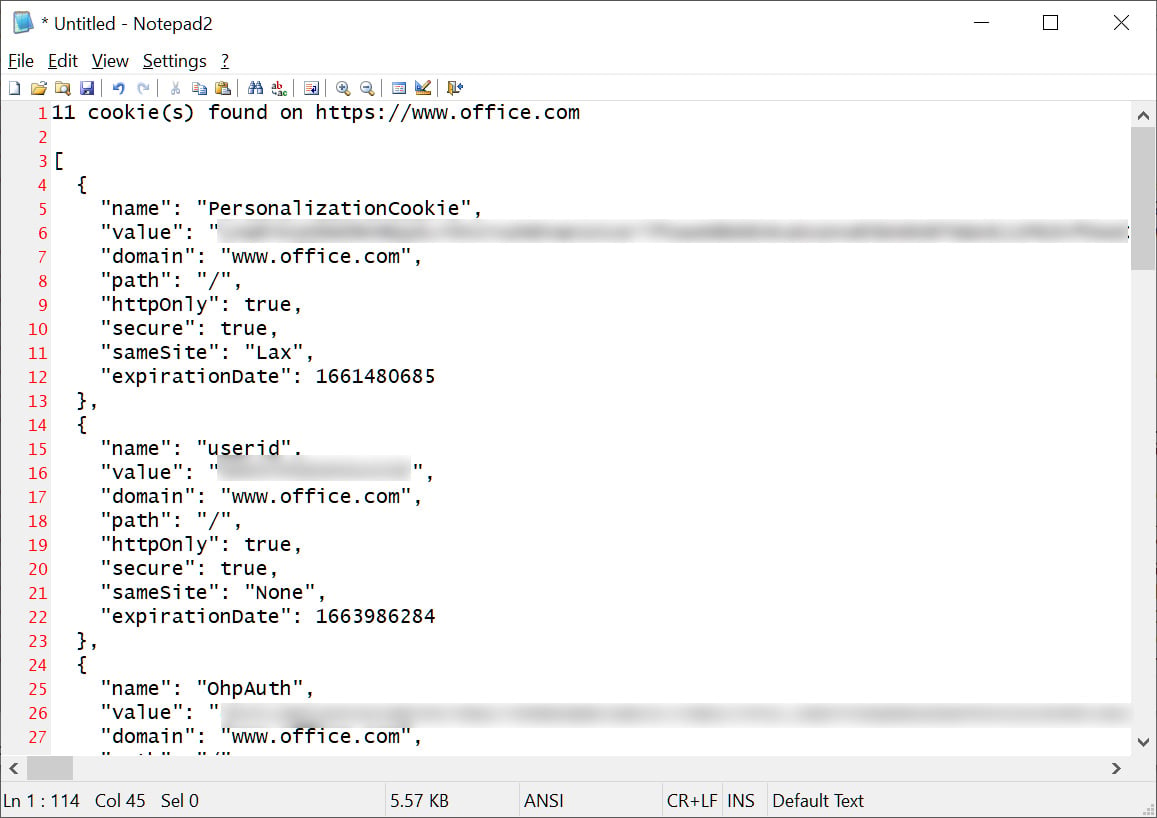

Une fois que l’attaquant a décodé les cookies encodés en base64, il aura un accès complet aux cookies d’authentification pour le site et pourra les utiliser pour se connecter au compte d’un utilisateur.

La source: BleepingComputer

Le chercheur a également découvert qu’il était possible d’utiliser l’application WebView2 pour voler des cookies pour un profil d’utilisateur Chrome existant en copiant son profil Chromium existant.

« WebView2 peut être utilisé pour voler tous les cookies disponibles pour l’utilisateur actuel. Cela a été testé avec succès sur Chrome », explique un rapport sur cette technique par mr.d0x.

« WebView2 vous permet de lancer avec un dossier de données utilisateur (UDF) existant plutôt que d’en créer un nouveau. L’UDF contient tous les mots de passe, sessions, signets, etc. L’UDF de Chrome se trouve dans C:\Users\\AppData\Local\Google\ Chrome\Données utilisateur. »

« Nous pouvons simplement dire à WebView2 de démarrer l’instance en utilisant ce profil et au lancement d’extraire tous les cookies et de les transférer sur le serveur de l’attaquant. »

Lorsqu’on lui a demandé comment un attaquant pouvait utiliser ces cookies, mr.d0x a déclaré à BleepingComputer qu’il pouvait accéder au formulaire de connexion d’un compte qu’il avait volé et importer les cookies à l’aide d’une extension Chrome telle que « EditThisCookie ». Une fois les cookies importés, il leur suffit de rafraichir la page pour s’authentifier automatiquement sur le site.

Ce qui est plus préoccupant, cependant, c’est que cette attaque contourne également la MFA sécurisée par des OTP ou des clés de sécurité, car les cookies sont volés une fois que l’utilisateur s’est connecté et a résolu avec succès son défi d’authentification multifacteur.

« Donc, disons que l’attaquant configure Github.com/login dans son application webview2 et que l’utilisateur se connecte, puis les cookies peuvent être extraits et exfiltrés sur le serveur de l’attaquant. »

« Les Yubikeys ne peuvent pas vous sauver car vous vous authentifiez sur le VRAI site Web et non sur un site Web de phishing. »

monsieurd0x

De plus, ces cookies seront valides jusqu’à l’expiration de la session ou jusqu’à ce qu’un autre contrôle post-authentification détecte un comportement inhabituel.

« Donc, à moins qu’ils n’aient des vérifications supplémentaires POST-AUTHENTIFICATION, cela ne sera pas détecté, et bien sûr, ce n’est pas si facile à mettre en œuvre », a déclaré mr.d0x à BleepingComputer.

Cependant, comme l’admet mr.d0x et Microsoft l’a souligné dans sa réponse à nos questions, cette attaque est une attaque d’ingénierie sociale et nécessite qu’un utilisateur exécute un exécutable malveillant.

« Cette technique d’ingénierie sociale nécessite qu’un attaquant convainque un utilisateur de télécharger et d’exécuter une application malveillante », a déclaré Microsoft à BleepingComputer dans un communiqué concernant cette nouvelle technique.

« Nous recommandons aux utilisateurs d’adopter des habitudes informatiques sûres, d’éviter d’exécuter ou d’installer des applications provenant de sources inconnues ou non fiables, et de maintenir Microsoft Defender (ou tout autre logiciel anti-malware) en cours d’exécution et à jour. »

Par conséquent, demander à quelqu’un d’exécuter une application en premier lieu peut nécessiter un travail supplémentaire.

Cela dit, l’histoire nous a montré que beaucoup de gens « exécutent simplement des choses » sans penser aux ramifications, qu’il s’agisse de pièces jointes à des e-mails, de téléchargements aléatoires sur Internet, de cracks et de warez et de tricheurs de jeux.

Il a été prouvé que toutes ces méthodes fonctionnent avec assez peu d’efforts, ce qui entraîne l’installation de rançongiciels, de chevaux de Troie d’accès à distance, de chevaux de Troie voleurs de mots de passe, etc.

Par conséquent, l’attaque WebView2 du chercheur est réalisable, surtout si elle est créée pour ressembler à un programme d’installation d’application légitime qui vous oblige à vous connecter en premier. Par exemple, un faux programme d’installation Microsoft Office, un jeu ou un client Zoom.

Bien que cette attaque n’ait pas été utilisée dans des attaques réelles, les techniques du chercheur ont été rapidement utilisé dans les attaques dans le passé, c’est donc quelque chose que les administrateurs et les professionnels de la sécurité doivent surveiller.

Quant à savoir comment se protéger de ces attaques, tous les conseils habituels en matière de cybersécurité restent les mêmes.

N’ouvrez pas de pièces jointes inconnues, surtout s’il s’agit d’exécutables, n’analysez pas les fichiers que vous téléchargez sur Internet et n’entrez pas vos informations d’identification dans une application à moins d’être sûr à 100 % que le programme est légitime.