La tentative d’un étudiant de pirater un logiciel coûteux de visualisation de données a conduit à une attaque de ransomware Ryuk à part entière dans un institut de recherche biomoléculaire européen.

BleepingComputer a longtemps mis en garde contre les fissures logicielles, non seulement parce qu’elles sont illégales, mais parce qu’elles sont une source courante d’infections de logiciels malveillants.

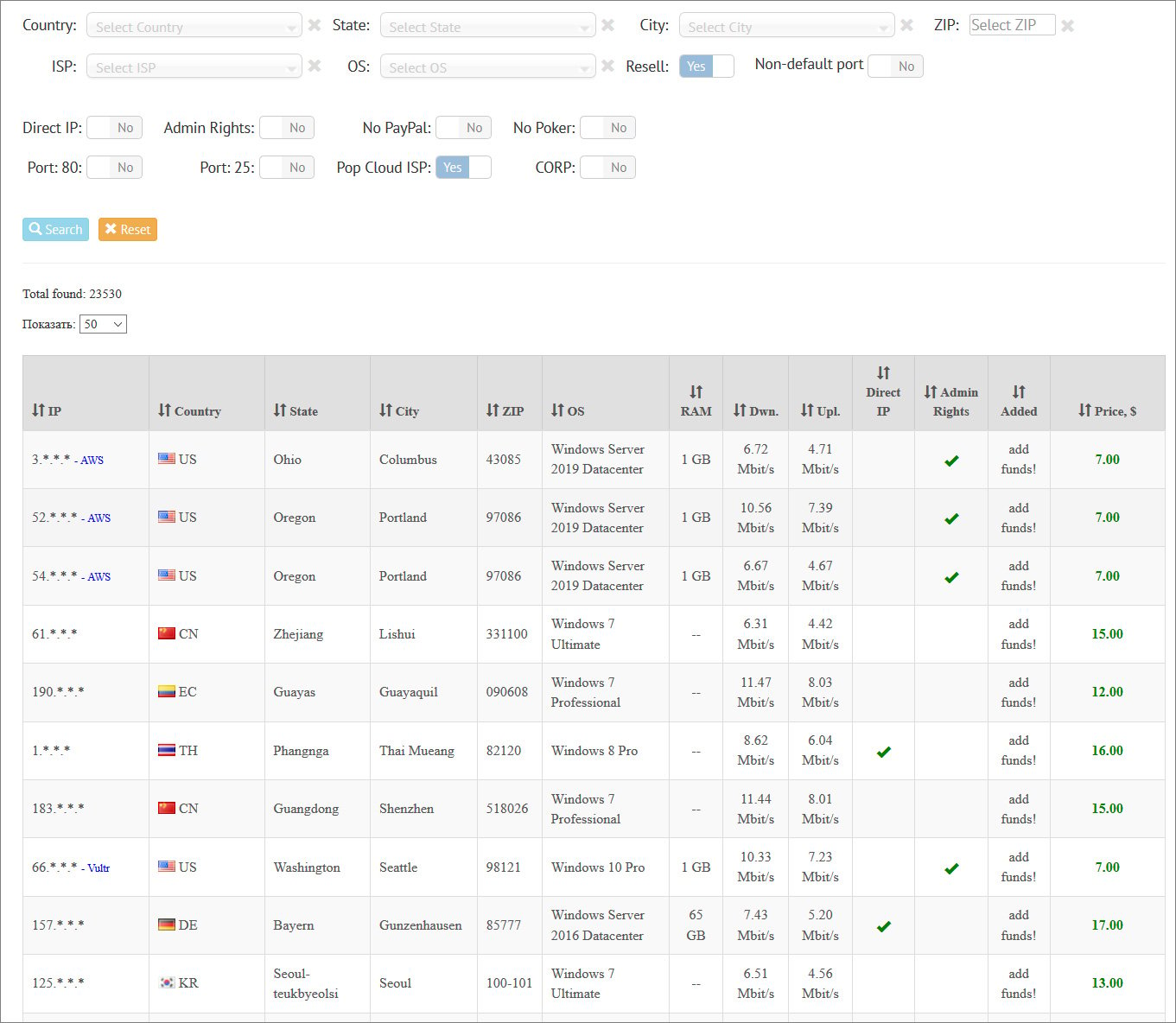

Les acteurs de la menace créent généralement de faux sites de téléchargement de crack de logiciels, des vidéos YouTube et des torrents pour distribuer des logiciels malveillants, comme indiqué ci-dessous.

Dans le passé, nous avons vu des sites de crack distribuer des ransomwares, tels que STOP et le ransomware Exorcist, des mineurs de crypto-monnaie et des chevaux de Troie voleurs d’informations.

Un faux crack conduit à une attaque de ransomware Ryuk

Après que l’institut de recherche ait subi une attaque de ransomware Ryuk, l’équipe de réponse rapide de Sophos a répondu et neutralisé la cyberattaque.

Cette attaque a fait perdre à l’institut une semaine de données de recherche et une panne de réseau d’une semaine, car les serveurs ont été reconstruits à partir de zéro et les données restaurées à partir de sauvegardes.

Après avoir effectué des analyses approfondies sur l’attaque, Sophos a déterminé que le point d’entrée initial des acteurs menaçants était une session RDP utilisant les informations d’identification d’un étudiant.

L’institut travaille avec des étudiants universitaires qui participent à la recherche et à d’autres tâches. Dans le cadre de cette coopération, l’institut fournit aux étudiants des identifiants de connexion pour se connecter à leur réseau à distance.

Après avoir eu accès à l’ordinateur portable de l’étudiant et analysé l’historique du navigateur, ils ont appris que l’étudiant avait recherché un outil logiciel coûteux de visualisation de données qu’il utilisait au travail et qu’il souhaitait installer sur son ordinateur personnel.

Au lieu d’acheter la licence pour quelques centaines de dollars, l’étudiant a recherché une version fissurée et l’a téléchargée à partir d’un site warez.

Cependant, au lieu de recevoir le logiciel attendu, ils ont été infectés par un cheval de Troie voleur d’informations qui enregistrait les frappes au clavier, volait l’historique du presse-papiers Windows et volait des mots de passe, y compris les mêmes informations d’identification utilisées par les acteurs de la menace Ryuk pour se connecter à l’institut.

« Il est peu probable que les opérateurs à l’origine du malware » logiciel piraté « soient les mêmes que ceux qui ont lancé l’attaque Ryuk, » dit Peter Mackenzie, responsable de la réponse rapide chez Sophos. «Le marché clandestin des réseaux précédemment compromis offrant aux attaquants un accès initial facile est en plein essor, nous pensons donc que les opérateurs de logiciels malveillants ont vendu leur accès à un autre attaquant. La connexion RDP aurait pu être les courtiers d’accès testant leur accès. «

Les marchés consacrés à la vente d’informations d’identification d’accès à distance ont prospéré au cours des deux dernières années et sont devenus une source courante de comptes utilisés par les gangs de ransomwares pour accéder aux réseaux d’entreprise.

Beaucoup de ces informations d’identification volées sont collectées à l’aide de chevaux de Troie voleurs d’informations, puis vendues une par une sur ces marchés pour aussi peu que 3 $.

Tout récemment, BleepingComputer a eu accès aux données divulguées pour UAS, l’un des plus grands marchés d’informations d’identification Windows Remote Desktop.

Ces données ont montré qu’au cours des trois dernières années, 1,3 million de comptes ont été mis en vente sur le marché des UAS, fournissant un bassin massif de victimes à cibler par les acteurs de la menace.

Malheureusement, il y aura toujours un risque d’erreur humaine. Les utilisateurs continueront à ouvrir des e-mails de phishing et à télécharger des fissures de logiciels, peu importe combien nous leur disons de ne pas le faire.

Cependant, une configuration correcte de la sécurité sur le réseau, par exemple en exigeant MFA pour les connexions Bureau à distance et en restreignant l’accès à partir d’emplacements ou d’adresses IP spécifiques, aurait empêché cette attaque.