Les Shadow Brokers, un groupe de pirates qui ont volé des exploits et des outils de piratage de la National Security Agency (NSA), vendent maintenant certains de ces outils, notamment des exploits Windows et des outils de contournement antivirus, sur un site Web caché sur le réseau ZeroNet.

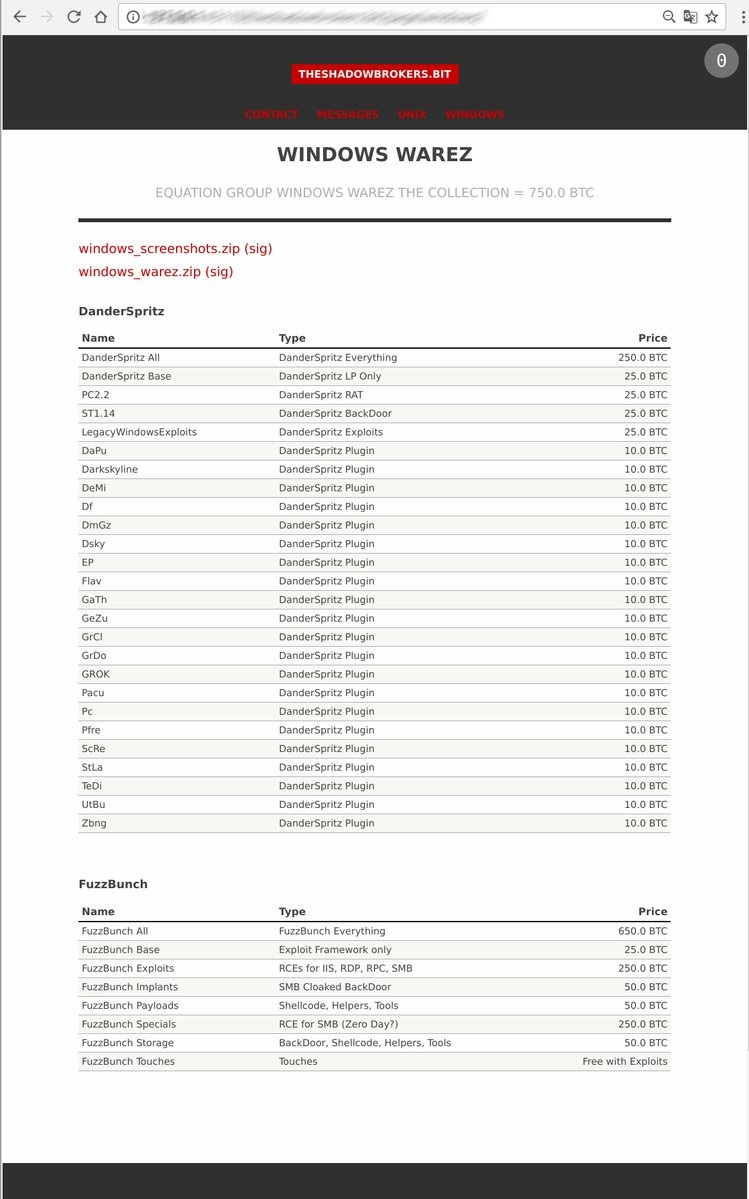

Selon un message publié par les Shadow Brokers sur leur site Web, l’intégralité de la collection « Windows Warez » est disponible pour 750 Bitcoin (675 000 $).

Le contenu de ces fichiers est inconnu, mais les noms de fichiers donnent un aperçu de l’utilisation qui pourrait être faite de ces exploits.

De tous, le package FuzzBunch semble contenir les outils les plus coûteux et les plus dommageables, avec un exploit zero-day non confirmé pour le protocole SMB (Server Message Block) et des exploits d’exécution de code à distance (RCE) pour les serveurs IIS, le RDP, RPC, et les protocoles SMB.

Le forfait zero-day et les forfaits RCE sont chacun au prix de 250 Bitcoin (225 000 $), et l’ensemble du package FuzzBunch est vendu pour 650 Bitcoin (585 000 $).

Outil de contournement du logiciel de sécurité inclus ?

Le chercheur en sécurité Jacob Williams a téléchargé et analysé une série de captures d’écran fournies par le groupe Shadow Brokers. Ces captures d’écran montreraient la sortie de plusieurs outils qui sont maintenant vendus dans le cadre de la collection Windows Warez.

Sur la base de la sortie de ces outils (intégrés ci-dessous), Williams dit qu’en théorie, certains de ces outils devraient permettre de contourner/exploiter certains logiciels antivirus, tels qu’Avast, Avira, Comodo, Dr.Web, ESET, Kasperksy, McAfee, Microsoft, Panda, Rising Antivirus, Symantec et Trend Micro.

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/avast-actions.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/avast-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/avira-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/comodo-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/drweb-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/kaspersky-actions.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/kaspersky-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/mcafee-actions.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/mcafee-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/microsoft-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/nod32-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/panda-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/rising-actions.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/rising-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/symantec-fp.xml

WindowsWarez_All_Find.txt:./Resources/Ops/Data/pspFPs/trendmicro-fp.xmlWindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/actions.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/genericPSP.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/genericSafetyHandlers.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/__init__.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/kasperskyES8.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/mcafee85To88.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/mcafee-epo.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/mcafeeISTP.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/mcafeeLib.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/mcafee.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/lib/ops/psp/mcafeeSafetyChecks.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/checkpsp.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/psp

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/psp/kaspersky.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/psp/shared.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/psp/ver_eleven.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/psp/ver_nine.py

WindowsWarez_All_Find.txt:./Resources/Ops/PyScripts/windows/psp/ver_six.pyTous ces détails ne sont pas confirmés, mais le groupe a fourni des exploits pleinement fonctionnels dans le passé.

Histoire des courtiers fantômes

Les courtiers de l’ombre ont fait sentir leur présence en août lorsqu’ils ont publié une mine d’exploits, ils ont prétendu avoir volé à Equation Group, un nom de code donné par les sociétés de sécurité à la NSA et à ses opérations de piratage à l’étranger.

Avec libérer plusieurs cadeaux, les Shadow Brokers ont également lancé une enchère Bitcoin tentant de vendre le reste des exploits (en un seul paquet) au plus offrant.

Il a été confirmé presque immédiatement que les exploits publiés en téléchargement gratuit fonctionnent contre les pare-feu de Cisco, Fortinet, Juniper et Topsec.

Avec peu ou pas d’intérêt public pour leur vente publique, les Shadow Brokers annulé leur vente aux enchères en octobre et a lancé un site caché ZeroNet en décembre, grâce auquel ils ont commencé à vendre les outils volés de la NSA dans des emballages plus petits.

Les précédents outils de piratage Shadow Brokers ciblaient uniquement les pare-feu

Tous les outils de piratage précédemment publiés ne fonctionnaient que contre les systèmes d’exploitation basés sur UNIX. C’est la première fois que les Shadow Brokers publient des outils Windows.

Le groupe a publié ses exploits Windows après que les États-Unis aient imposé des sanctions contre 35 individus russes qu’il considérait comme étant à l’origine des tentatives de la Russie d’influencer l’élection présidentielle américaine par une série de piratages.

Il existe des théories selon lesquelles des agents de cyber-espionnage russes sont derrière les Shadow Brokers, mais il existe également des théories selon lesquelles le CIA ou un initié avait volontairement divulgué les outils de piratage de la NSA.