Microsoft a confirmé que l’un de ses employés avait été compromis par le groupe de piratage Lapsus$, permettant aux pirates d’accéder et de voler des parties de leur code source.

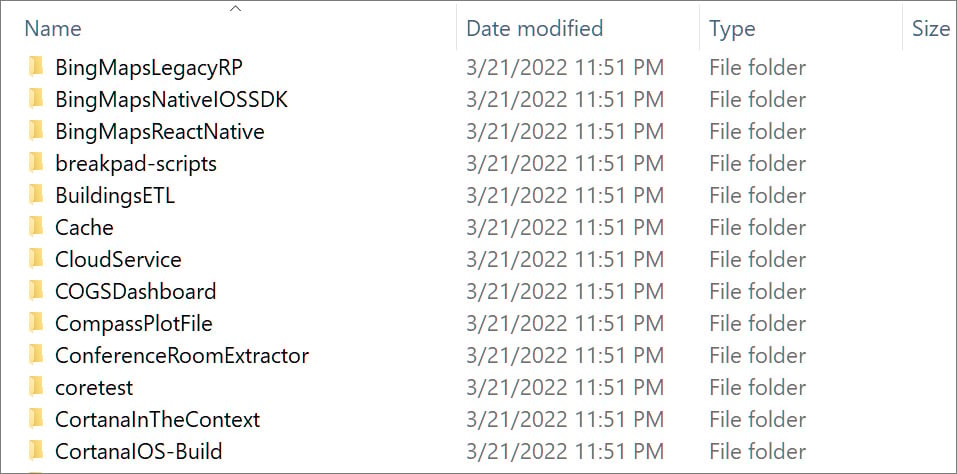

Hier soir, le gang Lapsus$ a publié 37 Go de code source volé sur le serveur Azure DevOps de Microsoft. Le code source est destiné à divers projets Microsoft internes, notamment pour Bing, Cortana et Bing Maps.

Dans un nouveau billet de blog publié ce soir, Microsoft a confirmé que l’un des comptes de ses employés avait été compromis par Lapsus$, offrant un accès limité aux référentiels de code source.

« Aucun code client ou aucune donnée n’a été impliqué dans les activités observées. Notre enquête a révélé qu’un seul compte avait été compromis, accordant un accès limité. Nos équipes d’intervention en matière de cybersécurité se sont rapidement engagées pour remédier au compte compromis et empêcher toute autre activité », a expliqué Microsoft dans un avis. sur les acteurs de la menace Lapsus$.

« Microsoft ne s’appuie pas sur le secret du code comme mesure de sécurité et l’affichage du code source n’entraîne pas d’augmentation des risques. Les tactiques DEV-0537 utilisées dans cette intrusion reflètent les tactiques et techniques discutées dans ce blog. »

« Notre équipe enquêtait déjà sur le compte compromis sur la base de renseignements sur les menaces lorsque l’acteur a divulgué publiquement son intrusion. Cette divulgation publique a intensifié notre action, permettant à notre équipe d’intervenir et d’interrompre l’acteur en cours d’opération, limitant ainsi un impact plus large. »

Bien que Microsoft n’ait pas partagé la manière dont le compte a été compromis, ils ont fourni un aperçu général des tactiques, techniques et procédures (TTP) du gang Lapsus observées lors de plusieurs attaques.

Se concentrer sur les informations d’identification compromises

Microsoft suit le groupe d’extorsion de données Lapsus$ sous le nom de « DEV-0537 » et indique qu’il se concentre principalement sur l’obtention d’informations d’identification compromises pour l’accès initial aux réseaux d’entreprise.

Ces informations d’identification sont obtenues à l’aide des méthodes suivantes :

- Déploiement du voleur de mots de passe malveillant Redline pour obtenir des mots de passe et des jetons de session

- Achat d’identifiants et de jetons de session sur des forums clandestins criminels

- Payer les employés des organisations ciblées (ou fournisseurs/partenaires commerciaux) pour l’accès aux informations d’identification et l’approbation de l’authentification multifacteur (MFA)

- Recherche dans les référentiels de code public des informations d’identification exposées

Le voleur de mots de passe Redline est devenu le logiciel malveillant de choix pour voler les informations d’identification et est généralement distribué par le biais d’e-mails de phishing, de points d’eau, de sites warez et de vidéos YouTube.

Une fois que Laspsus$ a accès aux informations d’identification compromises, ils l’utilisent pour se connecter aux appareils et systèmes publics d’une entreprise, y compris les VPN, l’infrastructure de bureau virtuel ou les services de gestion d’identité, tels qu’Okta, qu’ils ont violé en janvier.

Microsoft dit qu’ils utilisent des attaques de relecture de session pour les comptes qui utilisent MFA, ou déclenchent en continu des notifications MFA jusqu’à ce que l’utilisateur en ait assez et confirme que l’utilisateur doit être autorisé à se connecter.

Microsoft affirme que dans au moins une attaque, Lapsus $ a effectué une attaque par échange de carte SIM pour prendre le contrôle des numéros de téléphone et des SMS de l’utilisateur afin d’accéder aux codes MFA nécessaires pour se connecter à un compte.

Une fois qu’ils ont accès à un réseau, les pirates utilisent Explorateur AD pour trouver des comptes avec des privilèges plus élevés, puis cibler des plates-formes de développement et de collaboration, telles que SharePoint, Confluence, JIRA, Slack et Microsoft Teams, où d’autres informations d’identification sont volées.

Le groupe de piratage utilise également ces informations d’identification pour accéder aux référentiels de code source sur GitLab, GitHub et Azure DevOps, comme nous l’avons vu avec l’attaque contre Microsoft.

« DEV-0537 est également connu pour exploiter les vulnérabilités de Confluence, JIRA et GitLab pour l’élévation des privilèges », explique Microsoft dans son rapport.

« Le groupe a compromis les serveurs exécutant ces applications pour obtenir les informations d’identification d’un compte privilégié ou s’exécuter dans le contexte dudit compte et vider les informations d’identification à partir de là. »

Les acteurs de la menace récolteront ensuite des données précieuses et les exfiltreront sur les connexions NordVPN pour cacher leurs emplacements tout en effectuant des attaques destructrices sur l’infrastructure des victimes pour déclencher des procédures de réponse aux incidents.

Les acteurs de la menace surveillent ensuite ces procédures via les canaux Slack ou Microsoft Teams de la victime.

Protéger contre Lapsus$

Microsoft recommande aux entreprises d’effectuer les étapes suivantes pour se protéger contre les acteurs malveillants tels que Lapsus$ :

- Renforcer la mise en œuvre de l’AMF

- Exiger des terminaux sains et fiables

- Tirez parti des options d’authentification modernes pour les VPN

- Renforcez et surveillez votre posture de sécurité dans le cloud

- Améliorer la sensibilisation aux attaques d’ingénierie sociale

- Établir des processus de sécurité opérationnels en réponse aux intrusions DEV-0537

Lapsus$ a récemment mené de nombreuses attaques contre l’entreprise, notamment celles contre NVIDIA, Samsung, Vodafone, Ubisoft, Mercado Libre et maintenant Microsoft.

Par conséquent, il est fortement conseillé aux administrateurs de la sécurité et du réseau de se familiariser avec les tactiques utilisées par ce groupe en lisant Le rapport de Microsoft.